Plongée dans l’ombre d’une organisation iranienne de cybersécurité

Au cours de la dernière décennie, l’Iran s’est imposé comme un acteur majeur du cyberespace, en développant un appareil offensif structuré, coordonné et soutenu par un écosystème cyber hybride, mêlant institutions étatiques, entreprises de façade, groupes cyberoffensifs et structures universitaires. Cet écosystème repose sur une intégration étroite entre le Ministère du Renseignement (MOIS), les Gardiens de la Révolution islamique (IRGC), et un réseau d’acteurs civils opérant en appui direct aux objectifs stratégiques du régime. Il permet à l’Iran de conduire des opérations d’espionnage, de sabotage, de surveillance interne ainsi que des campagnes de manipulation de l’information à grande échelle, tout en préservant un certain niveau de déni plausible sur la scène internationale.

L’organisation des capacités cyber iraniennes ne relève pas d’initiatives isolées, mais s’inscrit dans une architecture centralisée, conçue pour servir les objectifs stratégiques du régime. Cette structuration progressive a été façonnée par plusieurs événements majeurs.

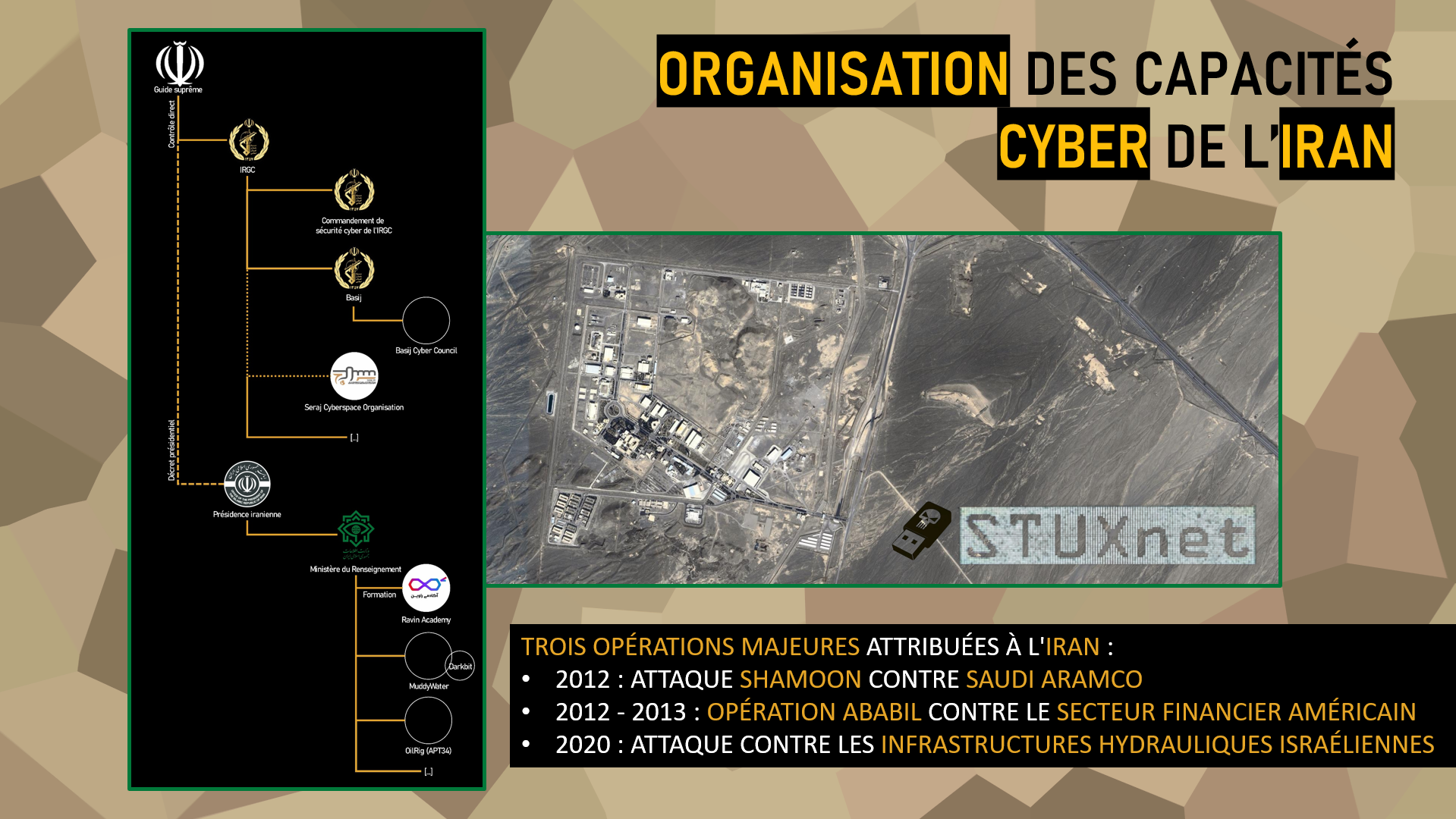

Organisation des capacités cyber de l'Iran

L’histoire cyber de l’Iran a connu un tournant décisif en 2010, lorsque le ver informatique Stuxnet, attribué aux services de renseignement israéliens et américains, a ciblé son programme nucléaire et en particulier les installations sensibles de Natanz. Cette attaque sophistiquée a endommagé près d’un cinquième des centrifugeuses iraniennes, marquant un signal d’alarme majeur pour Téhéran. En réponse, les autorités iraniennes ont accéléré de manière significative le développement de leurs propres capacités offensives dans le cyberespace.

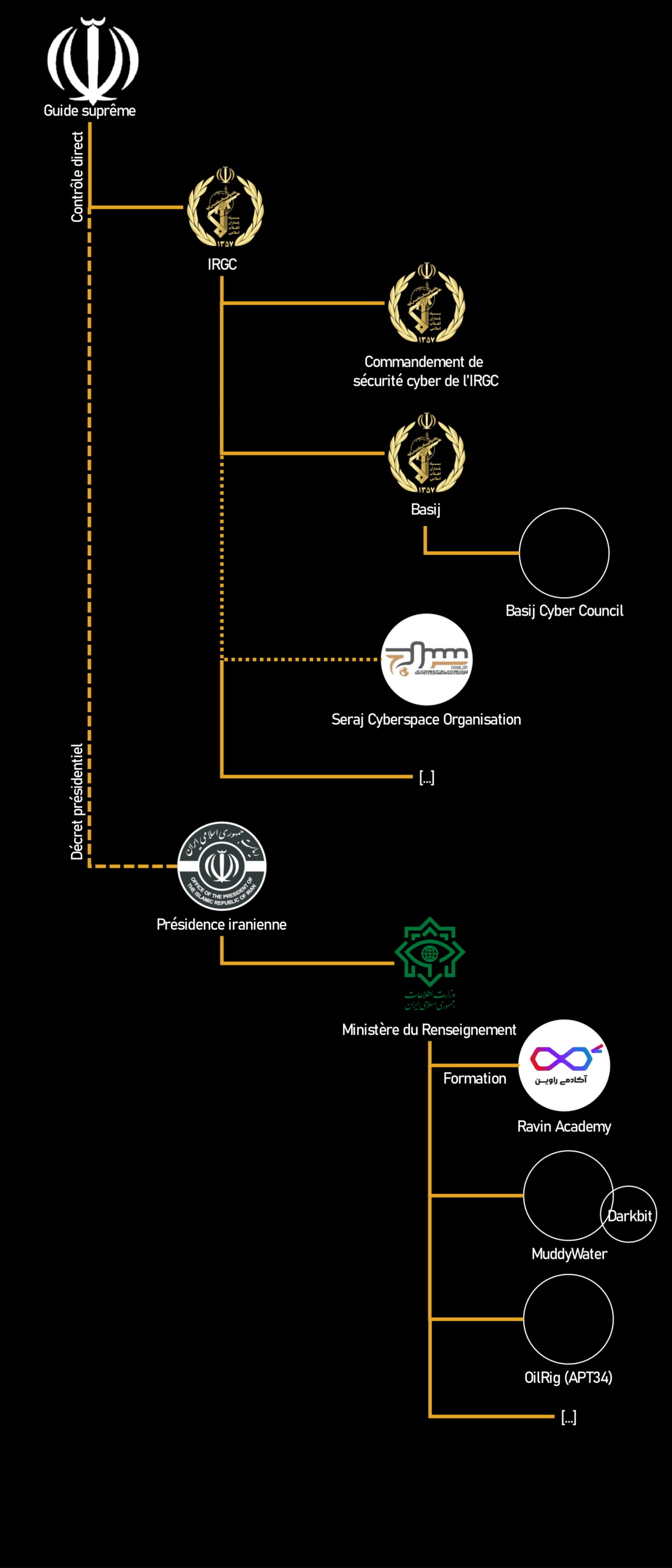

Cet arsenal cyber est structuré autour de deux pôles principaux : d’un côté, le Corps des Gardiens de la Révolution islamique (IRGC), placés sous l’autorité directe du Guide suprême. Cette organisation paramilitaire est classée comme terroriste par l’Union Européenne, les États-Unis et l’Arabie Saoudite, en raison de son rôle dans diverses opérations régionales. De l’autre, le Ministère du Renseignement et de la Sécurité (MOIS), qui relève directement de la présidence iranienne. Ces deux entités supervisent des groupes distincts de hackers et de cyberopérateurs, parfois en tension, reflétant des dynamiques internes de pouvoir et de compétition au sein de l’appareil d’État.

Cette structuration a permis à l’Iran de mener plusieurs opérations cyber majeures, marquant sa montée en puissance sur la scène internationale :

- En 2012, l’attaque Shamoon contre Saudi Aramco a détruit plus de 30 000 postes de travail, paralysant temporairement le géant pétrolier saoudien et envoyant un message fort dans le contexte géopolitique régional.

- Entre 2012 et 2013, l’opération Ababil, orchestrée par un mélange d’acteurs étatiques et de groupes malveillants affiliés, a ciblé le secteur financier américain via des attaques DDoS massives contre plusieurs grandes banques.

- Plus récemment, en 2020, une cyberattaque sophistiquée a visé les infrastructures hydrauliques israéliennes, illustrant la montée en puissance des capacités techniques iraniennes et leur intégration dans une stratégie régionale d’influence et de coercition.

Ces exemples démontrent à la fois la diversité des cibles, la capacité d’adaptation des modes opératoires, et l’ambition du régime iranien de projeter sa puissance dans le cyberespace, non seulement à des fins défensives, mais aussi dans une logique offensive et d’influence stratégique à long terme.

Dans le cadre de cette investigation, notre attention s’est portée sur l’une de ces organisations iraniennes qui composent l’écosystème hybride des capacités cyber de l’Iran : Ravin Academy.

Ravin Academy : Une organisation sous sanctions occidentales

Fondée en 2019, Ravin Academy se présente officiellement comme une institution iranienne spécialisée dans la formation en cybersécurité. Elle propose un large éventail de cours, allant des techniques offensives aux stratégies défensives, à l’image des programmes de formation que l’on trouve dans plusieurs pays, y compris en France. Sur le papier, Ravin Academy agit comme un centre académique dédié au développement des compétences cyber dans un cadre professionnel et éducatif.

Cependant, derrière cette façade d’institution légitime se cache une réalité bien plus complexe. Depuis octobre 2022, Ravin Academy fait l’objet de sanctions internationales, émanant des États-Unis, du Royaume-Uni, ainsi que de l’Union européenne, dont la France. Ces sanctions reposent sur des preuves qui lient directement l’organisation au Ministère du Renseignement et de la Sécurité (MOIS) iranien. Selon les autorités occidentales, Ravin Academy ne serait pas seulement un centre de formation, mais un véritable vivier pour les futurs hackers du régime, agissant comme une pépinière pour les cyberopérateurs engagés dans des opérations offensives au service des objectifs stratégiques iraniens.

Cette double nature entre formation académique et rôle opérationnel de nature occulte illustre parfaitement la stratégie hybride iranienne, qui mêle légitimité apparente et activités clandestines. Ravin Academy s’inscrit ainsi dans un réseau plus large, contribuant à renforcer les capacités cyber du régime tout en maintenant une couverture suffisante pour brouiller les pistes à l’international.

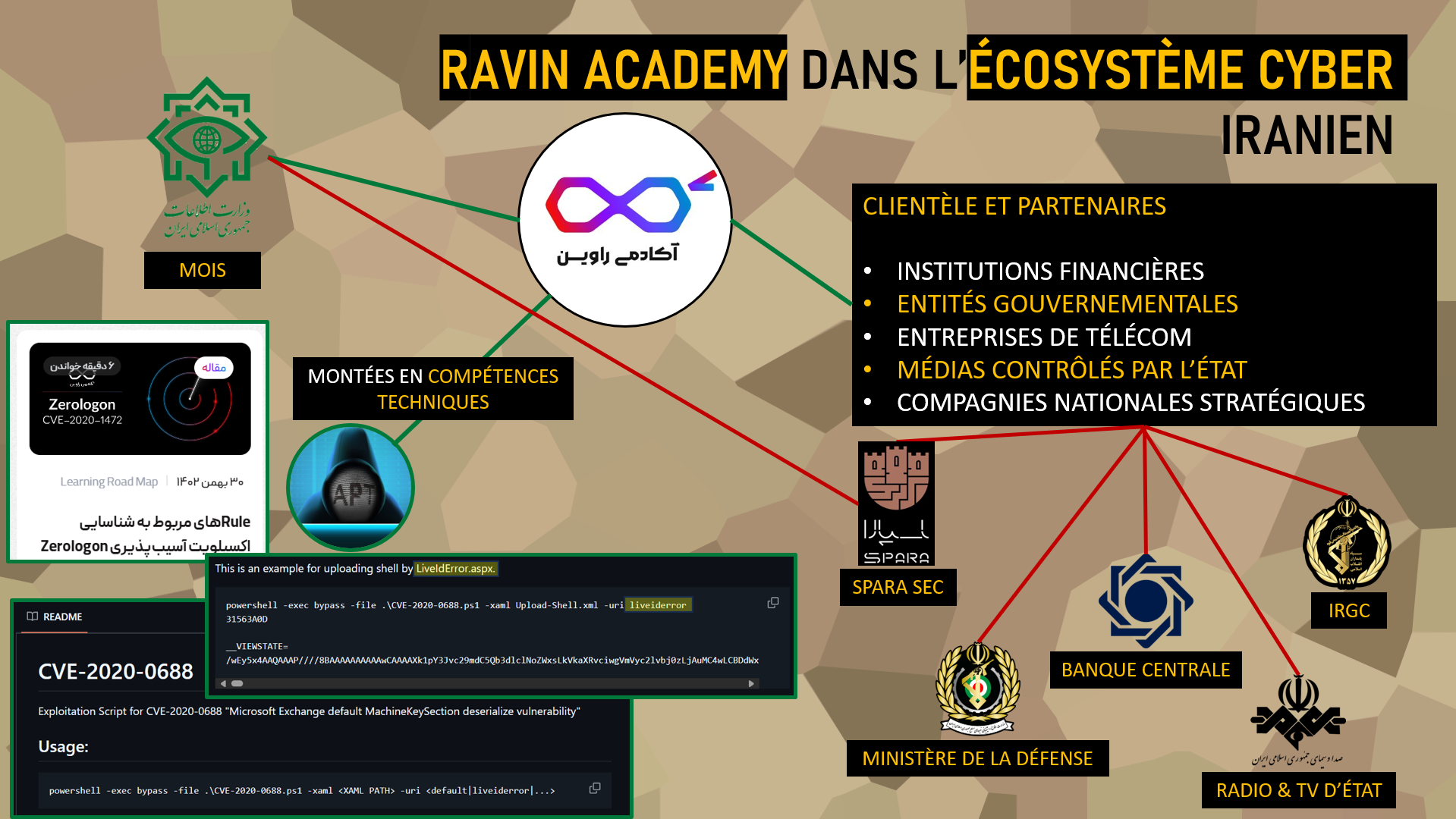

Ravin Academy occupe une position particulièrement intéressante au sein de l’écosystème cyber iranien, à la croisée des sphères académiques, étatiques et opérationnelles. En effet, parmi les nombreuses entreprises et organisations qui figurent comme clients ou partenaires de l’académie, plusieurs sont elles-mêmes sous sanctions occidentales, reflétant ainsi l’ampleur et la profondeur de ses liens avec le régime.

Parmi ces entités, certaines sont classifiées comme groupes terroristes par plusieurs gouvernements, à l’instar du Corps des Gardiens de la Révolution Islamique (IRGC), organisation paramilitaire centrale dans la stratégie militaire et cyber de l’Iran. D’autres acteurs sous sanctions, tels que la radio et télévision officielle du régime, la Banque centrale iranienne ou encore le ministère de la Défense, apparaissent également dans le réseau de collaborations de Ravin Academy. À cela s’ajoutent des entreprises plus obscures, comme Spara Sec, une société aux activités troubles que nous analyserons plus en détail dans la suite de cette enquête.

Ravin Academy n’est pas uniquement dans le collimateur des autorités étatiques occidentales ; elle est également la cible d’alertes émises par plusieurs équipes de Cyber Threat Intelligence (CTI) au sein d’entreprises spécialisées en cybersécurité. En novembre 2022, la firme PwC a publié un rapport CTI approfondi dénonçant l’implication directe de Ravin Academy dans des activités malveillantes. Selon ce rapport, l’académie fournirait un soutien technique actif à plusieurs groupes APT (Advanced Persistent Threat) iraniens, reconnus comme des branches cyber étatiques engagées dans des opérations offensives à l’étranger.

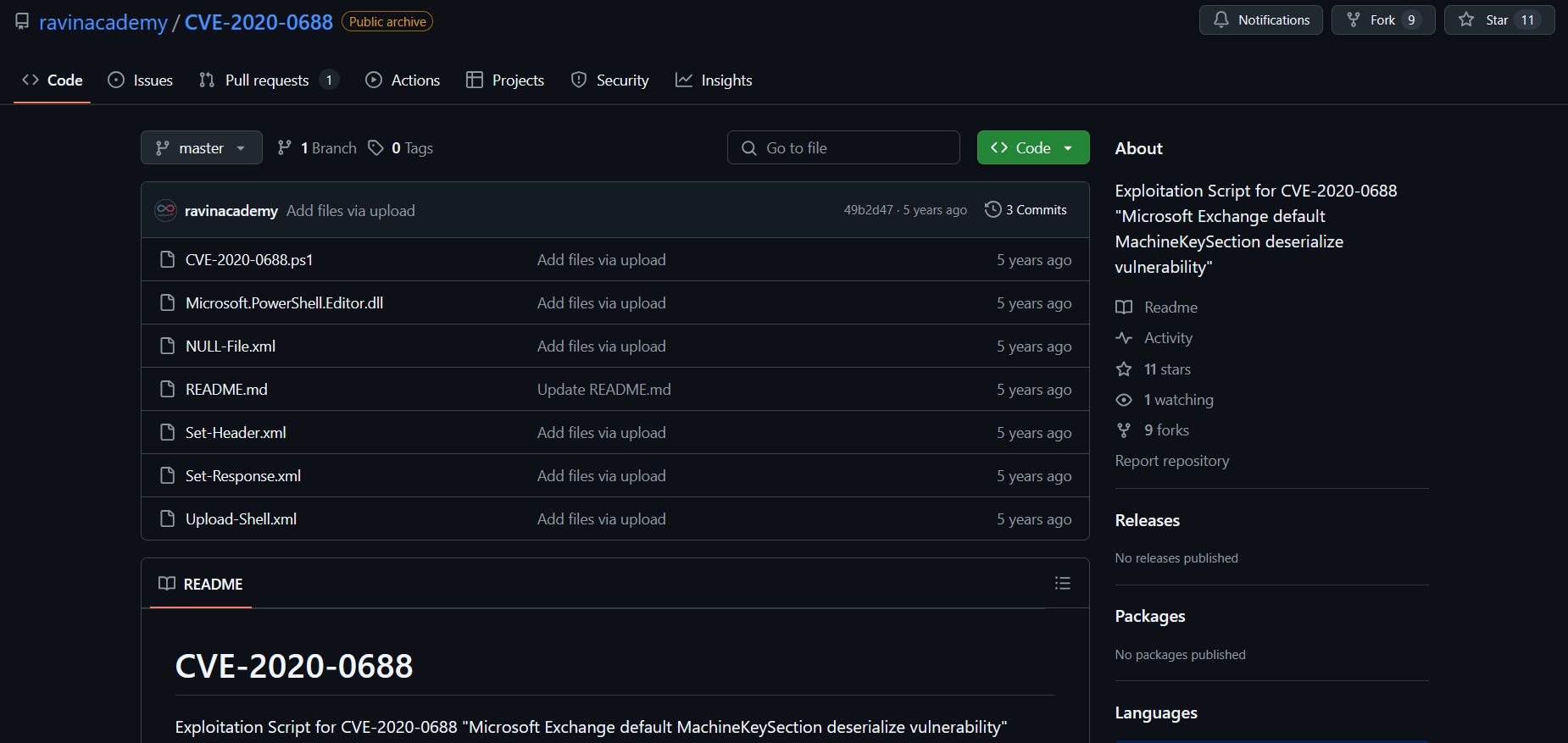

L’enquête technique menée par PwC s’appuie notamment sur l’analyse des archives publiques de Ravin Academy sur GitHub.

Ces archives contiennent, entre autres, un Proof of Concept (POC) exploitant la vulnérabilité CVE-2020-0688, une faille critique déjà utilisée dans le passé par des acteurs iraniens pour infiltrer des systèmes. Détail frappant, les analystes ont détecté la présence dans ce dépôt GitHub des nomenclatures de fichiers, des structures de code et des commandes identiques à celles observées lors d’attaques réelles attribuées à des groupes APT affiliés au régime iranien. Cette corrélation technique a permis à PwC de tracer un lien quasi direct entre Ravin Academy et ces groupes cyberoffensifs, confirmant ainsi le rôle opérationnel de l’académie dans la cyber guerre iranienne.

Pour comprendre pleinement le rôle et l’influence de Ravin Academy, il est essentiel de s’intéresser à ses fondateurs. Les deux cofondateurs, aujourd’hui placés sous sanctions occidentales, ont été dévoilés par plusieurs enquêtes médiatiques, notamment par Iran International, un média d’opposition indépendant basé au Royaume-Uni et reconnu pour son travail d’investigation sur les réseaux iraniens. Le chercheur et journaliste Nariman Gharrib a également contribué à exposer leurs profils, les qualifiant de présumés agents du MOIS iranien.

Selon les révélations d’Iran International, sous la direction de ces deux individus, Ravin Academy aurait joué un rôle actif dans la préparation et le soutien technique de cyberattaques contre plusieurs États étrangers. Parmi les cibles les plus marquantes figurent les ministères turcs des Affaires étrangères et de la Défense, ainsi que des institutions dans divers pays (Italie, Algérie, Jordanie, Arabie Saoudite, Irak et Pakistan). Ces opérations, attribuées à l’organisation, soulignent son implication directe dans la projection de la puissance cyber iranienne à l’échelle régionale et internationale.

Ces éléments témoignent d’une stratégie délibérée visant à utiliser Ravin Academy non seulement comme un centre de formation, mais aussi comme une plateforme opérationnelle au service des ambitions géopolitiques du régime.

Les profils derrière Ravin Academy

Grâce à l’OSINT, nous avons pu exploiter une part significative de l’empreinte numérique de Ravin Academy, ce qui nous a permis d’identifier un réseau étendu d’acteurs, directement ou indirectement liés à l’organisation. Parmi eux figurent les cofondateurs, des instructeurs spécialisés dans les formations blue team (défense) et red team (offensive), ainsi que plusieurs intervenants externes, souvent sollicités pour renforcer l’expertise technique ou stratégique de l’académie. L’analyse croisée de ces profils apporte un éclairage précieux sur la structure interne et les modes opératoires de Ravin Academy.

Parmi ce panorama, nous avons retenu certains profils particulièrement révélateurs.

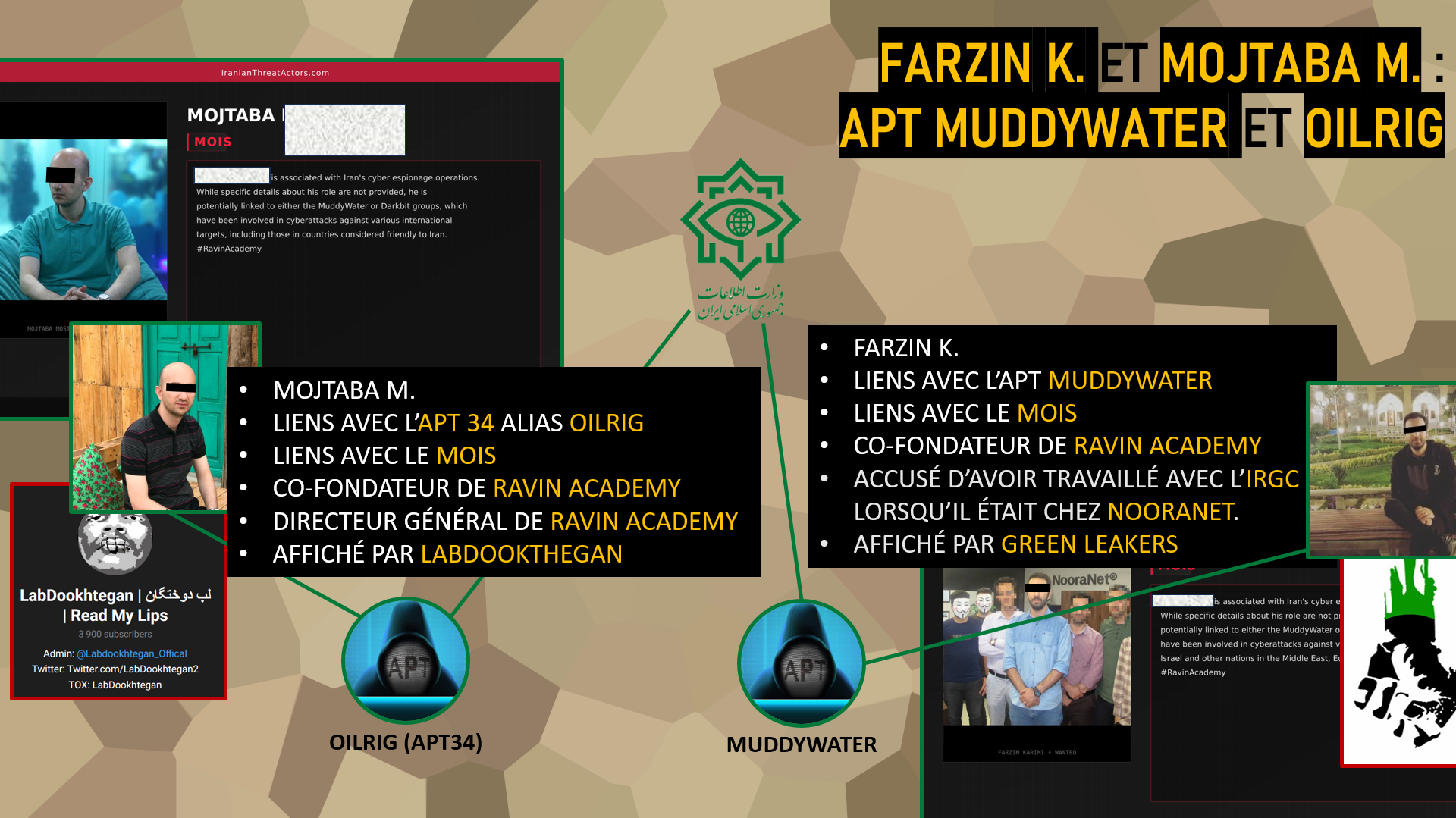

Farzin K. et Mojtaba M. : APT Muddywater et OilRig

Pour mieux saisir la nature et l’orientation de Ravin Academy, il est crucial de revenir sur ses deux cofondateurs, dont les parcours révèlent des connexions étroites avec les principaux groupes cyberétatiques iraniens.

Farzin K., cofondateur de Ravin Academy, a été identifié dès 2019 par le groupe de lanceurs d’alerte Green Leakers sur Telegram. Il est présenté comme l’ancien leader de l’APT iranien MuddyWater et un agent actif du Ministère du Renseignement et de la Sécurité (MOIS). Avant la création de l’académie, Farzin K. aurait également collaboré avec les Gardiens de la Révolution islamique (IRGC) dans le cadre de son emploi chez Nooranet, une entreprise aux liens étroits avec le régime. Pour ceux qui ne connaissent pas, MuddyWater est un groupe de cyberespionnage reconnu pour ses opérations ciblées depuis 2017, principalement au Moyen-Orient, mais également à l’échelle mondiale. Ce groupe continue de mener des campagnes d’espionnage, de collecte d’informations et d’infiltration, toujours au service des intérêts stratégiques du régime iranien.

Le second cofondateur, Mojtaba M., occupe le poste de directeur général de Ravin Academy. En 2019, son nom est cité par le collectif de lanceurs d’alerte et hacktivistes Labdookhtegan, qui l’a identifié comme membre de l’APT34, aussi connu sous le nom Oilrig, ainsi qu’agent du MOIS. Pour ceux qui ne connaissent pas, Oilrig est un groupe de hackers étatiques iraniens actif depuis au moins 2014, spécialisé dans des opérations de cyberespionnage, des attaques par chaîne d’approvisionnement et des campagnes de sabotage. Comme MuddyWater, Oilrig reste un acteur majeur dans la stratégie offensive iranienne, opérant toujours aujourd’hui.

L’implication directe de ces deux figures majeures dans la gouvernance de Ravin Academy confirme le rôle stratégique de cette institution dans le continuum des opérations cyberoffensives iraniennes, agissant à la fois comme centre de formation et comme relais opérationnel du MOIS.

Le leader de Darkbit ransomware, une identité associée à Muddywater

Parmi les autres figures identifiées au sein de Ravin Academy, Hussein F. S. retient particulièrement l’attention. Sous le pseudonyme de Parsa S. au sein de l’académie, il est reconnu comme le leader du groupe de ransomware Darkbit. Cette identité a été dévoilée par Iran International, qui a également publié la seule image disponible de lui, renforçant ainsi la traçabilité de cet acteur.

Darkbit s’est illustré par plusieurs cyberattaques majeures ciblant des institutions israéliennes sensibles, notamment le ministère israélien de la Santé et l’université Technion, des attaques revendiquées directement par ce groupe. Pendant longtemps, Darkbit a été perçu comme un collectif d’hacktivistes indépendant. Cependant, des investigations approfondies menées par des équipes CTI ont permis de démontrer que Darkbit est en réalité une façade, une identité fabriquée et pilotée par l’APT MuddyWater.

Cette tactique n’est pas isolée : elle s’inscrit dans une pratique récurrente utilisée par plusieurs groupes iraniens, consistant à créer de faux groupes hacktivistes pour dissimuler l’implication directe des acteurs étatiques dans des opérations offensives. Ces faux drapeaux permettent au régime iranien de brouiller les pistes, permettre un déni plausible, et d’intensifier ses campagnes d’influence et de sabotage dans le cyberespace.

Ainsi, à l’instar des cofondateurs précédemment évoqués, Hussein F. S. apparaît lui aussi étroitement lié au Ministère du Renseignement et de la Sécurité (MOIS), confirmant une fois de plus la nature profondément stratégique et contrôlée de l’écosystème autour de Ravin Academy.

L'OPSEC d'un Blue Teamer en lien avec le MOIS

Parmi les différents profils identifiés au sein de Ravin Academy, certains occupent des rôles de défense informatique, souvent désignés sous le terme de blue teamers. Nous avons choisi de nous pencher sur l’OPSEC (sécurité opérationnelle) relativement faible de l’un d’entre eux, dont les traces numériques révèlent plusieurs éléments intéressants.

Ramin F., professeur spécialisé en forensique numérique à Ravin Academy, est suspecté par le chercheur en cybersécurité Nariman Gharrib d’entretenir des liens avec le MOIS et l’APT MuddyWater. Toutefois, à ce jour, aucune preuve publique tangible n’a été avancée pour confirmer ce lien.

Une analyse OSINT de son compte GitHub a toutefois permis de recouper plusieurs indices : son profil renvoie à son compte Twitter personnel ainsi qu’à son adresse e-mail perso. En explorant ce compte Twitter, on découvre notamment qu’il a communiqué par le passé des informations sensibles relatifs à des fuites à des contacts apparentés au ministère iranien de la Défense.

Grâce à des outils OSINT comme Epieos, il est possible de relier cette adresse e-mail à plusieurs autres comptes en ligne : un profil Notion, un compte Etsy où il utilise le pseudonyme Matthew, et un compte Instagram dont la photo de profil le montre avec sa femme et son enfant, donnant ainsi une rare visibilité sur sa vie privée.

Si ces éléments ne suffisent pas à confirmer formellement une appartenance à un groupe APT comme MuddyWater, le fait que Ramin F. évolue dans un cercle proche de profils aux activités suspectes et aux liens étroits avec le régime iranien en fait un acteur à suivre de près dans la dynamique cyber iranienne.

Yashar S., alias Sc0rpion, alias Voorivex : D'hacktiviste à APT

Parmi les profils les plus marquants identifiés dans le réseau de Ravin Academy, celui de Yashar S., également connu sous les pseudonymes Sc0rpion et Voorivex, se distingue par un parcours étroitement lié aux sphères cyber étatiques iraniennes.

Yashar semble avoir débuté sa carrière de hacker affilié au régime iranien au sein des cybercombattants d’Izz ad-Din al-Qassam, un groupe d’hacktivistes se présentant comme lié à l’État, et portant le même nom qu’une organisation terroriste soutenue par l’Iran. Ce collectif a été accusé d’avoir mené l’opération Ababil entre 2012 et 2013, une campagne massive d’attaques DDoS ciblant le secteur bancaire américain, attribuée à l’Iran. Ces liens ont notamment été discutés sur des forums tels que SoldierX. Cependant, il est intéressant de noter que, bien que plusieurs membres de ce groupe aient été sanctionnés par les États-Unis, Yashar lui-même n’a pas fait l’objet de sanctions.

Yashar a également été associé à l’ITSEC Team, un groupe cyber étatique affilié aux Gardiens de la Révolution Islamique (IRGC), dont certains membres ont été sanctionnés par Washington. Là encore, Yashar n’a pas été sanctionné.

Tout comme Mojtaba M., en 2019, le groupe d’hacktivistes Labdookhtegan révèle que Yashar serait lié au MOIS, plus précisément à l’APT34 (ou Oilrig), ce qui intrigue lorsqu’on connait les relations entre IRGC et MOIS qui sont historiquement marquées par des rivalités internes. Ce changement d’allégeance, passant d’une influence IRGC à une tutelle MOIS, est un signal fort des dynamiques complexes au sein de l’écosystème cyber iranien.

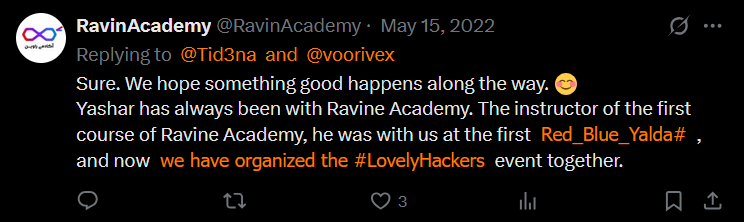

Les archives publiques et notamment les tweets de Ravin Academy montrent que Yashar a été un intervenant actif dès la première année de l’académie. Il a notamment coorganisé avec eux l’événement « Lovely Hackers », un rendez-vous consacré à la formation et à la promotion de la cybersécurité.

Aujourd’hui, Yashar S. semble avoir pris ses distances avec les cercles officiels iraniens. Il réside désormais en Turquie, où il a fondé sa propre structure de formation spécialisée dans la cybersécurité offensive, continuant ainsi d’exploiter son expertise tout en opérant possiblement hors du giron direct du régime iranien.

Un partenaire de Ravin Academy présumé agent du MOIS

Comme évoqué précédemment, Ravin Academy collabore régulièrement avec des entités externes afin d’enrichir son offre pédagogique et d’élargir son champ d’action.

Notre attention a été captée par un document détaillant un programme intensif de formation de 125 heures dédié au « cyber threat hunting ». Ce programme est organisé conjointement par Ravin Academy, l’Université Khatam, et une entreprise nommée Spara Security, dont le logo est visible sur les supports de formation.

En enquêtant sur Spara Security, il est possible de découvrir que son directeur technique et cofondateur, Omid P., est désigné lui aussi comme un agent du MOIS par LabDookhtegan. Le groupe affirme disposer de preuves solides établissant un lien direct entre Omid P. et les services de renseignement iraniens. Dans leur déclaration, LabDookhtegan laissent peu de doute sur leur détermination : ils promettent de « ne pas l’oublier » et même d’offrir une récompense pour toute information supplémentaire sur ce qu’ils qualifient de « mercenaire » en parlant d’Omid.

Cette connexion entre Spara Security et le MOIS illustre de manière frappante comment le régime iranien intègre des entreprises aux profils apparemment privés dans son vaste écosystème cyber. Elle soulève également des interrogations légitimes sur la nature réelle de certaines formations proposées par Ravin Academy, qui peuvent servir autant de vecteurs pédagogiques que de relais opérationnels pour les objectifs stratégiques du régime.

Un dev de malware : Un acteur intéressant à surveiller

Parmi le corps enseignant de Ravin Academy, le profil d’Iman R. retient particulièrement l’attention. Spécialiste du développement de malwares, il évolue dans un écosystème où les liens avec le Ministère du Renseignement iranien (MOIS) et les groupes APT iraniens sont fréquents, ce qui invite à une vigilance accrue.

Bien que les investigations OSINT ne permettent pas d’établir de manière formelle une affiliation directe d’Iman avec des groupes APT, ses activités et son positionnement soulèvent plusieurs interrogations.

Iman dispense notamment des cours avancés sur l’exploitation de vulnérabilités de type ‘1-day’, c’est-à-dire des failles récemment découvertes pour lesquelles aucun correctif n’a encore été largement déployé. Il enseigne ainsi à ses étudiants la création d’exploits opérationnels à partir de ces vulnérabilités, une compétence particulièrement recherchée dans les opérations offensives cyber.

Par ailleurs, il est l’auteur d’un outil nommé ‘Project Expmon’. Cet outil, accessible uniquement à un cercle restreint, sert principalement les équipes red team en permettant une surveillance en temps réel des nouvelles vulnérabilités critiques (CVE) détectées dans l’écosystème numérique mondial.

Ce qui rend la trajectoire d’Iman particulièrement intéressante pour les analystes de renseignement, c’est sa récente activité sur les réseaux sociaux. Sur un tweet daté du 24 mars 2025, il exprime ouvertement son mécontentement envers Ravin Academy. Il dénonce notamment des ‘duplicités’ et des ‘manigances’ liées à l’annulation de certains cours, laissant transparaître une fracture au sein de l’institution.

Ce type de tensions internes représente une porte d’entrée potentielle pour les services de renseignement et les équipes de Cyber Threat Intelligence (CTI). Un acteur clé en disgrâce ou en conflit avec son organisation peut en effet devenir une source précieuse d’informations sur les pratiques internes, les programmes sensibles et les relations cachées avec des entités gouvernementales iraniennes.

Cette vulnérabilité humaine constitue donc un angle d’analyse essentiel pour comprendre la dynamique réelle au sein de Ravin Academy et, plus largement, dans l’écosystème cyber iranien.

Au moment où cet article est publié, nous avons remarqué qu’Iman a supprimé ses réseaux sociaux.

Les CTF au service du recrutement cyber iranien

Pour comprendre comment l’Iran identifie et forme ses talents en cybersécurité, il faut s’intéresser à une méthode de recrutement particulièrement efficace : les compétitions CTF (ou Capture The Flag). Ces événements, populaires dans le monde entier, y compris en France, consistent en des défis techniques où les participants doivent résoudre des énigmes complexes de sécurité informatique. Au-delà de leur aspect ludique et compétitif, ces compétitions jouent un rôle crucial : elles permettent de détecter les profils les plus prometteurs, tout en évaluant leurs compétences en conditions quasi réelles.

Cette pratique n’est pas récente. Dès 2014, un rapport de Cyber Threat Intelligence publié par HP, soulignait déjà l’importance accordée par le régime iranien à la gamification du hacking comme méthode de recrutement privilégiée. Cette approche combine habilement apprentissage, mise en pratique et esprit de compétition, facilitant ainsi la formation de futurs experts cyber capables de servir les intérêts stratégiques du régime.

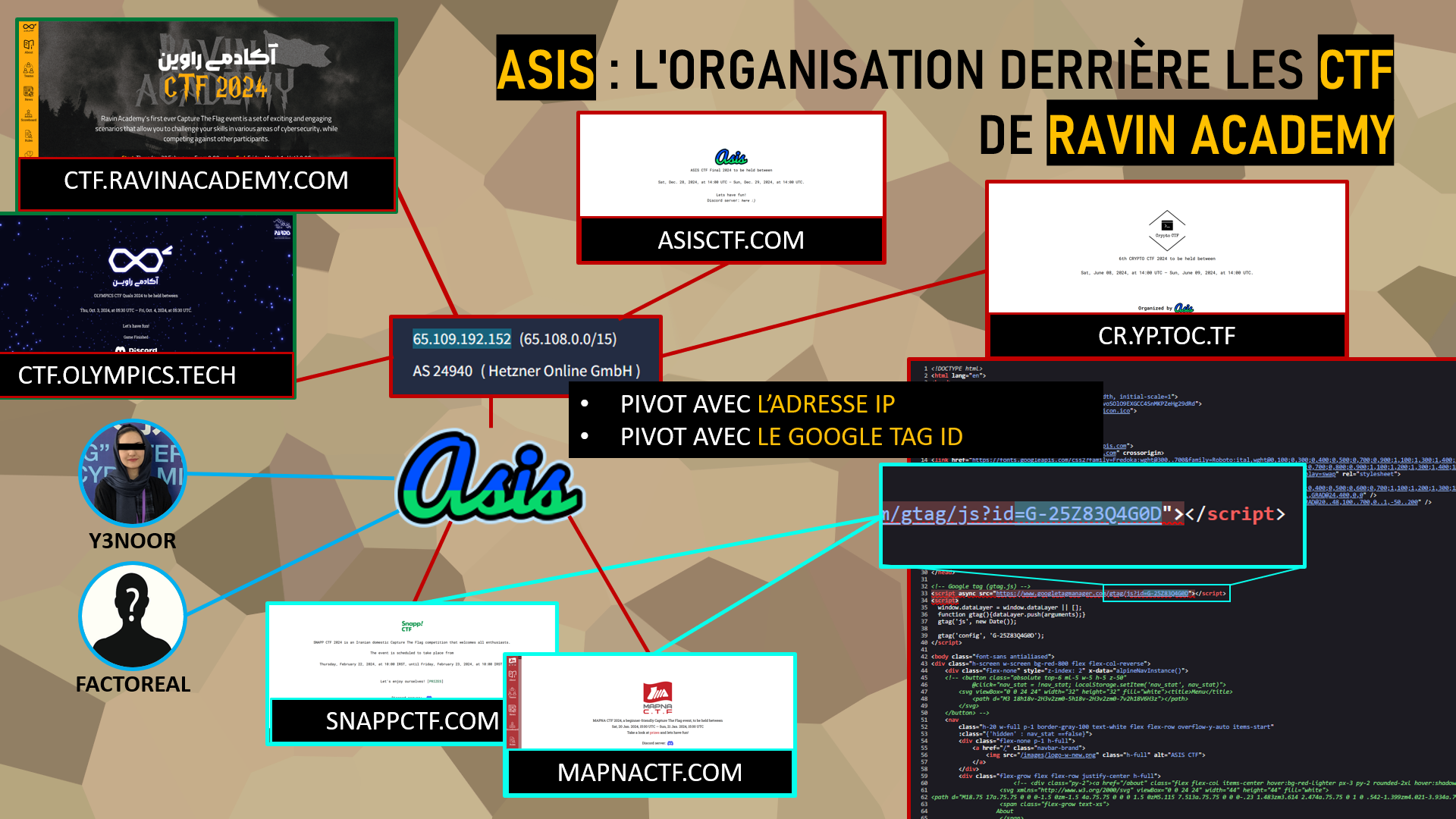

En 2024, Ravin Academy a organisé deux compétitions CTF majeures. Le premier événement, intitulé Ravin CTF, s’est déroulé entre février et mars 2024. Cette compétition, ouverte à un large public, avait pour objectif de détecter et recruter des talents parmi une grande variété de participants. L’affiche officielle témoigne de l’ampleur de cette opération. Le second événement, Olympics CTF, également accessible au public, a eu lieu en octobre 2024, renforçant ainsi la stratégie d’identification et de formation des meilleurs candidats.

L’enquête a également conduit à mettre en lumière le rôle d’une entité appelée ASIS. Ce groupe organise régulièrement des compétitions de haut niveau. ASIS entretient des liens étroits avec l’écosystème cyber iranien.

Ces compétitions CTF constituent donc un maillon essentiel de la stratégie cyber iranienne, mêlant recrutement, formation et fidélisation dans un cadre compétitif, tout en masquant leurs véritables objectifs derrière une façade de simple exercice technique.

ASIS : L'organisation derrière les CTF de Ravin Academy

En analysant plus en détail les deux compétitions CTF organisées par Ravin Academy, un premier constat technique marquant émerge : leurs noms de domaine partagent la même adresse IP, hébergée chez Hetzner, un fournisseur allemand. Ce choix d’hébergement illustre déjà un certain niveau de contournement des sanctions occidentales, puisqu’il permet à ces événements cyber iraniens de maintenir un hébergement occidental malgré les restrictions.

Sur cette même adresse IP, nous avons également identifié plusieurs autres noms de domaine liés à des compétitions CTF, tels que AsisCTF ou CryptoCTF. En exploitant une technique de pivot basée sur les Google Tag Manager IDs présents sur ces plateformes, il est possible de pivoter vers d’autres serveurs et découvrir d’autres compétitions, toutes liées à une même entité.

Par cette méthode, notre enquête a révélé l’existence de CTF réalisés pour des entités industrielles et commerciales iraniennes majeures, telles que Snapp!, la principale plateforme de VTC en Iran, ainsi que MAPNA, un acteur clé de l’industrie iranienne. Tous ces événements CTF sont conçus et administrés par la même organisation : ASIS.

En approfondissant encore notre investigation sur ASIS, nous avons pu identifier les pseudonymes de ses deux cofondateurs : Y3noor et Factoreal. Poussant notre recherche plus loin, leurs identités réelles ont également été découvertes, mais nous avons choisi de ne pas divulguer ces informations, car elles dépasseraient le cadre de cette enquête.

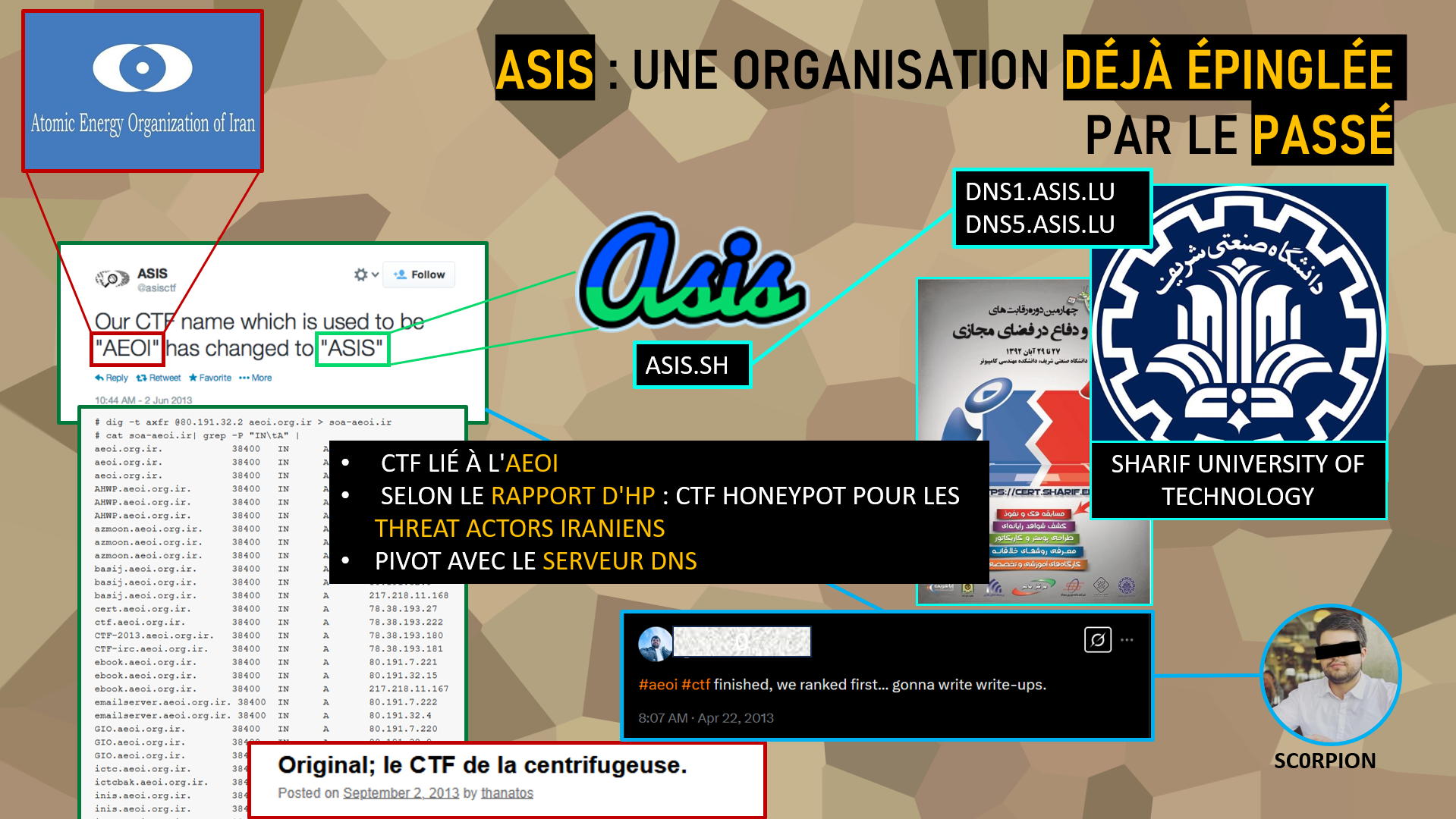

ASIS : une organisation déjà épinglée par le passé

ASIS n’est pas une entité nouvelle dans le paysage cyber iranien. Elle avait déjà été identifiée dans des rapports CTI depuis plusieurs années, notamment dans le rapport publié par HP en 2014. Ce rapport révélait qu’ASIS était initialement un CTF directement lié à l’AEOI (Atomic Energy Organization of Iran), l’agence nucléaire iranienne responsable du programme nucléaire du pays.

Au fil du temps, ASIS a opéré un repositionnement : elle a changé de nom et a étendu son périmètre d’action pour devenir une organisation spécialisée dans la conception et l’organisation de compétitions CTF, tout en s’éloignant officiellement de son passé lié au nucléaire. Pourtant, ses racines restent marquées par une proximité avec les infrastructures sensibles iraniennes. En 2013, un internaute français sous le pseudonyme Thanatos avait d’ailleurs repéré la présence du CTF ASIS sur une plage d’adresses IP appartenant à l’AEOI. Ce fait prend une dimension particulière si l’on se souvient qu’un an plus tôt, la centrale nucléaire de Natanz, dirigée par l’AEOI, avait été lourdement ciblée par le malware Stuxnet, une cyberattaque d’envergure attribuée aux services israéliens et américains.

Le rapport CTI de HP de 2014 mentionne également que, dans sa phase initiale, le CTF d’ASIS fonctionnait comme un honeypot destiné à attirer et analyser les acteurs de la menace iraniens, permettant ainsi à l’AEOI de surveiller et de cartographier les talents et techniques émergentes. Dans ce contexte, on retrouve la participation de certains noms déjà connus, comme Yashar S. (évoqué précédemment), qui avait remporté ce premier CTF sous le pseudonyme Sc0rpion.

Autre élément intéressant, en examinant les infrastructures techniques d’ASIS via des outils d’archivage DNS, on constate que les serveurs du site web officiel, asis.sh, sont hébergés sur des adresses IP appartenant à la Sharif University of Technology, l’une des institutions académiques d’Iran. Ce détail technique suggère un lien fort entre ASIS et cette université.

Limites de l'OSINT

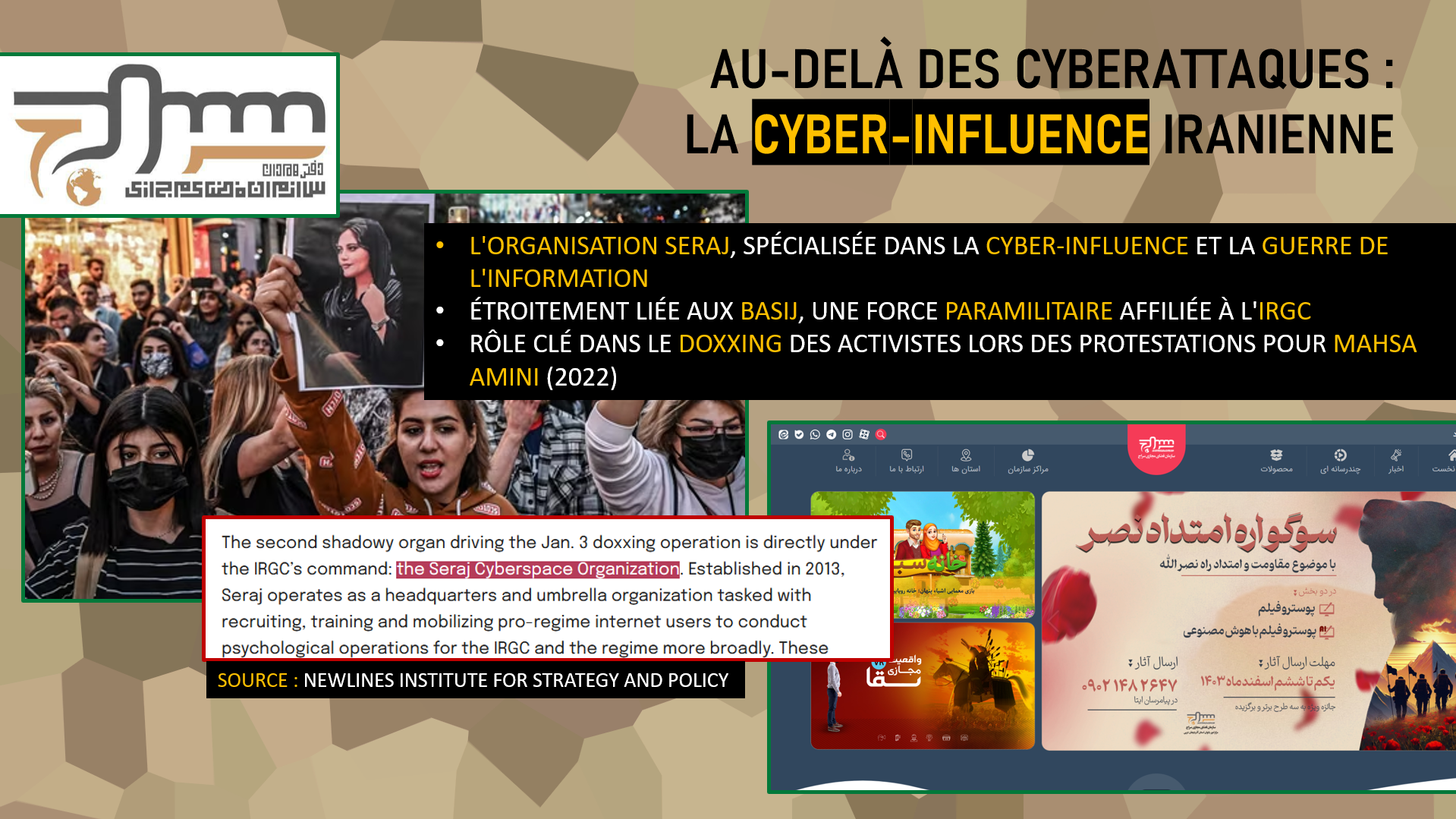

Au cours de notre enquête sur ASIS, nous avons mis la main sur plusieurs documents issus d’une fuite de données prétendument divulguée par un ancien collaborateur de l’organisation. Ces documents affirment que ASIS serait étroitement lié à une autre entité iranienne opérant dans le cyberespace : Le Seraj Cyberspace Organization. Cette organisation est connue pour être sous le contrôle direct des forces paramilitaires Basij, elles-mêmes rattachées au puissant Corps des Gardiens de la Révolution Islamique (IRGC).

Le Seraj est souvent présenté dans les milieux du renseignement comme un acteur majeur de la guerre informationnelle iranienne, mêlant cyber-influence, opérations psychologiques et propagande numérique à large échelle.

Cependant, malgré ces allégations, l’analyse approfondie via l’OSINT n’a pas permis de confirmer de manière indépendante la véracité des informations contenues dans cette fuite. La faible corrélation avec d’autres sources fiables et l’absence de preuves tangibles nous empêchent aujourd’hui de valider ces révélations. Il est également possible qu’il s’agisse d’une opération de désinformation destinée à brouiller les pistes.

Conscients des enjeux et des risques liés à la diffusion d’informations non vérifiées, nous avons donc choisi de ne pas nous appesantir davantage sur cette piste, préférant nous concentrer sur des éléments corroborés et documentés pour garantir la rigueur de notre investigation.

La double approche de l’Iran : Cyber et PSYOPS

Nous venons d’explorer en détail la dimension cyberoffensive des capacités cyber de l’Iran. Toutefois, il est crucial de comprendre que la stratégie de Téhéran dépasse largement le cadre des simples opérations informatiques classiques. En effet, l’Iran a développé une approche que l’on peut qualifier de « duale », combinant avec habileté des cyberattaques offensives à des opérations psychologiques sophistiquées.

Plusieurs agences étatiques, services de renseignement étrangers et entreprises de cybersécurité ont formellement accusé l’Iran de conduire des campagnes coordonnées mêlant influence, désinformation et manipulation de l’opinion publique.

Au cœur de ce dispositif de guerre psychologique se trouve l’Organisation Seraj, spécialisée dans la guerre de l’information et les opérations d’influence numérique. Créée en 2013, le Seraj agit comme une structure parapluie, recrutant, formant et mobilisant des internautes pro-régime pour mener des actions de manipulation et de propagande au service des intérêts de l’État iranien. Ce qui distingue particulièrement cette organisation est son lien direct avec les Basij, force paramilitaire intimement liée au Corps des Gardiens de la Révolution Islamique (IRGC).

Cette alliance a pris une tournure particulièrement préoccupante lors des manifestations qui ont suivi la mort de Mahsa Amini en 2022. Selon l’article de News Line, le journal du Newlines Institute for Strategy and Policy, le Seraj a joué un rôle central dans le doxxing des manifestants et activistes. L’organisation a collecté puis divulgué des données personnelles permettant aux forces de sécurité iraniennes et aux Basij d’identifier et de cibler les protestataires. Dans le contexte du conflit avec Israël, les forces paramilitaires Basij ont intensifié leur répression en Iran. Multipliant les patrouilles et les points de contrôle, elles exercent une violence systématique contre la population civile. Leurs actions se caractérisent par des arrestations massives, des restrictions de déplacement et des exécutions sommaires, particulièrement ciblant les minorités ethniques. Les récents meurtres de civils, comme celui de Reza Hamidavi et Azad Ranaei, révèlent la brutalité avec laquelle le Basij réprime toute suspicion potentielle d’opposition ou de collaboration.

Mais les activités du Seraj ne se limitent pas à la répression. Cette organisation produit également une large gamme de contenus propagandistes : des jeux vidéo patriotiques, des films à portée idéologique, ainsi que des cours de sensibilisation à la cybersécurité accessibles au grand public. Ces formations comprennent des consignes précises sur la manière dite « appropriée » de s’exprimer en ligne, dans le respect des valeurs prônées par le régime.

Malgré son rôle central dans l’écosystème iranien de cyber-influence, le Seraj demeure encore relativement méconnue des analystes occidentaux, ce qui lui confère un avantage opérationnel non négligeable.