Une investigation OSINT dans le monde des arnaques sur le Darknet – Partie 1

Le dark web fait peur. Le dark web parlons-en. Entre les mythes et autres fantasmes en tout genre, les protocoles les plus sombres d’internet nous fascinent. Pourquoi ? Parce que l’humain est ainsi fait. Le mystère fascine. La curiosité malsaine nous pousse à chercher dans les choses les plus obscures et les plus obfusquées.

Entre 1997 et 2002 naissaient les prémisses du réseau TOR. The Onion Router et son réseau en oignon si spécifique. On peut cependant parler de darknet dès 1970. Nous n’aborderons pas le sujet des origines du darknet, qui seraient l’objet d’un article à part entière. Nous infiltrerons seulement un réseau, pour observer les failles de celui-ci. Nous étudierons et proposerons quelques graphiques et statistiques afin de l’étudier et dans un second temps, nous effectuerons une investigation plus poussée au niveau des crypto-monnaies.

Qui n’a jamais entendu des histoires sur des tueurs à gages, de la drogue, ou des armes achetées avec la plus grande facilité sur l’internet sombre ? Nous avons tout un tas d’histoires ainsi racontées oralement. Cela fait partie du folklore du web. Pourtant la plupart de ces histoires se basent sur des faits réels. On trouve effectivement tout ceci avec une grande facilité sur internet. Malheureusement, pour les plus crédules d’entre nous, ceux-ci s’arrêteront à la première page du site web en question. Pour les autres, ceux qui ont la chance d’observer et d’être un peu plus curieux, ils remarqueront que l’immense majorité de ces sites prétendant vendre ces choses avec facilité, sont en réalité des escroqueries.

Dans cette partie sombre d’internet se trouvent quelques sites proposant des choses illégales à la vente. C’est le cas du site que nous allons évoquer. « Gunsganos », un nom évocateur pour un site ayant une adresse en .onion.

Précisons que l’ensemble des données récoltées lors de cette investigation, proviennent des membres inscrits sur cette plateforme d’achat et de vente de drogues et d’armes. Cela ne représente absolument pas l’ensemble du dark web, mais un échantillon. Cette étude non-exhaustive a pour but d’informer les lecteurs et n’a pas vocation à être scientifique.

Partie 1 - Les différents vendeurs

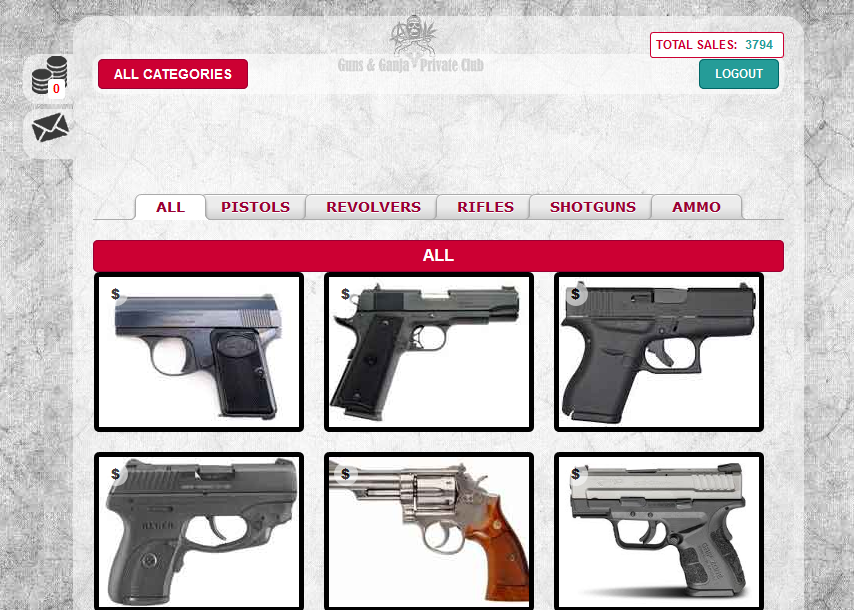

Nous allons voir que ce site nommé “Guns & Ganja Private Club“ ne propose en réalité que des armes à la vente. Comme nous l’indique la capture d’écran présente ci-dessous de sa marketplace. Les gammes de prix varient entre 49.99 et 4 395 dollars. L’ensemble des achats s’effectue en Bitcoin, une cryptomonnaie à visée pseudonymisante ayant marqué l’histoire d’Internet.

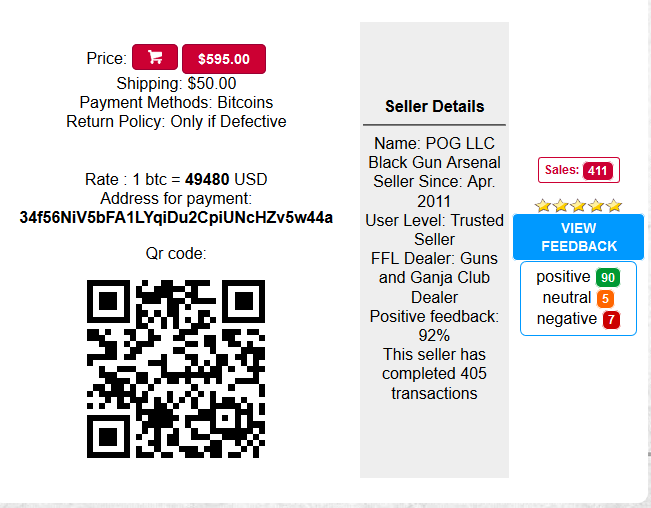

Jusqu’ici rien d’anormal dans le monde des cybercriminels. A chaque volonté d’effectuer un achat, vous allez être redirigés vers une adresse BTC vers laquelle il faudra effectuer un virement. Ces vendeurs aux pseudos différents, fournissent pourtant tous la même adresse de paiement BTC. A ce niveau-là, il semble en effet qu’il n’y est probablement qu’un seul vendeur derrière le site web.

Nous allons également voir que des avis et un nombre de ventes sont notés pour chaque vendeur. Ceux-ci sont surprenants, et nous allons remarquer que les 90 avis positifs et les 7 avis négatifs ne correspondent à rien de concret pour notre vendeur POG LLC.

Prenons quelques-uns des différents noms des vendeurs qui seraient supposément présents sur ce darkmarket.

POG LLC : Correspond à un site de vente de web design aux Etats-Unis.

Bob Simpson : Nom d’un joueur de cricket australien.

Patriots Ammo LLC : Magasin de vente d’armes basé aux Etats-Unis.

Cflgunandtactica : Magasin d’armes aux Etats Unis.

TXSporting : Une salle de tir aux Etats-Unis.

CSC ARMS LLC : Une compagnie de ventes d’armes.

On remarque également que cet univers de faux vendeurs est essentiellement basé aux Etats-Unis. A l’exception des vendeurs portant le nom du joueur de Cricket.

Partie 2 - Le support et le domaine Safe-mail.net

Si vous avez le moindre souci sur ce site, il existe un support informatique ayant le nom de domaine suivant : safe-mail.net.

Le support de gunganos est [email protected].

En nous rendant sur le domaine en question et en cherchant en source ouverte plus d’informations, nous avons deux éléments qui nous sautent aux yeux. Tout d’abord, il s’agit d’un site web avec une charte graphique proche des débuts d’Internet. Ce domaine de mails est connu pour accepter les spams et semble difficile à rejoindre. Après une dizaine de tentatives, nous avons enfin pu rejoindre la plateforme. Ce domaine existe depuis le 26/03/2013.

Grâce à une recherche un peu plus poussée sur ce nom de domaine, nous obtenons des sous-domaines et les adresses IP qui leurs sont relatives :

nsa.safe-mail.net | 212.29.227.228 |

nsb.safe-mail.net | 212.29.227.78 |

orange.safe-mail.net | 212.29.227.81 |

mango.safe-mail.net | 212.29.227.83 |

pitango.safe-mail.net | 212.29.227.82 |

dekel.safe-mail.net | 212.29.227.84 |

tamar.safe-mail.net | 212.29.227.86 |

Toutes ces adresses IP indiquent un hébergement en Israël via le FAI Cellcom Fixed Line Communication L.P. Les noms de domaines ont été déposés chez GoDaddy (USA).

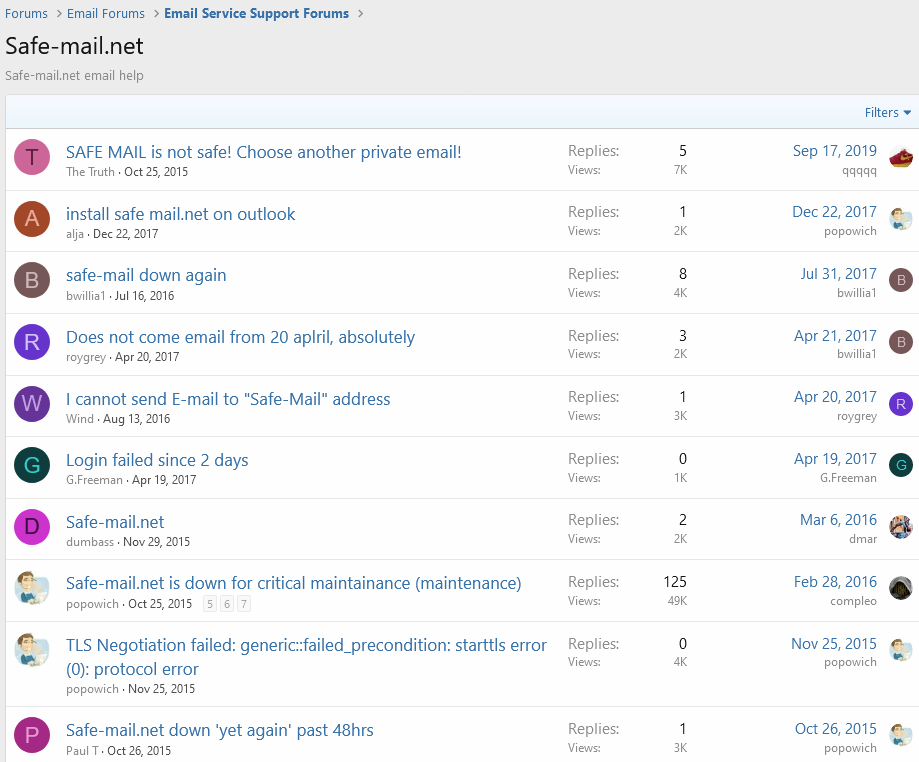

Autre fait troublant sur ce domaine, de nombreux utilisateurs semblent se plaindre de son non-fonctionnement sur des forums entre 2015 et 2019. Il ne suffit pas de chercher bien longtemps pour s’en apercevoir.

Partie 3 - Datation de la première activité de Gunganos

Une capture du site a été effectuée en novembre 2015 dans sa forme actuelle. Le premier utilisateur inscrit sur la plateforme date de mars 2016. On peut donc supposer que le site a commencé son activité sur cette période.

Au total, il est possible de trouver huit sites identiques à ce site dans sa forme actuelle, on nomme cela des sites miroirs.

En général les markets qui ne sont pas des scams ont une activité beaucoup plus courte. Les autorités finissent par “débrancher” le site. Cette longue durée d’activité nous laisse penser que le site n’est pas une priorité pour les autorités. Sûrement en raison du caractère frauduleux évident du site web.

Partie 4 - Analyse des domaines des membres de Gunganos

Le site de Gunganos comporte plusieurs failles de sécurité qui rendent accessibles les données des utilisateurs inscrits. Il est ainsi possible d’obtenir facilement la date de création d’un compte utilisateur, ainsi que le mail et le pseudonyme associés.

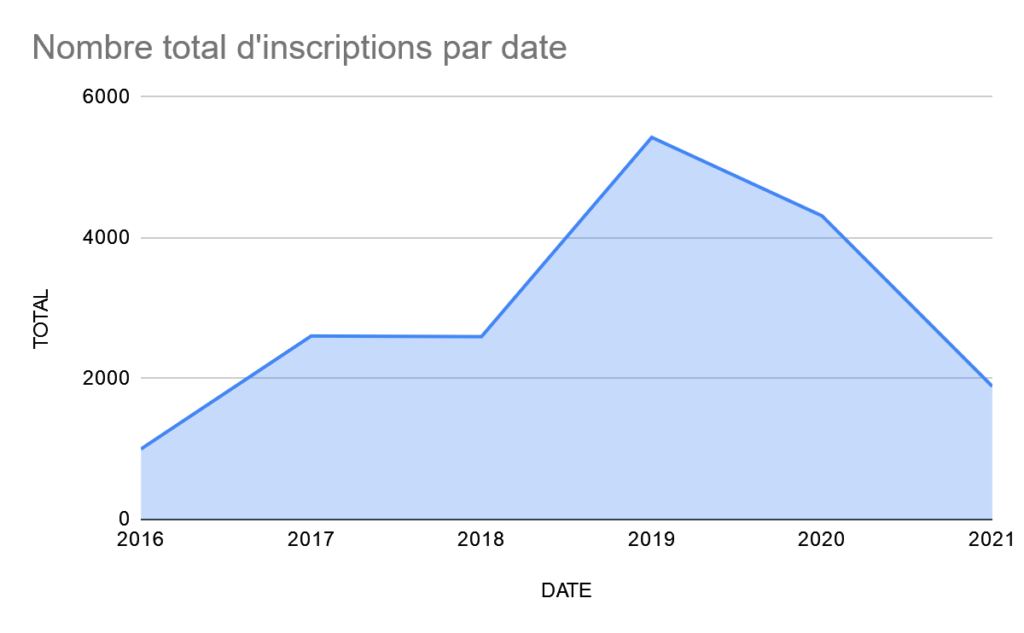

Il existe un leak disponible en source ouverte de cette base de données. Au moment de la rédaction de cet article, près de 23 300 membres sont inscrits sur le site Gunganos entre mars 2016 à août 2021. L’ensemble de cette base de données a été analysée pour les besoins de l’enquête.

Pour la réalisation de cette investigation, les données analysées ont toutes été détruites à l’issue de cette enquête.

Pour commencer notre étude, nous allons classer par année les domaines récupérés. Nous allons extraire les pseudonymes des adresses mails et ne garder que les noms de domaines.

Nous allons vous proposer plusieurs graphiques révélateurs de tendances sur ce site de scam. Ce qui peut être une indication intéressante pour les investigateurs en herbe sur le darkweb que nous sommes.

Nous observons l’évolution significative du nombre d’inscriptions, entre 1000 et 5400 membres inscrits selon les années. Avec un pic d’inscription en 2019 et une baisse qui semble se poursuivre depuis 2020.

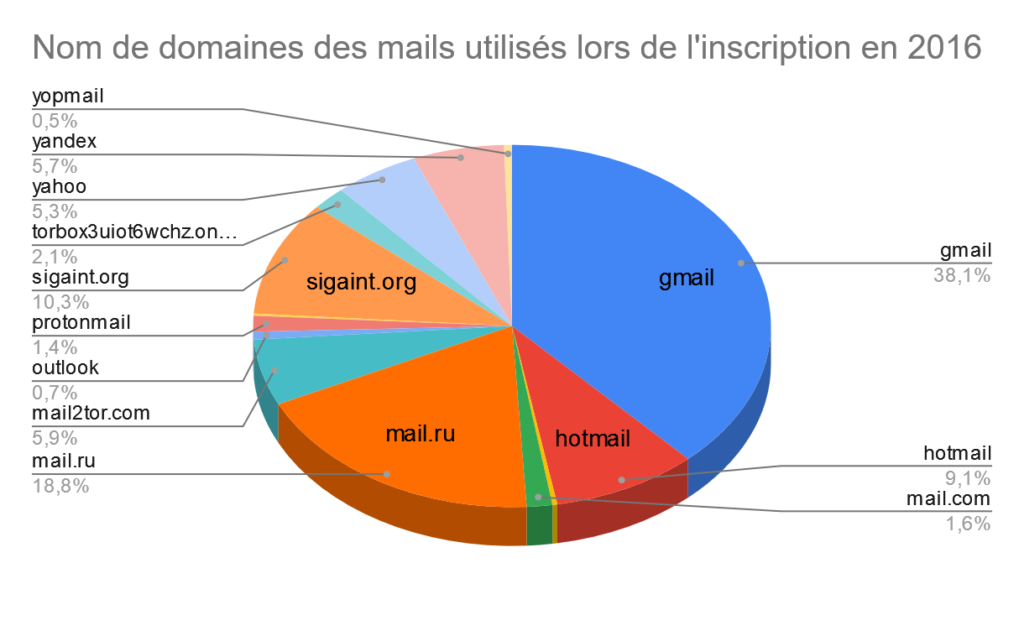

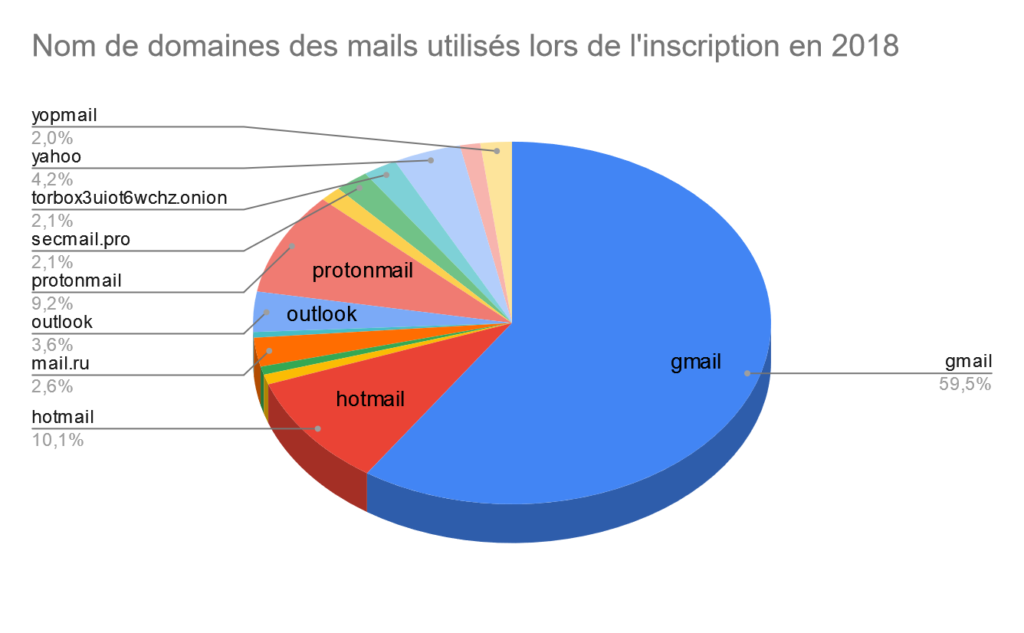

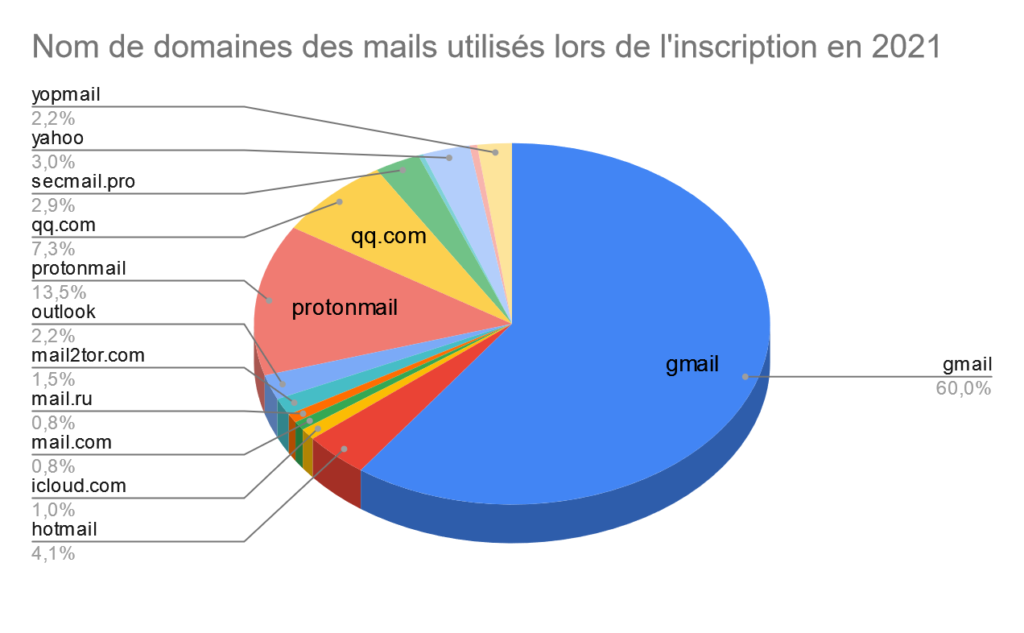

Nous allons sélectionner trois années, 2016, 2018 et 2021 pour indiquer l’évolution des domaines des mails utilisés par les membres de ce site web.

Nous remarquons en 2016 une proportion significative d’adresses gmail et mail.ru, respectivement à 38.1 % et 18.8 % d’utilisation environ. Nous voyons également que le domaine sigaint.org est très représentatif avec 10.3 % des utilisateurs inscrits, tout comme la messagerie hotmail avec 9.1 %.

Un article datant de mars 2017 explique que le site sigaint.org est à l’arrêt et que les serveurs montrent un code d’erreur 500. En 2017, la plateforme Gunganos a eu seulement 27 utilisateurs inscrits avec ce genre de mail, puis zéro les autres années, confirmant que le service semblait bel et bien à l’arrêt.

L’année 2018 voit les services de Google avec Gmail décoller sur la plateforme avec environ 59.5 % de l’ensemble des membres inscrits. Suivis de près par hotmail, 10,1 % et protonmail 9,2 %. Protonmail qui a été lancé en 2014 et qui n’avait que 4 ans d’existence en 2018.

On remarque que Gmail a toujours 60 % du nombre d’inscriptions, seuil qui n’a presque pas évolué depuis 2018. Il est à noter que l’utilisation de Protonmail se stabilise avec ses 13.5 % de membres l’utilisant lors de l’inscription. Signe d’une consolidation.

En revanche un nouvel entrant (chinois) nommé QQ.com fait son apparition sur le darkweb.

Le nombre des utilisateurs utilisant QQ.com n’a cessé d’augmenter depuis 2016, passant de 2 membres à 138 membres.

L’ensemble des autres services ne sont pas significatifs dans la présente enquête.

Ci-dessous, l’ensemble des données collectées via le leak pour effectuer une estimation des membres inscrits sur ce site du darkweb et de leurs utilisations dans les différents domaines.

DATE | 2016 | 2017 | 2018 | 2019 | 2020 | 2021 | TOTAL |

gmail | 381 | 1365 | 1544 | 3334 | 2508 | 1134 | 10266 |

hotmail | 91 | 296 | 261 | 341 | 293 | 77 | 1359 |

icloud.com | 3 | 23 | 23 | 67 | 51 | 19 | 186 |

mail.com | 16 | 39 | 19 | 49 | 26 | 15 | 164 |

mail.ru | 188 | 170 | 67 | 59 | 37 | 15 | 536 |

mail2tor.com | 59 | 93 | 13 | 52 | 63 | 29 | 309 |

outlook | 7 | 68 | 93 | 154 | 104 | 42 | 468 |

protonmail | 14 | 137 | 238 | 688 | 654 | 256 | 1987 |

qq.com | 2 | 12 | 35 | 50 | 99 | 138 | 336 |

secmail.pro | 0 | 55 | 55 | 125 | 139 | 54 | 428 |

sigaint.org | 104 | 26 | 0 | 0 | 0 | 0 | 130 |

torbox3uiot6wchz.onion | 21 | 76 | 55 | 103 | 61 | 6 | 322 |

yahoo | 53 | 159 | 110 | 267 | 186 | 56 | 831 |

yandex | 57 | 50 | 33 | 44 | 25 | 9 | 218 |

yopmail | 5 | 37 | 51 | 94 | 67 | 41 | 295 |

Partie 5 - Analyse des flux financiers cryptos

http://gunsganos2raowan5y2nkblujnmza32v2cwkdgy6okciskzabchx4iqd.onion.ly/users.php

Comme nous l’avons vu précédemment, il existe une seule adresse BTC pour l’ensemble du site.. Cette caractéristique est typique d’une escroquerie dont il faut être vigilant que l’on soit vendeur, acheteur, simple passant. Il est cependant possible qu’entre 2016 et aujourd’hui, cette adresse BTC ait été changée sur le site web Gunganos.

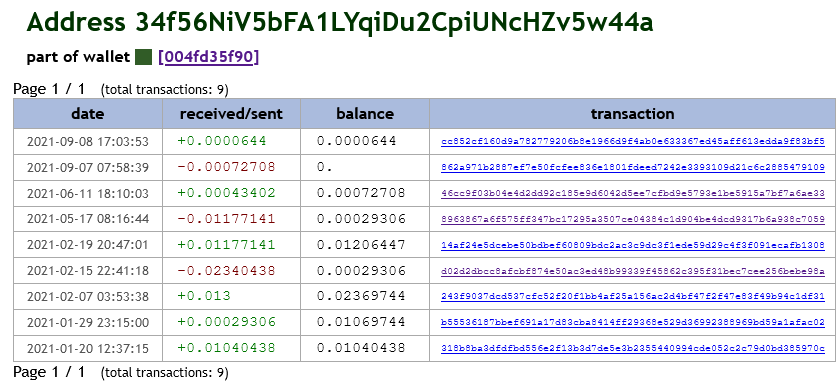

34f56NiV5bFA1LYqiDu2CpiUNcHZv5w44a

Nous allons procéder à l’analyse de cette adresse BTC pour obtenir un maximum d’informations en sources ouvertes. Pour ce faire nous allons utiliser WalletExplorer.com, un outil de suivi user-friendly et gratuit.

Au total on dénombre neuf transactions, six transactions sont entrantes pour un total de 1 702 dollars et trois transactions sont sortantes.

Nous savons que cette adresse BTC a été active entre le 20/01/2021 et le 08/09/2021. Nous ne savons pas si une autre adresse BTC était présente sur le site Gunganos, mais nous pouvons en déduire avec une forte certitude, qu’elle a été au moins présente pendant la date indiquée ci-dessus.

Sachant qu’il y a environ 23 300 membres inscrits sur la plateforme et que nous avons six transactions entrantes, nous pouvons donc estimer qu’il y a un taux de 0.02 % de victimes sur l’ensemble des membres inscrits. Ce qui est extrêmement faible, mais représente cependant 1 702 dollars de gains, pour une période de 9 mois.

Remerciements

Je tenais à remercier @madame_https sans qui cette enquête n’aurait pas été possible, pour ses idées, son talent et son apport. Une pensée également pour @realDumbleDork pour m’avoir aidé dans certains passages plus techniques de cet article et pour son soutien indéfectible au cours de cette investigation.

Article rédigé par @Daftrock.