Une investigation OSINT dans le monde des arnaques sur le Darknet – Partie 2

Suite de la partie 1 de l’investigation sur « Gunsganos » où les 5 premiers points analysaient les différents vendeurs, les activités, les membres, les flux financiers et la partie technique du site.

Partie 6 - Sur le suivi des trois transactions sortantes

Nous allons procéder au suivi et à l’analyse des trois transactions sortantes. Dans le but de suivre les flux financiers.

- Transaction du 15/02/2021 :

Cette transaction a été réalisée avec 139 autres adresses en entrées. Aucune des 139 adresses BTC ne ressort signalée sur le site bitcoinabuse.com.

- Transaction du 17/05/2021 :

Cette transaction s’effectue avec 122 autres adresses en entrées. Encore une fois, aucune de ces adresses BTC ne ressort comme ayant été signalée sur le site bitcoinabuse.com.

Comme nous le remarquons, l’adresse 3LYXTyNL7MjuZKj4SzwF3rpu932xRSkuZx reçoit 1.32 BTC + 0.65 BTC, soit un total de 1.97 BTC (93 015 dollars).

En l’état il nous faut nous demander si Gunganos et ses 1 702 dollars de gains participe à alimenter une escroquerie beaucoup plus grande ou bien si le mouvement des fonds étaient totalement déconnecté.

Pour ce faire, nous avons analysé les 261 adresses BTC liées aux deux transactions effectuées entre le 15/02/2021 et le 17/05/2021.

Tout d’abord, parmi toutes ces adresses BTC plusieurs d’entre elles apparaissent à plusieurs reprises. En effet, il n’y a en réalité que 94 adresses effectives. Nous allons donc procéder à une recherche en source ouverte pour voir les différents éléments que nous pouvons obtenir.

Sur la totalité de ces adresses BTC, nous pouvons en identifier 17 en OSINT. La majorité de ces adresses retrouvées ont une existence sur le darkweb. C’est un pourcentage faible de résolution, mais il permet déjà d’identifier certains éléments importants comme nous allons le voir.

La recherche a été effectuée en source ouverte via divers google dorks.

Tableau des adresses BTC retrouvées en OSINT :

Les différents sites obtenus via l’existence de ces adresses BTC :

Nous allons effectuer une rapide analyse des adresses BTC trouvées en OSINT.

1) luckp47

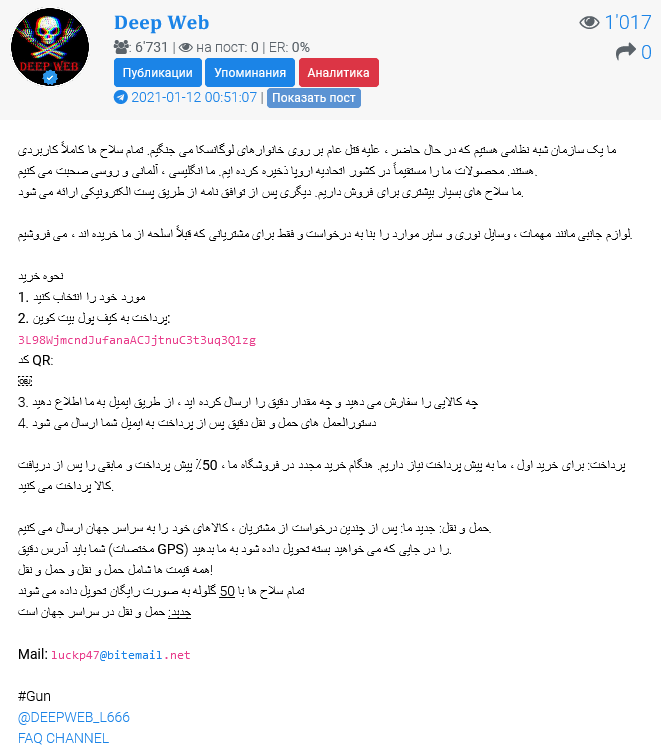

Une adresse BTC relative au site Luckp47 est présente sur le site https://www.telemetr.me/. Celui-ci référence plusieurs channel Telegram et enregistre les posts de ceux-ci. De ce fait, nous voyons que l’adresse BTC enregistrée sur telemetr n’est plus la même que sur le site de référence. Voilà qui nous indique le changement de l’adresse BTC mise en avant sur le présent site.

Le message laissé indique en langue persane que : “Nous sommes une organisation militante qui lutte actuellement contre le massacre des familles de Lougansk. Toutes les armes sont entièrement fonctionnelles. Nous stockons nos produits directement dans l’UE. Nous parlons anglais, allemand et russe. Nous avons beaucoup plus d’armes à vendre. Un autre sera fourni par e-mail après l’accord.”

Le channel telegram ne nous apportera aucune autre information pertinente, hormis le fait que celui-ci semble toujours actif.

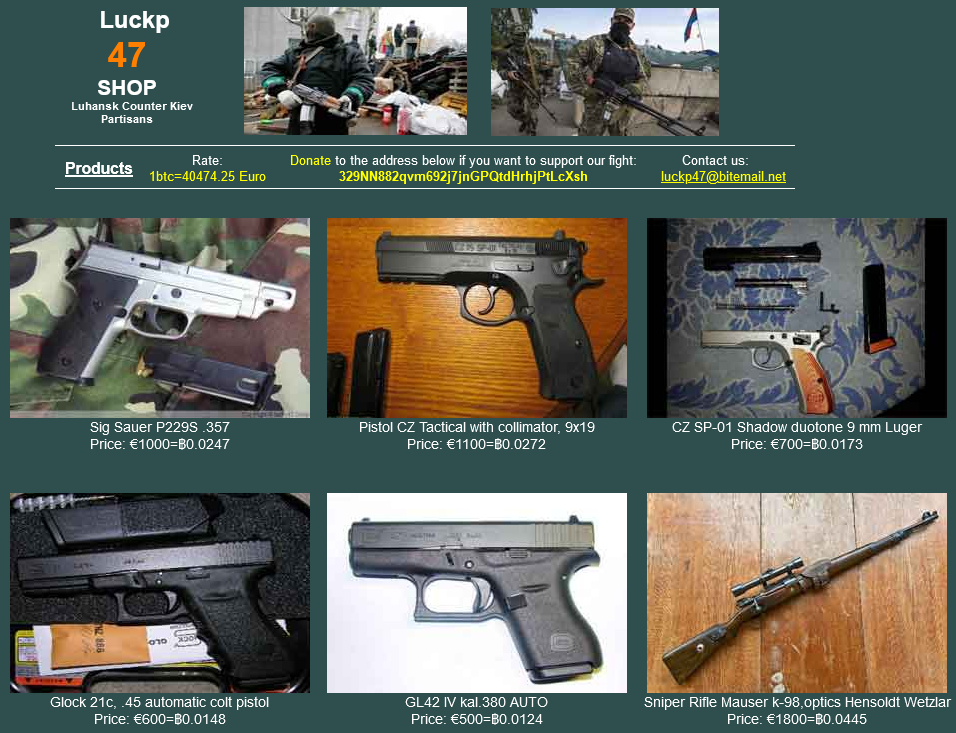

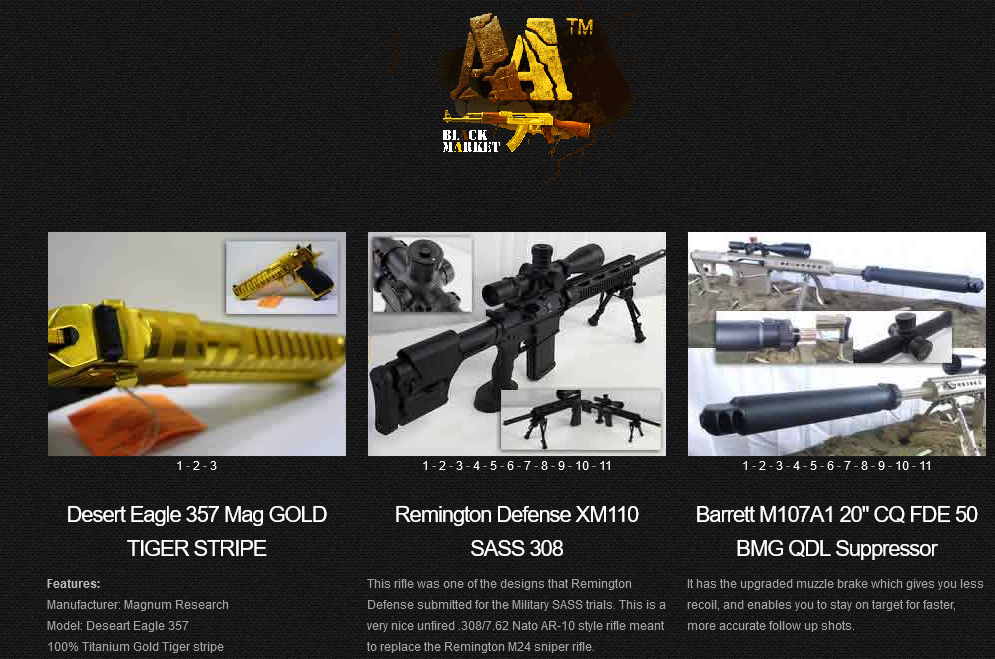

Lukp47 est un site de vente d’armes à première vue. Il existe une série d’adresses BTC rattachées au site “luckp47”. Celui-ci date des alentours de janvier 2021. Huit adresses BTC ont été identifiées sur ce site. Il semble que celui-ci utilise des adresses BTC tournantes. C’est-à-dire qui change au bout d’un certain moment ou après chaque virement par exemple.

Voici un visuel du site web en question :

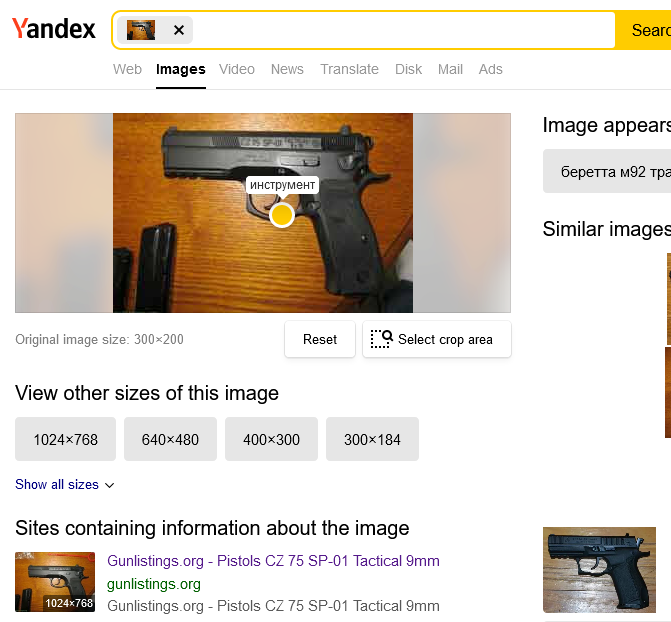

Un simple reverse de l’une des images d’arme présente sur le site, nous indique que les images proviennent d’autres sources que celle des “ vendeurs”.

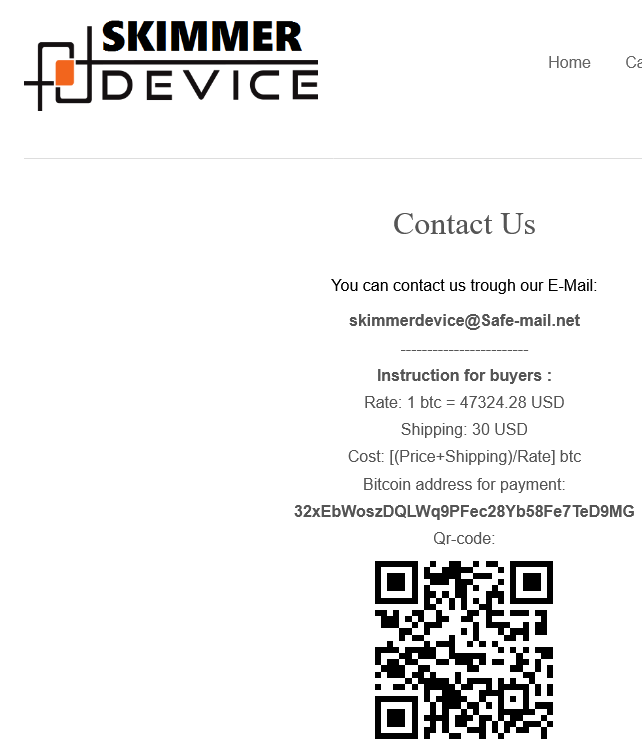

2) Skimmer device

Nous remarquons que le site Skimmerdevice semble être une arnaque grossière. Un élément très intéressant ici est le domaine du mail [email protected] qui nous rappelle le domaine du site gunganos.

3) My Store

Il s’agit d’un site de vente de biens divers. Le mail du support est [email protected]. Nous verrons plus tard que ce mail est le même qu’un autre site de vente de drogue sur le darkweb.

4) BlackMarkets

Encore un nouveau site de vente d’armes et de faux papiers dont le mail du support est [email protected] .

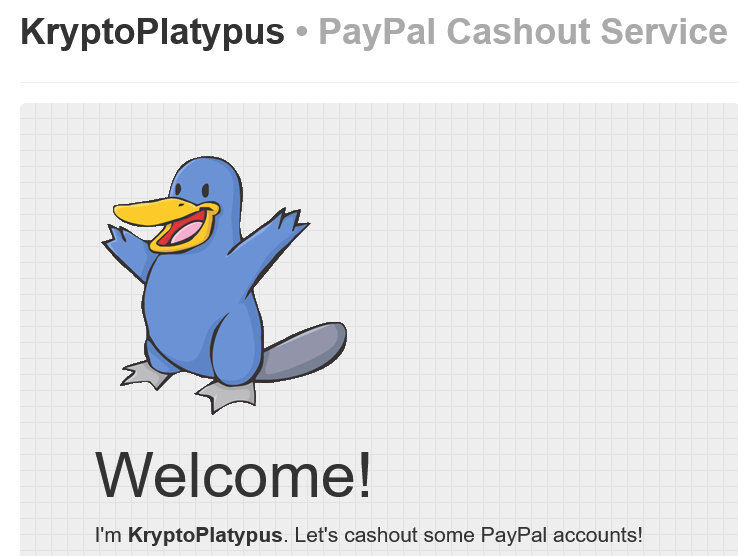

5) KryptoPlatypus

Ce site web, comme son titre l’indique, est un site de sortie d’argent, via des comptes Paypal. Il est possible que plusieurs adresses BTC différentes aient été mises sur le site car nous en avons trouvé plusieurs. Il n’y a aucun mail de support.

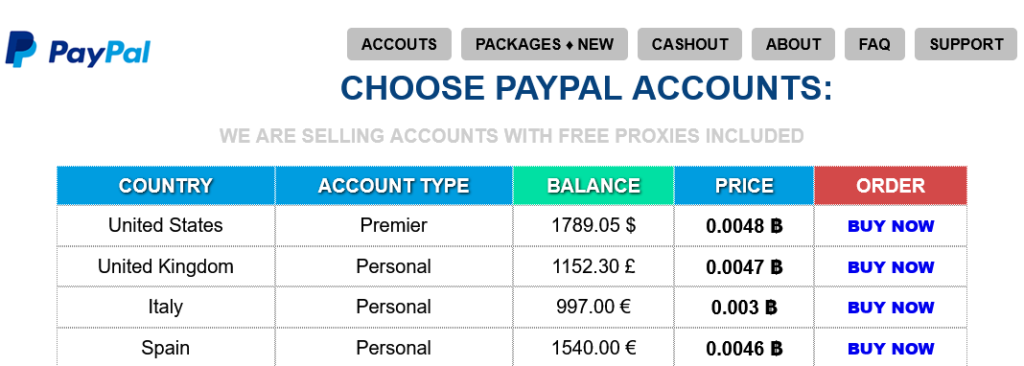

6) PayPal_Store

Nous remarquons un site web proposant à la vente des comptes PayPal, avec seulement une seule adresse BTC pour n’importe quelle transaction. La méthodologie se répète, et le domaine du support se trouve être une nouvelle fois identique aux autres à savoir : [email protected].

7) Bistore

Bistore se présente comme un site de vente d’objets légaux, vendus à des prix extrêmement bas. Nous voyons ici un type d’arnaque basé sur les gains à l’achat. Le mail du support se trouve être [email protected] .

8) Dumps Market

Voici un nouveau site d’arnaque. Le mail du support est “[email protected]“ . Ce site vend des cartes prépayées et il faut régler en crypto-monnaies. Évidemment il n’existe qu’une seule adresse de paiement en BTC, sur l’ensemble des “ achats “ possibles.

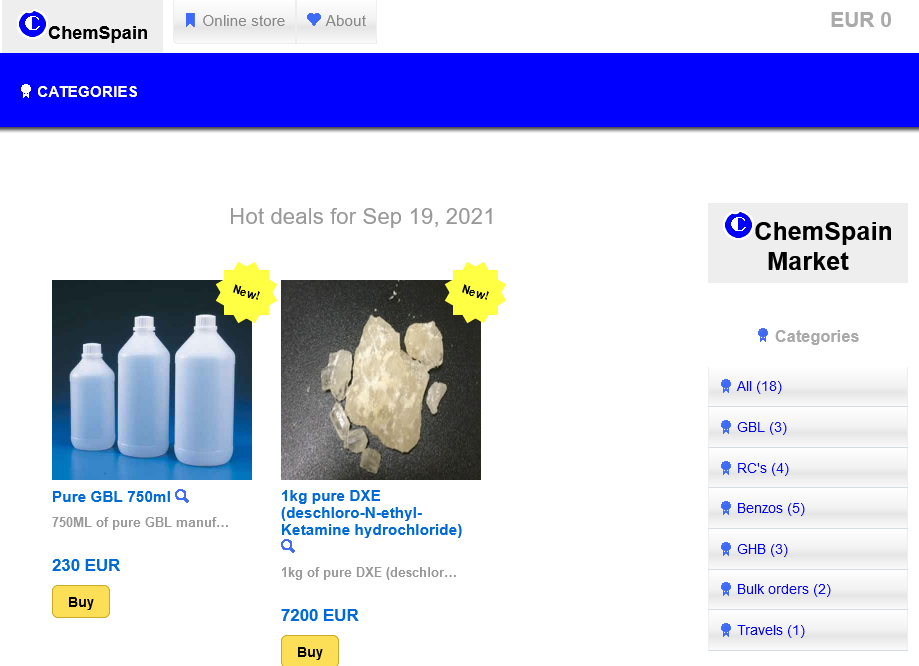

9) ChemSpain

Nous voyons ici un site de ventes de drogues, l’ensemble des paiements s’effectuent en BTC. Notre surprise ici repose sur le fait que le mail du support est exactement le même que celui du quatrième site nommé MyStore que nous avons vu précédemment : [email protected].

Il est intéressant de remarquer que plusieurs sites en .onion de type marketplace utilisent la même adresse de support, dans des propositions commerciales totalement différentes. Il arrive même aux arnaqueurs de se tromper.

- Transaction du 07/09/2021 :

Cette transaction s’effectue avec 189 autres adresses en entrées. Passons les 189 adresses BTC sur le site https://www.bitcoinabuse.com/. Aucune ne ressort signalée. En retirant les doublons, il y a en réalité un total de 83 adresses uniques.

Le montant total transféré est de 0.73 BTC soit 38 168 dollars.

Tableau des adresses BTC retrouvées en OSINT :

Liste des sites trouvés en OSINT par ordre d’apparition :

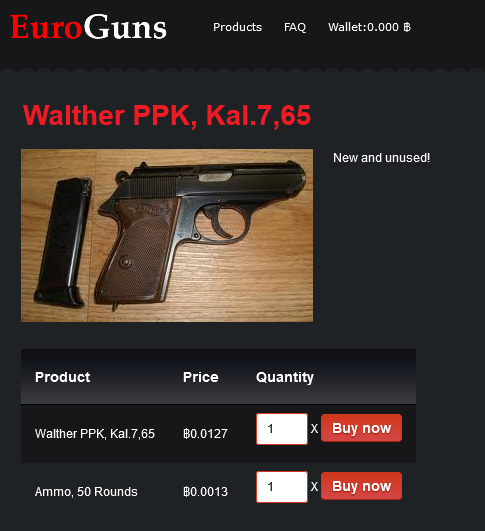

10) EuroGuns

Il s’agit une nouvelle fois d’un site de vente d’armes. Plusieurs adresses BTC ont été remontées pour ce site. Ce qui laisse suggérer que les adresses BTC changent périodiquement dessus. Actuellement, il existe seulement une adresse BTC pour l’ensemble des achats possibles sur le site.

11) Acteam

Il s’agit d’un site de vente de cartes de crédit. Le mail du support informatique est [email protected]. Nous allons voir que le site suivant utilise exactement les mêmes graphiques à l’exception du mail du support.

12) Eacteam

Il s’agit d’un site identique au précédent. Les mêmes biens y sont vendus. Cependant, le mail du support est [email protected]. Il faut dire que la création de sites web frauduleux sur le darkweb est parfois longue et fastidieuse. On voit ici que le ou les créateurs ont voulu simplifier les choses. Cependant le titre du site “AC-TEAM” est identique sur les deux sites web.

Conclusion

La méthodologie OSINT, utilisée pour les enquêtes, permet à tout un chacun de faire ses propres investigations. Vérifier ses sources, compiler des donnés et trouver des éléments fiables pour élaborer une analyse.

Nous avons pu entrevoir tout au long de cette investigation différents environnement et acteurs du darkweb. Une nébuleuse de sites Fake-Darkweb, tous plus inventifs pour soutirer de l’argent. Plusieurs sites sont manifestement des arnaques et récupèrent les fonds de leurs membres à des fins que l’on ignore encore à ce jour. L’investigation sur des sites illégaux, arnaquant majoritairement des utilisateurs potentiellement mal intentionnés, n’est sans doute pas une priorité pour les forces de l’ordre.

Il apparait que les domaines Safe-mail.net sont utilisés pour la gestion de support de contenu illicites. Nous rappelons que l’inscription à ce service est difficile pour un utilisateur lambda. Le lien entre le domaine Safe-mail.net et la création de ces nombreux sites d’arnaques sur le darkweb interroge.

Nous avons analysé ce qu’il était humainement possible de remonter en OSINT. Il est évidemment possible d’investiguer davantage dans une démarche légale et judiciaire.

Quelques nouvelles pistes cependant sont possibles, comme chercher sur l’ensemble des images en effectuant de la recherche inversée sur ces dernières, où de poursuivre l’investigation sur le chan telegram de @DEEPWEB_L666 et le domaine bitemail.net

Au total, les versements BTC que nous avons pu identifier, représentent 131 183 dollars. Bien qu’il ne soit pas possible de prouver à 100 % la provenance des fonds de sites frauduleux, 10 à 20 % d’adresses BTC analysées et remontées suggèrent une coordination du ou des auteurs derrière ces sites sur le dark web. Il s’agirait là d’un gain financier très conséquent pour cette nébuleuse de faux sites du darkweb.

Nous connaissons la période d’activité des adresses BTC (via les datations de réception de fonds). Cela nous indique donc une statistique intéressante, un gain de 131 183 dollars sur la période du 20/01/2021 au 08/09/2021 sur 12 sites identifiés.

Cependant, il existe plusieurs sources indiquant qu’entre novembre 2015 et mars 2016, une activité illégale et similaire était déjà présente. Ce qui laisse entendre que les fonds récoltés par ces escrocs peuvent être beaucoup plus importants. Cela démontre qu’il s’agit d’un business très lucratif.

A ce jour, il n’y a pas de nouveau mouvement sur les deux adresses BTC et les fonds sont donc gelés en attendant que celui qui contrôle ces adresses décide de déplacer les fonds.

Article rédigé par @D4ftR0ck