Les différents visuels d’acteurs malveillants du darkweb

C’est au travers du prisme des visuels des acteurs du darkweb que nous allons voir les différentes identités graphiques qui composent la nébuleuse des groupes cybercriminels.

Pour être connu et reconnu, il faut souvent avoir un style propre. S’inspirant du monde de la publicité, ces différentes entités criminelles veulent être vues, identifiées et reconnues sur différentes plateformes, médias, et réseaux sociaux. Comment fonder une identité particulière sans laisser d’éléments d’identifications ? Cela semble presque impossible tant le propre de la publicité est justement d’identifier une marque pour la différencier d’une autre. De ce fait, emprunter une charte graphique propre, nous donne de minimes indications sur l’origine de ces groupes. Malgré leur volonté de rester anonyme, ces différentes empreintes numériques peuvent être analysées.

Le constat est simple on entend souvent dans les médias le nom de grands groupes de ransomware ayant frappé une société, une entité gouvernementale ou un hôpital, etc. Pour autant, on s’intéresse peu à quel type de message ces groupes ont voulu véhiculer à travers leurs sites

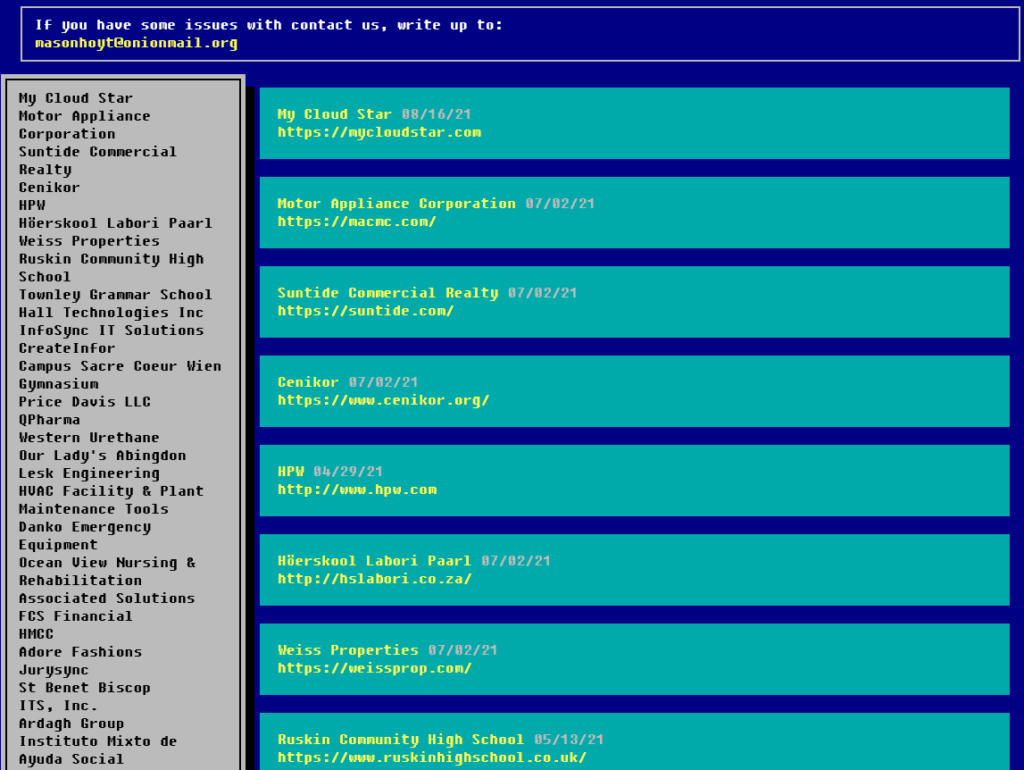

Parmi la multitude de groupes criminels qui existent, Pyza Ransomware a publié sur son blog du darkweb une liste de plus de 250 victimes identifiées. Le site est actif depuis début avril 2020. Ce groupe extrêmement prolifique a la particularité d’avoir un visuel reconnaissable qui le différencie de tous.

[Site du réseau TOR appartenant à Pyza ransomware]

[Image provenant de Phoenix Bios]

Le site est très épuré et le choix des couleurs laisse songeur, tant elles ne sont plus utilisées de nos jours. Les victimes sont placées dans un listing simpliste. On remarque un design comparable avec un BIOS ayant existé sous Windows 95-98. Quand on sait que les groupes criminels liés aux ransomwares s’attaquent généralement à des AD (Active Directory) et compromettent d’immenses parcs informatiques, on imagine aisément ce que symbolise ce template “BIOS”. C’est une façon d’affirmer le côté “old school hacker”.

Le BIOS est un programme qui se lance au démarrage de votre ordinateur. Prendre cet élément comme charte graphique c’est probablement vouloir indiquer que leurs logiciels restent malgré le redémarrage (reboot) d’un ordinateur. Cela fait également référence à un type de malware spécifique, les rootkits, qui sont des logiciels conçus pour rester cachés sur votre ordinateur, tout en permettant l’accès et le contrôle à distance de ce dernier.

Autant d’éléments qu’il peut être intéressant de garder à l’esprit, quand une attaque a déjà été commise sur votre système informatique et qu’il est à présent temps de réparer celui-ci (remédiation).

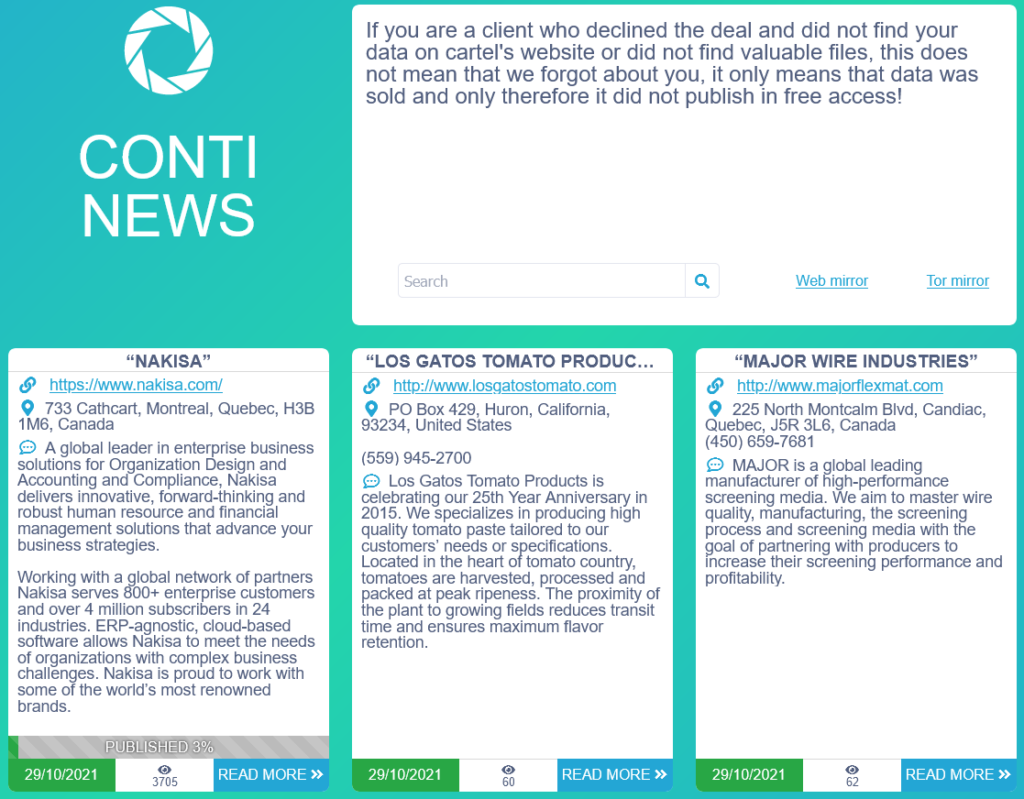

Autre groupe qui attire notre attention: CONTI qui utilise des ransomwares pour se faire faire payer par les sociétés victimes. Depuis juillet 2020, plus de 400 victimes ont été affichées publiquement sur leur site. Celui-ci présente les données de leurs attaques sous forme de cases. Nous obtenons ainsi le nom de la société victime, la date de l’attaque, le nombre de vues et parfois des exemples de documents dérobés. Tout ceci dans le but d’exercer une contrainte psychologique sur les sociétés.

Le nombre de vues suppose l’étendue de la propagation de l’information, et peut renvoyer une image désastreuse de la société. Il est évidemment possible de modifier ce nombre de vues lorsqu’on contrôle l’infrastructure du site web. Ces données sont donc à prendre avec recul et méfiance. Évidemment le but de tel groupe est que l’information se propage au maximum pour contraindre les futures sociétés prises dans l’étau des négociations.

Cependant, ils ont aussi tout intérêt à limiter la collecte automatisée de leurs leaks (fuites de données) pour trois raisons : l’exploitation directe donne envie aux sociétés de faire appel à des sociétés de cybersécurité pour répondre rapidement à la problématique. La collecte automatisée de leaks rend leur site vulnérable à des DDOS (attaques par déni de service) et leur fait consommer des ressources, et enfin les sociétés de cyber-sécurités pourraient collecter en continu ces informations, pour dresser un portrait types des attaquants et mettre en exergue des tendances, c’est à dire faire de la Cyber Threat Intelligence (CTI) et réagir plus vite aux attaques de ces groupes.

Ce modèle économique du Ransomware-as-a-Service (RaaS), consiste à ce qu’un logiciel de chiffrement (rançongiciel – ransomware) soit fourni à des hackeurs voulant commettre des attaques informatiques (affiliés).

Le Blog de ransomware de CONTI est la vitrine du groupe criminel et nous devons en faire une double lecture. Non seulement cela vise à contraindre, mais cela vise également à se faire une renommée dans l’univers des cybercriminels. Quoi de mieux qu’un groupe de criminels avec de nombreuses victimes ?

C’est par ce genre de site et de publicité que les nombreux affiliés sont attirés par les différents groupes et peuvent ainsi être recrutés. Sans cette capacité à se montrer et à faire peur, les atteintes aux réseaux informatiques seraient moindre.

[Image provenant du blog du darkweb du groupe CONTI]

Nous remarquons le logo de Conti News. Celui-ci a été emprunté à la série de jeux vidéo Portal, sortie en 2007. Il s’agit du logo de la société fictive Aperture Science, qui est un centre de recherche dans l’univers de Half-Life. Précisons que le jeu portal consiste à résoudre des énigmes en utilisant des portails entre différentes pièces. On remarque l’idée de passage ou d’intrusion dans différents environnements. Il est probable que les protagonistes aient pu jouer au jeu en 2007. Ce qui est une indication de la génération dont ils font partie.

[Logo de la société fictive Aperture]

En source ouverte, il est possible de retomber sur une application disponible sur le Windows Store nommée : “DSLR Remote Capture for Canon EOS“ ayant un logo similaire. Il s’agit d’une application permettant le contrôle à distance des paramètres de prise de vue de l’appareil photo à l’aide du téléphone via une connexion WI-FI. On remarque la volonté des auteurs de s’associer à un logo, propageant l’image d’un contrôle à distance de systèmes informatiques.

[Application issue de Windows Store]

Le choix des couleurs rappelle d’anciens clips colorés datant des années 80. Il existe plusieurs modèles (template en anglais) de ce site en source ouverte. Notamment : https://www.cumed.org/strategic-analysis-report-template/20-swot-analysis-templates-examples-best-practices-inside-strategic-analysis-report-template/

Tout cet aspect de contrôle de l’image n’empêche pas les dissonances internes. Souvenons-nous qu’en août 2021 un ex-affilié du groupe criminel CONTI, communiquait de nombreux documents internes sur la méthodologie de leurs attaques suite à un différend interne. Ces documents offrent une vision plus éclairée du groupe pour de nombreux chercheurs en cyber.

Le 27 février 2022, de nouveaux leaks étaient publiés sur la structure et les discussions internes du groupe, ainsi que des documents extrêmement précieux pour l’analyse structurelle de ce groupe. Ceux-ci furent notamment posté par le compte twitter : @ContiLeaks.

Ci-dessous le premier tweet posté par le compte évoqués :

conti jabber leaks https://t.co/0FzXiXhI2d

— conti leaks (@ContiLeaks) February 27, 2022

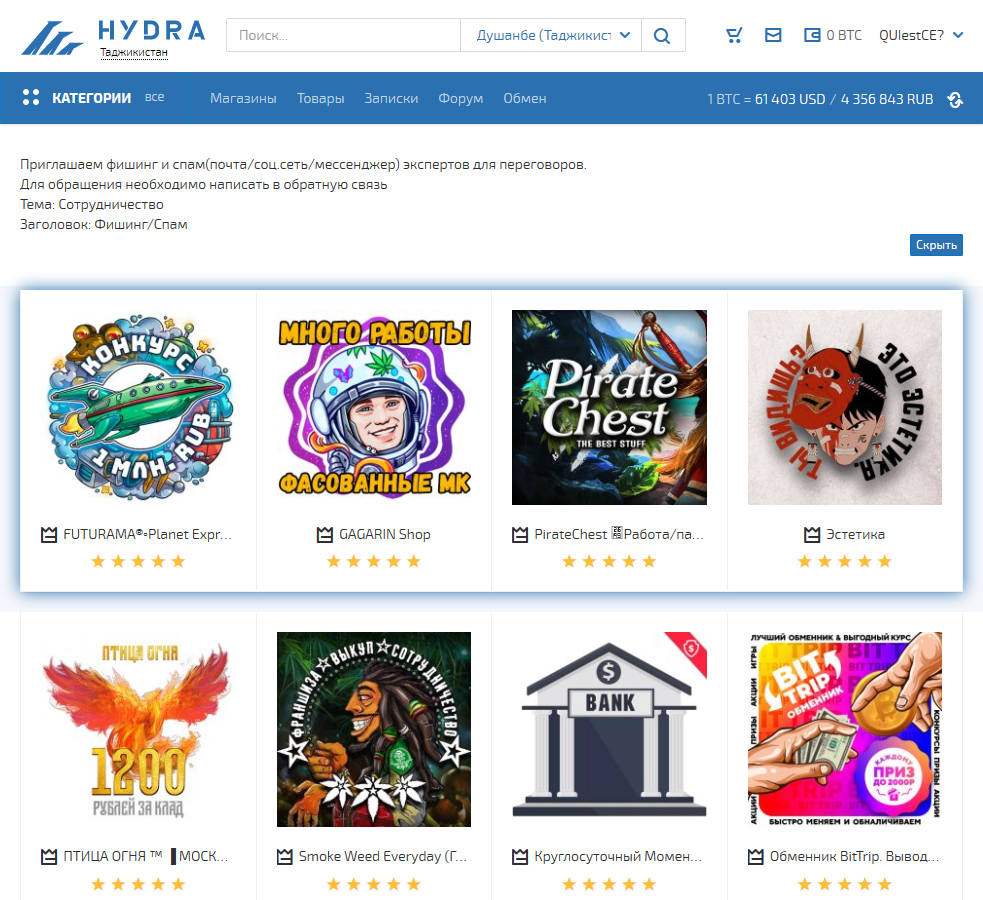

Quand il ne s’agit pas d’acteurs de ransomware, on peut également se pencher sur les marketplaces. Il s’agit de sites présents sur le réseau TOR, où plusieurs vendeurs proposent des services illégaux. Le design s’inspire de sites plus connus, comme “ leboncoin.fr “.

[Copie du site web HydraMarket; marketplace russophone]

On remarque les vignettes colorées, presque infantilisantes. Tout cela dans le but d’attirer les clients. On y trouve de la vente de drogue, de services illégaux, de VPN, etc. D’ailleurs les qualités de marketing des marketplaces illégales russes, ainsi que les vendeurs de drogues dans le Morbihan, par exemple, utilisent les mêmes ficelles commerciales.

Des traces d’existences d’Hydra Market existent aux alentours de 2015. Cependant sa véritable création pourrait être antérieure à cette date. Rappelons que la création de SilkRoad, première marketplace du dark web, date de 2011.

Sur ces nombreux sites de ventes de produits illégaux, il existe un système d’escrow, sorte de garant qui reçoit les fonds et attend que tout soit validé pour transférer les fonds. Un parti neutre qui organise au mieux les échanges. Comme tout commerce ayant pignon sur rue, il y a toujours des clients insatisfaits, des échanges ratés et des aléas de la vie qui font que rien ne se passe comme prévu.

De ce fait, il existe de nombreux commentaires de clients satisfaits ou non. Autant de traces numériques qu’il est intéressant d’exploiter.

Ainsi, même les images les plus anodines peuvent avoir une signification précise et un but. Les messages véhiculés sont autant d’indications sur l’origine des traces numériques des acteurs du dark web. Les analyser une par une est un travail d’orfèvre difficile avec souvent peu de résultats.

Très récemment, le 05 avril 2022 cette marketplace criminelle a été saisie par les autorités allemandes et est en cours d’exploitation.

Il ne faut négliger aucune piste. Toutes ces sources possibles d’informations visuelles, sont autant d’éléments incriminants en recherches OSINT. Il est tout à fait possible d’exploiter toutes les traces numériques laissées par un ou plusieurs individus, dans le but de conforter les investigations.

Article rédigé par @Daftrock