Traque de l’infrastructure cybercriminelle de l’infostealer RisePro

Au cours d’une veille technologique, des adresses IP associées à l’infostealer RisePro sont ressorties. Les investigations aux moyens de techniques d’OSINT ont permis d’approfondir les recherches et de découvrir une grande partie de l’infrastructure cybercriminelle liée à ce logiciel malveillant, ainsi que ses connexions avec un service de PPI (Pay Per Installation) : EasyLead.

Cet article présentera différentes méthodes pour identifier l’infrastructure cybercriminelle en utilisant l’OSINT. Dans un premier temps, nous aborderons la présence de RisePro sur Telegram, en particulier depuis décembre 2022 lorsque SEKOIA.IO a publié son rapport CTI sur RisePro (que je recommande vivement de consulter !). Par la suite, nous examinerons la présence de RisePro sur les forums de hacking. Après quoi il sera intéressant d’aborder les méthodes et outils utilisés pour traquer l’infrastructure de RisePro. Ensuite, nous verrons en détail le fournisseur de PPI EasyLead et ses liens avec RisePro. Finalement, nous tenterons une prise de contact avec différents acteurs.

Qu'est ce qu'un infostealer ?

Un infostealer est un type de cheval de Troie conçu pour collecter des informations à partir d’un système. La forme la plus répandue d’infostealer recueille des informations de connexion, telles que les identifiants et les mots de passe, qu’il transmet à un autre système via le réseau ou par d’autres moyens. D’autres types courants d’infostealers, comme les enregistreurs de frappe (keyloggers), sont conçus pour capturer les saisies de l’utilisateur, révélant ainsi des informations sensibles.

Les conséquences de la présence d’un infostealer peuvent être graves, entraînant des vols d’identité, des pertes financières, des atteintes à la vie privée et d’autres risques pour la sécurité des données personnelles et professionnelles.

Qu'est ce qu'un C2 ?

Les serveurs de commande et de contrôle (C2) sont des outils utilisés par les acteurs de la menace pour orchestrer et gérer des cyberattaques en transmettant des instructions à leurs logiciels malveillants, en diffusant des programmes et des scripts nuisibles, entre autres. Ils servent également de récepteurs pour les données collectées depuis des serveurs, des appareils, des sites web et des formulaires ciblés. Les C2 agissent en quelque sorte comme les centres névralgiques des opérations malveillantes menées par ces individus.

Ces systèmes C2 facilitent la communication entre l’attaquant et la cible, que ce soit pour diriger un réseau de machines compromises ou pour transférer des données volées vers leur destinataire final. Les cibles peuvent varier, allant d’un seul appareil à des centaines au sein d’un même système, voire des millions.

Établir et maintenir une connexion avec un C2 est une étape cruciale pour les acteurs de la menace, car sans cette liaison, ils ne pourraient réaliser qu’une partie de leurs activités malveillantes. Les attaquants doivent pouvoir transmettre des ordres pour exercer un contrôle sur le résultat de leurs actions.

Les serveurs de commande et de contrôle exploitent souvent des canaux de communication peu surveillés et fiables, tels que le DNS, pour transmettre des instructions aux systèmes infectés. De nos jours, ces serveurs ont souvent une durée de vie courte, résidant fréquemment dans des services cloud réputés et utilisant des algorithmes de génération automatique de domaines pour compliquer leur détection par les autorités et les chercheurs en cybersécurité.

RisePro

RisePro est un infostealer redoutable qui se propage principalement via des téléchargeurs, notamment PrivateLoader. Une fois infiltré dans un système, ce logiciel malveillant est capable de subtiliser des données sensibles telles que les informations de cartes de crédit, les mots de passe et des données personnelles, générant ainsi de sérieux risques pour la sécurité des utilisateurs.

Cet infostealer présente des similarités avec un autre malware nommé Vidar. Comme ce dernier, RisePro collecte et extrait des données sensibles sous forme de journaux (logs), opérant en langage de programmation C++.

Les acteurs derrière RisePro ont été repérés en train de le distribuer via un téléchargeur de logiciels malveillants appelé PrivateLoader. Ils commercialisent leurs services malveillants sur la plateforme de messagerie Telegram.

CrowdStrike, dans ses investigations, suit l’opérateur de RisePro sous le nom « HERMIT SPIDER ». Cette entité est décrite comme le cerveau à la fois du service de paiement à l’installation (PPI) PrivateLoader et de l’infostealer RisePro. Actif depuis au moins mai 2021, cet acteur a d’abord développé et exploité le téléchargeur PrivateLoader en tant que service PPI. HERMIT SPIDER utilise généralement un autre service PPI pour la distribution de PrivateLoader, mais a mis en place son propre chargeur pour disséminer RisePro, consolidant ainsi ses activités malveillantes.

En décembre 2022, la société française SEKOIA.IO avait rédigé un rapport CTI détaillé sur RisePro, mettant en lumière ses connexions avec PrivateLoader.

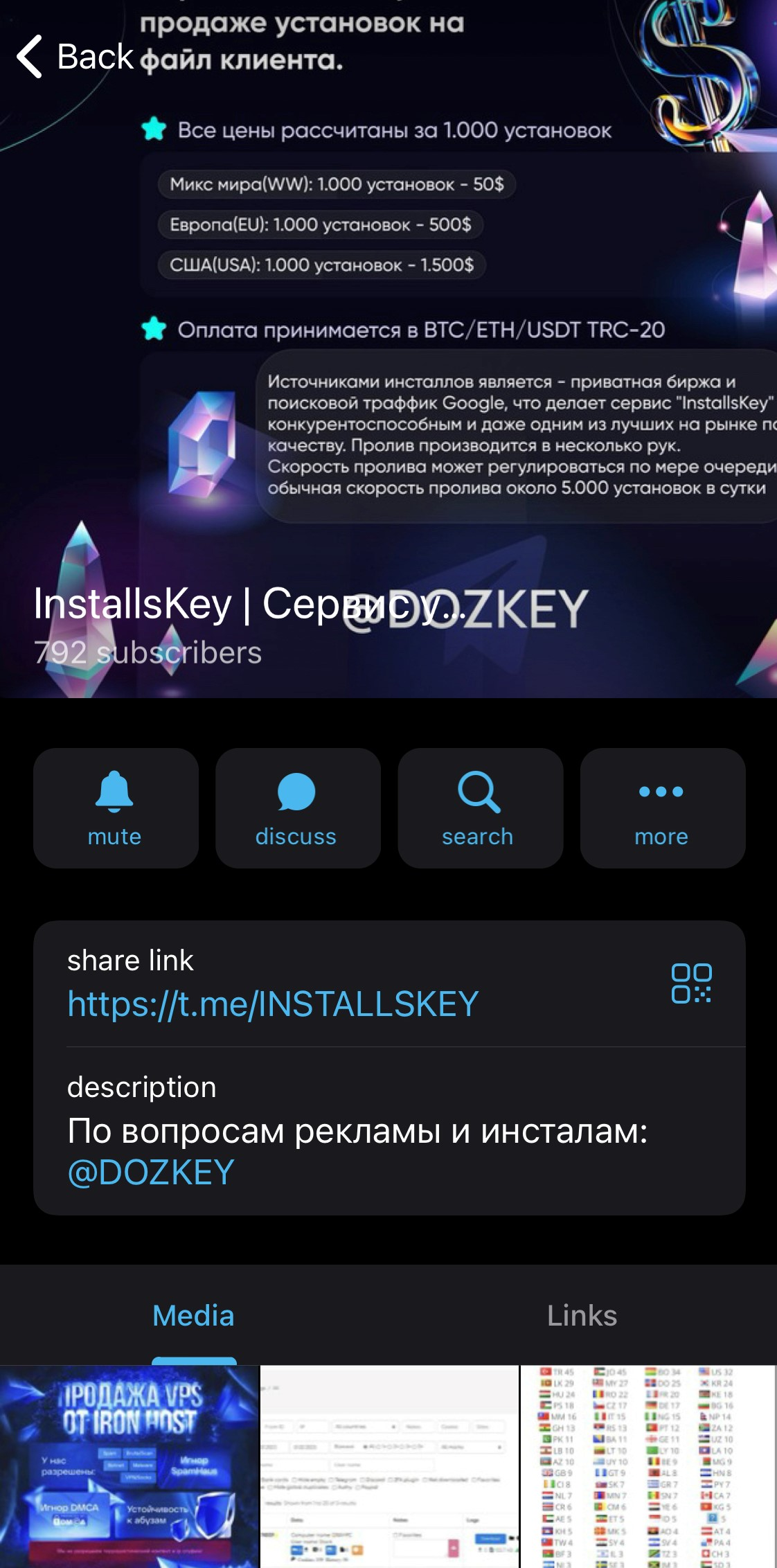

Présence & Activité de RisePro sur Telegram

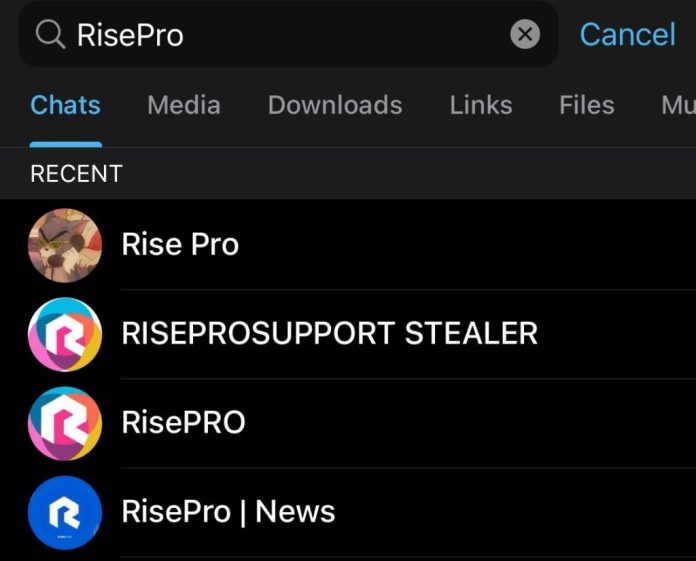

Il semble que la présence de RisePro sur Telegram soit assez étendue, avec plusieurs comptes et canaux qui sont utilisés pour diverses activités liées au logiciel malveillant.

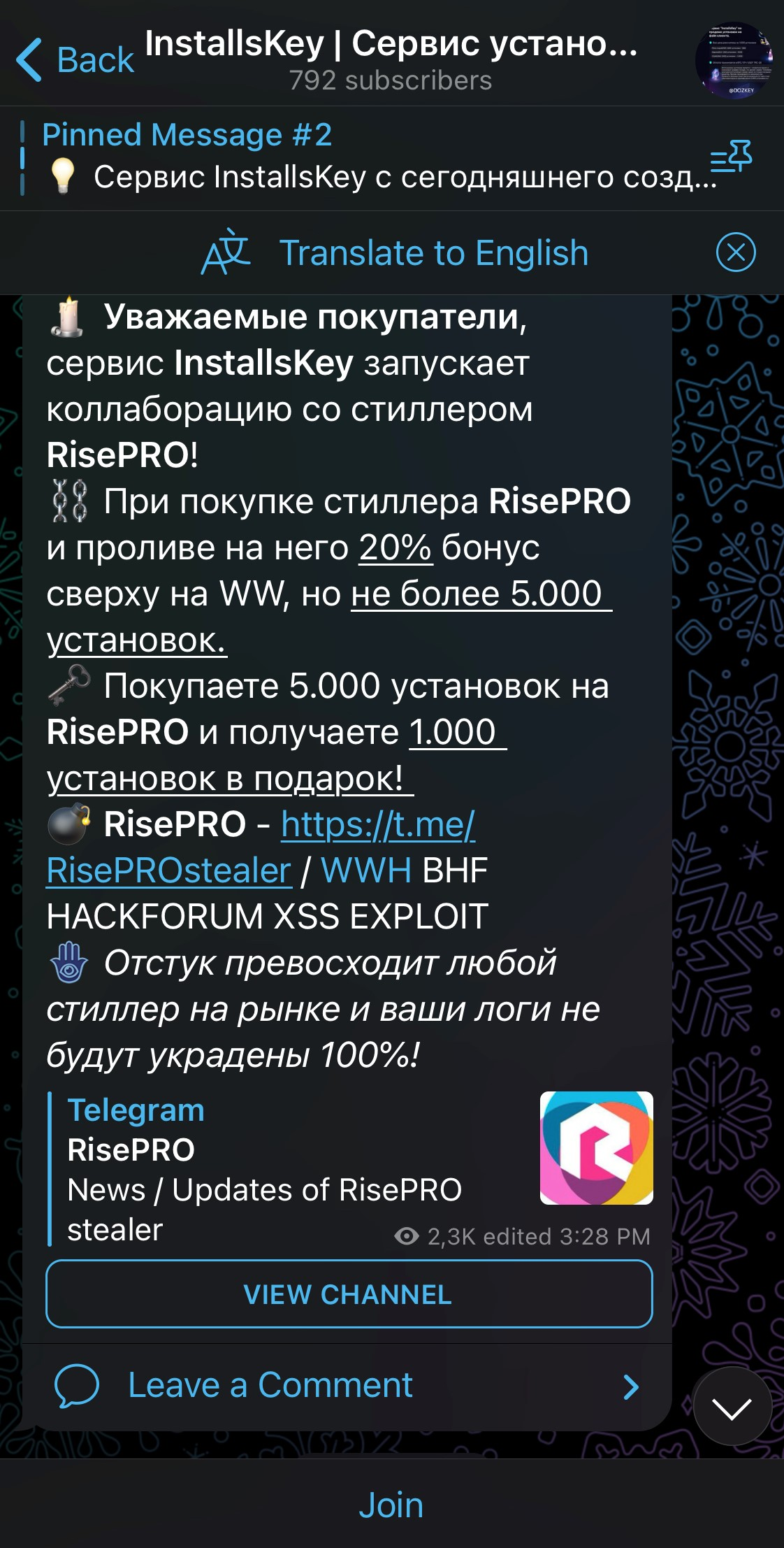

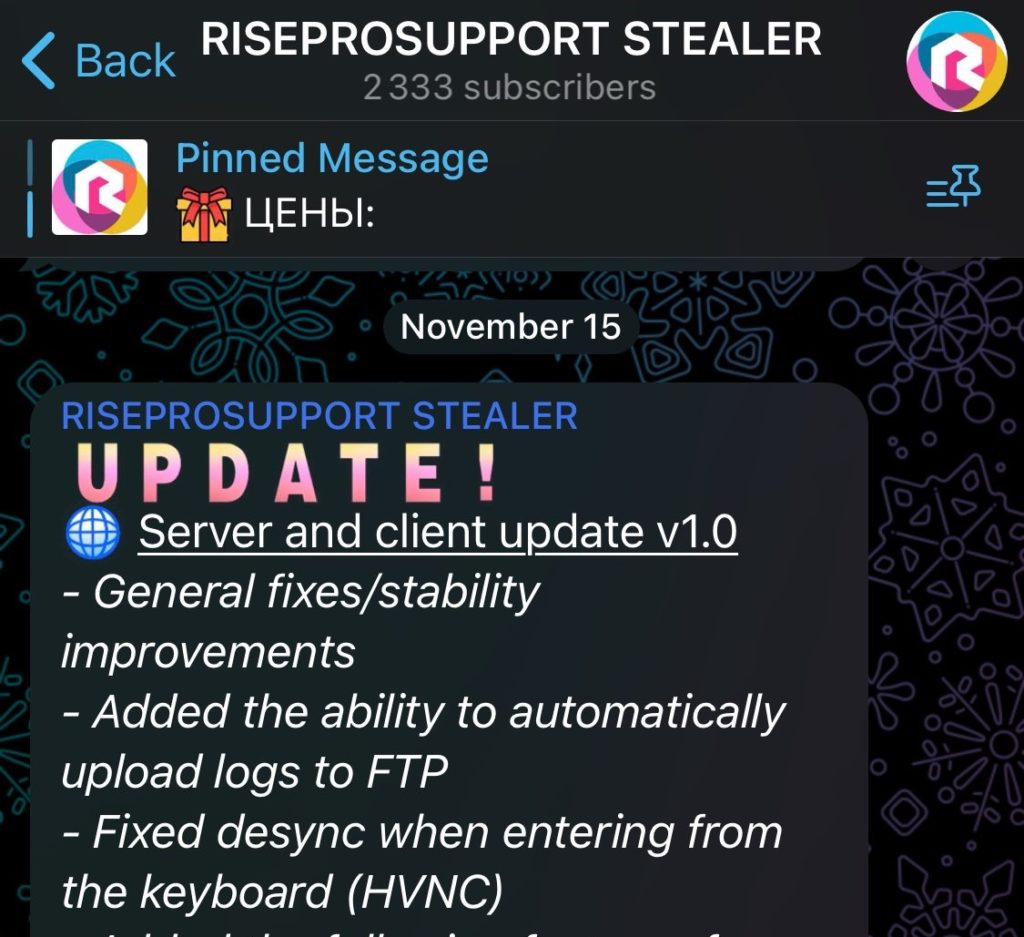

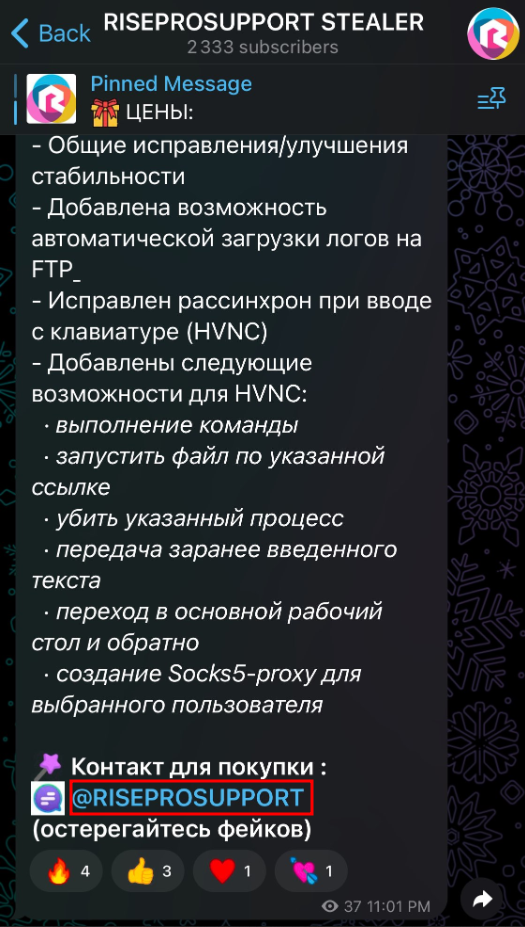

Le canal « RISEPROSUPPORT STEALER » (https://t[.]me/RisePROstealers) se démarque par son nombre élevé de followers, plus de 2300, et il est actif quelques mois apres sa création le 1er février 2023. Ce canal offre des mises à jour régulières sur le développement de RisePro, et sa dernière activité remonte au 15 novembre.

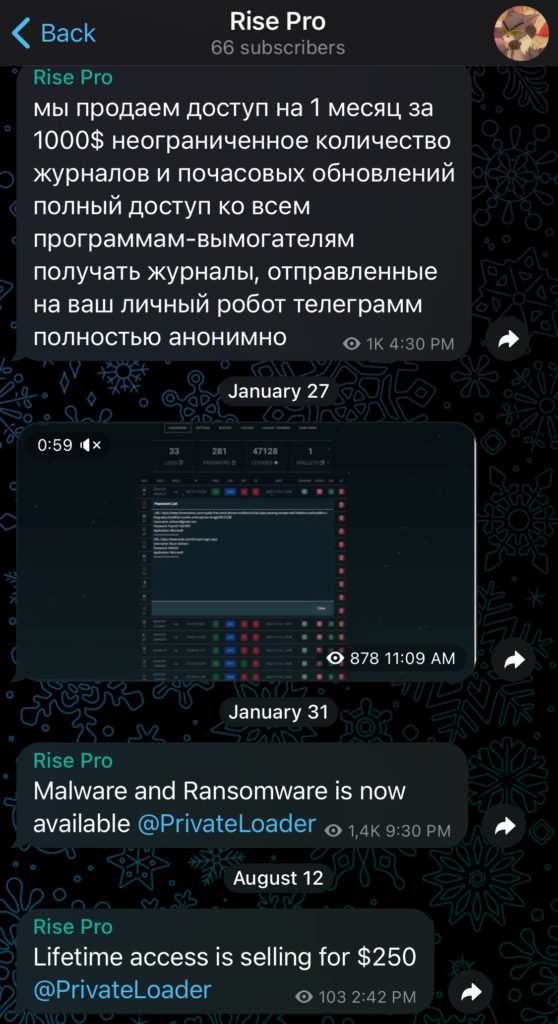

En parcourant d’autres canaux comme « RisePRO » (https://t[.]me/RisePROstealer) et « RisePro | News » (https://t[.]me/risestealer), créés en juillet 2023, on observe des schémas d’activité différents. « RisePRO » a cessé de publier en août 2023, tandis que « RisePro | News » est actif avec des publications régulières sur le développement du malware, la dernière remontant au 21 novembre.

Selon le rapport de SEKOIA.IO, le compte Telegram utilisé par le développeur pour vendre RisePro était @RiseProSUPPORT (https://t[.]me/RiseProSUPPORT). Cependant, la biographie de ce compte mentionne désormais le canal « RisePro | News » comme étant le principal canal de RisePro, tandis que @RiseProSUPPORT est indiqué comme le compte de support après l’achat. De plus, des références au compte @RiseProSUPPORT sont également faites dans les posts du canal « RisePRO ». Cela suggère que les deux canaux, « RisePRO » et « RisePro | News », ainsi que le compte @RiseProSUPPORT, appartiennent très probablement à l’opérateur de l’infostealer.

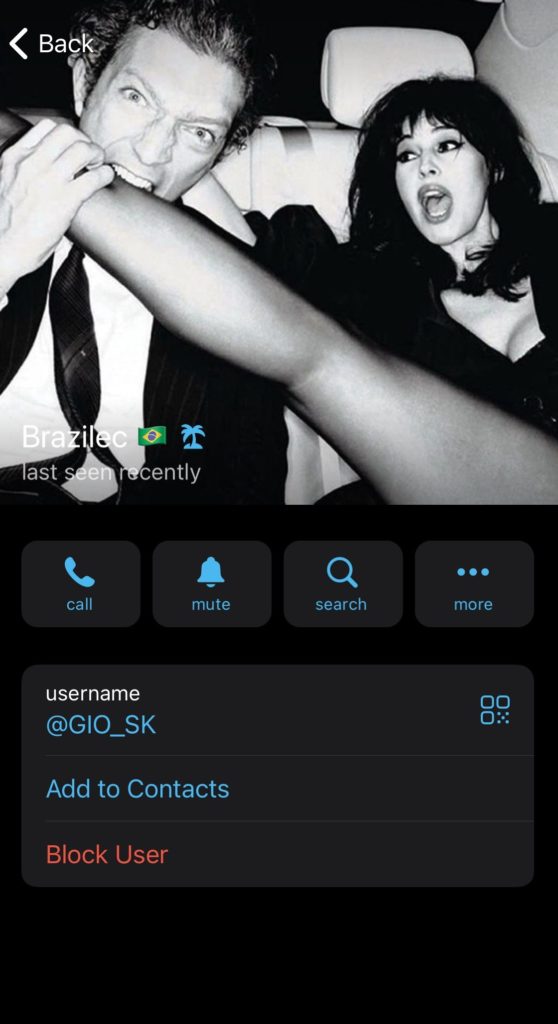

Quant au canal « RISEPROSUPPORT STEALER », malgré son importante base de followers, il dirige les utilisateurs vers le compte @GIO_SK (https://t[.]me/GIO_SK) pour tout achat ou support. Cette redirection semble être une arnaque visant à piéger les utilisateurs intéressés par le malware.

Il existe également un dernier compte, « Rise Pro » (https://t[.]me/RisePro), suivi par seulement une soixantaine de personnes, mais qui fait souvent référence à PrivateLoader dans ses posts. Ce compte propose, dans l’une de ses publications, une vidéo de l’interface supposée du « C2 ». Cependant, cette interface ne correspond pas aux captures d’écran partagées par les autres comptes/canaux attribués à l’opérateur de RisePro. Il semble donc s’agir également d’une arnaque, d’autant plus que ce compte demande 250$ pour un « lifetime access » à un C2 qui ne correspond pas à celui de RisePro.

Après avoir effectué des recherches par image inversée, il s’avère que la vidéo présente sur le canal « Rise Pro » correspond en réalité à l’interface d’un autre infostealer : Aurora.

#Malware #Aurora Misconfigured Aurora C2 🙄

— 0xperator (@0xperator) April 11, 2023

hxxp://37.220.87.8/

1523 Logs

98630 Password

2613728 Cookies

79 Wallets

Loader: hxxp://94.130.59.91:8000/reports/MSCLIB.exehttps://t.co/4XCLpPjb5C

cc/ @Gi7w0rm pic.twitter.com/80Ld3s2oqo

Revenons à RisePro. L’opérateur de ce logiciel malveillant utilise Telegram pour diffuser des informations concernant les mises à jour de son code, pour la commercialisation de son produit et également pour assurer le support après-vente aux utilisateurs.

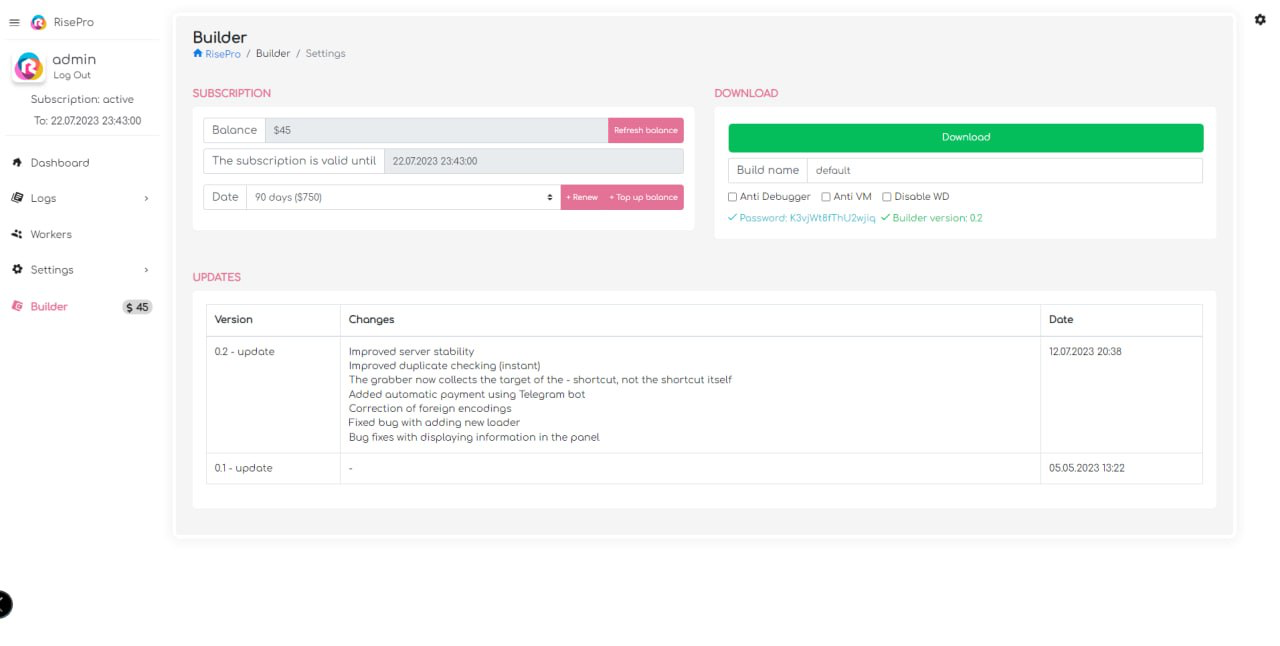

Depuis la création du canal Telegram en juillet 2023, RisePro a subi 12 mises à jour de son code. Le logiciel a évolué de la version 0.2 à la version 1.1, sortie le 23 novembre. Ces mises à jour ont apporté plusieurs améliorations notables :

- Amélioration des fonctionnalités de l’infostealer

- Automatisation du processus de paiement pour l’utilisation du malware via un bot Telegram

- Support de différents encodages étrangers

- Ajout d’un proxy pour la communication client-serveur

- Développement d’une version en C# du malware

- Support de nombreux nouveaux logiciels tels que Outlook, TotalCommander, Skype, Element, Signal, Tox, OpenVPN, …

- Ajout d’une fonctionnalité « Hidden Virtual Network Computing »

- Intégration d’un proxy SOCKS5 pour les utilisateurs

- Ajout d’un bouton pour réinitialiser tous les logs collectés

- Ajout de notifications Telegram en fonction des logs collectés

Ces évolutions démontrent un développement actif et constant du logiciel malveillant, mettant en lumière l’engagement des opérateurs de RisePro à améliorer et étendre ses fonctionnalités.

RisePro sur les Forums de Hacking

Dans l’un des posts sur Telegram, l’opérateur de RisePro a annoncé avoir partagé des informations sur le malware sur 4 forums spécifiques :

- XSS

- BHF

- HackForum

- WWHClub

J’ai pu accéder à deux de ces forums et observer l’activité liée à RisePro là-bas.

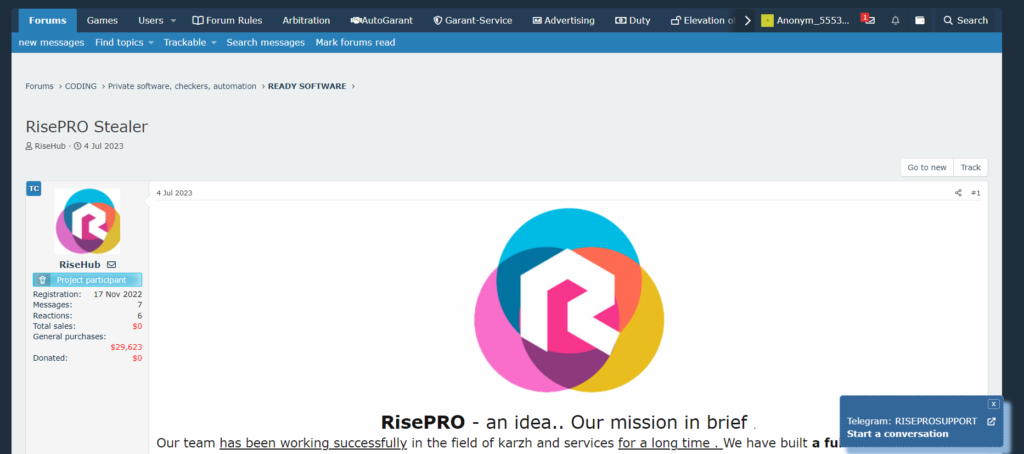

WWHClub

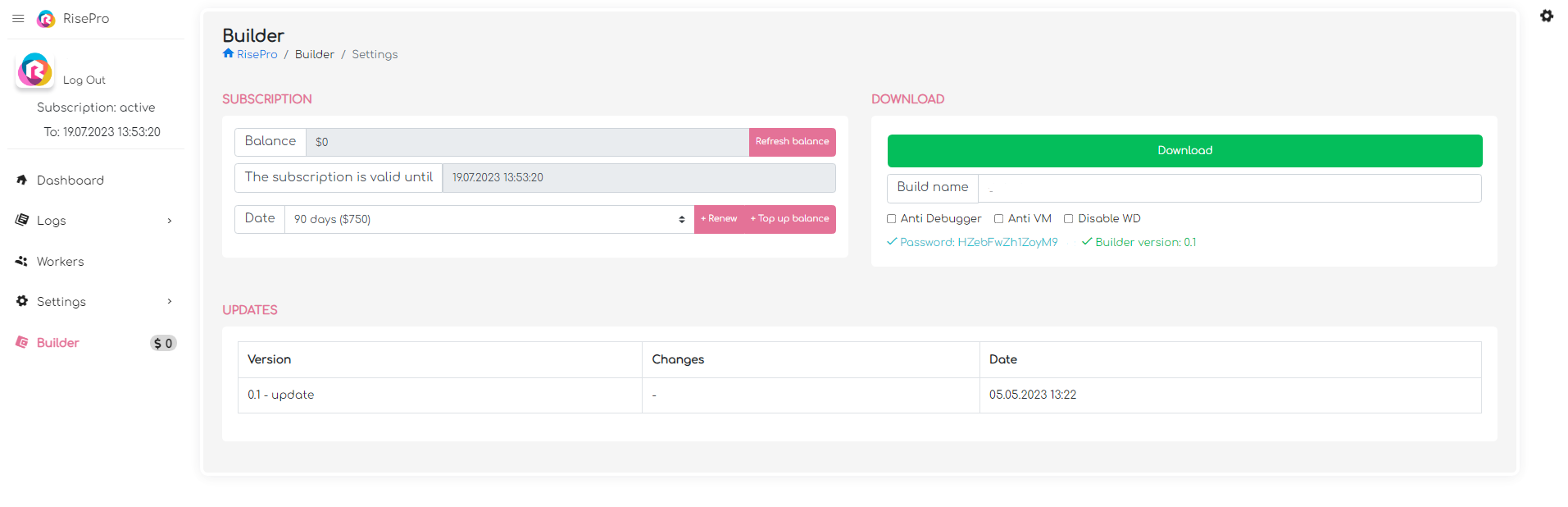

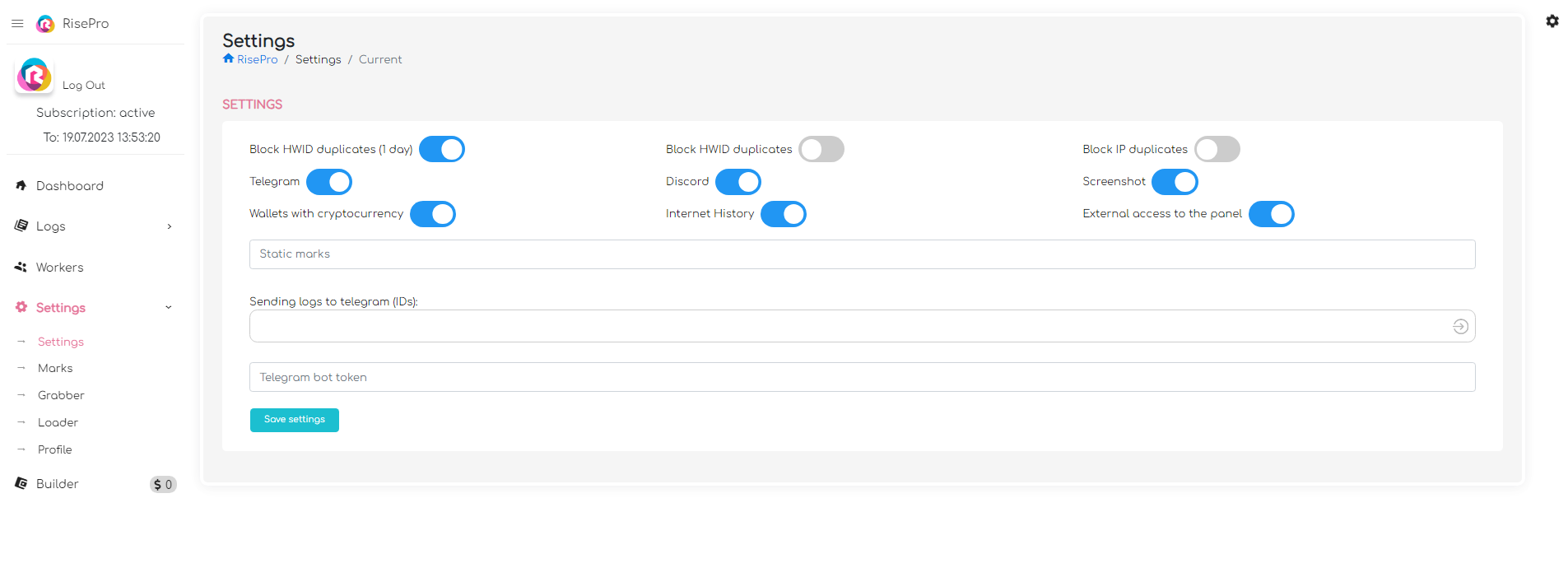

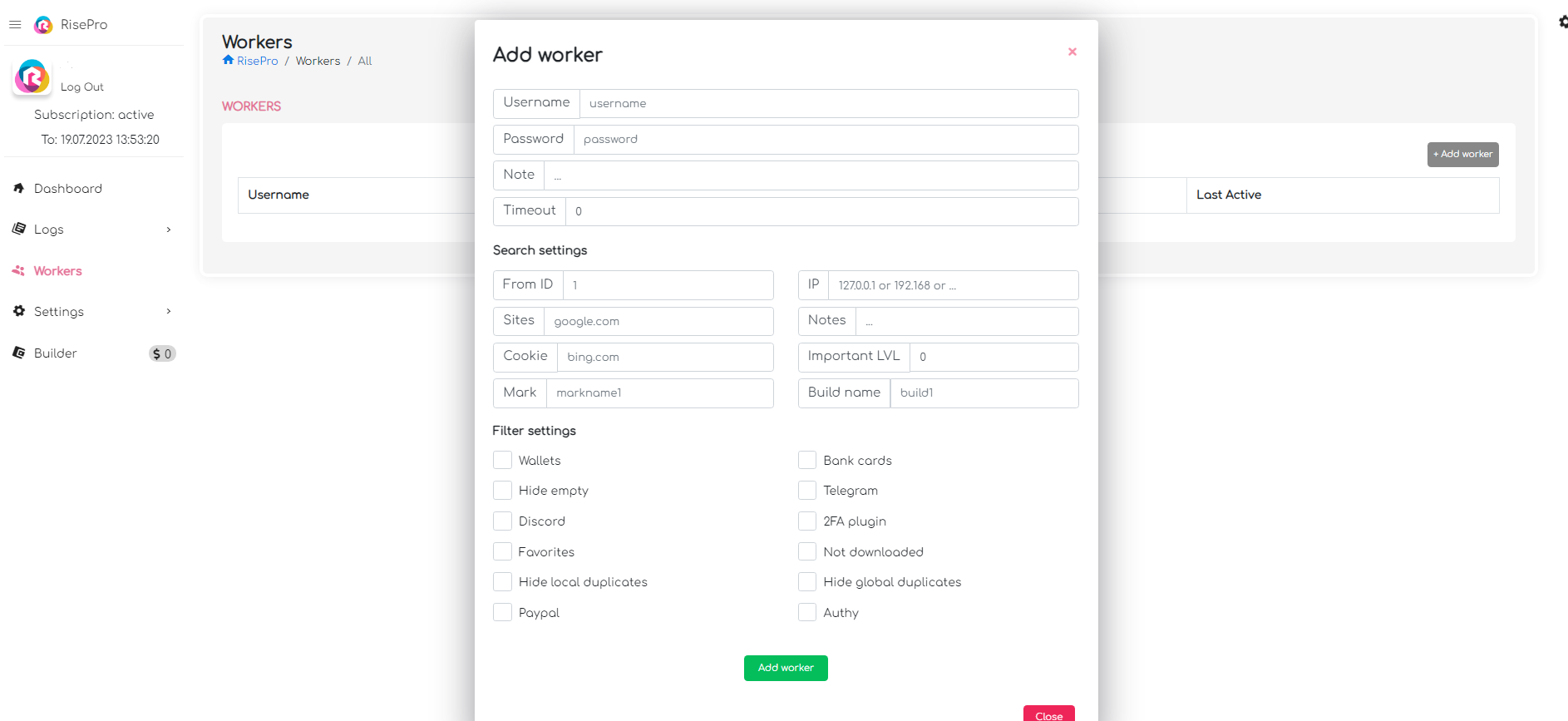

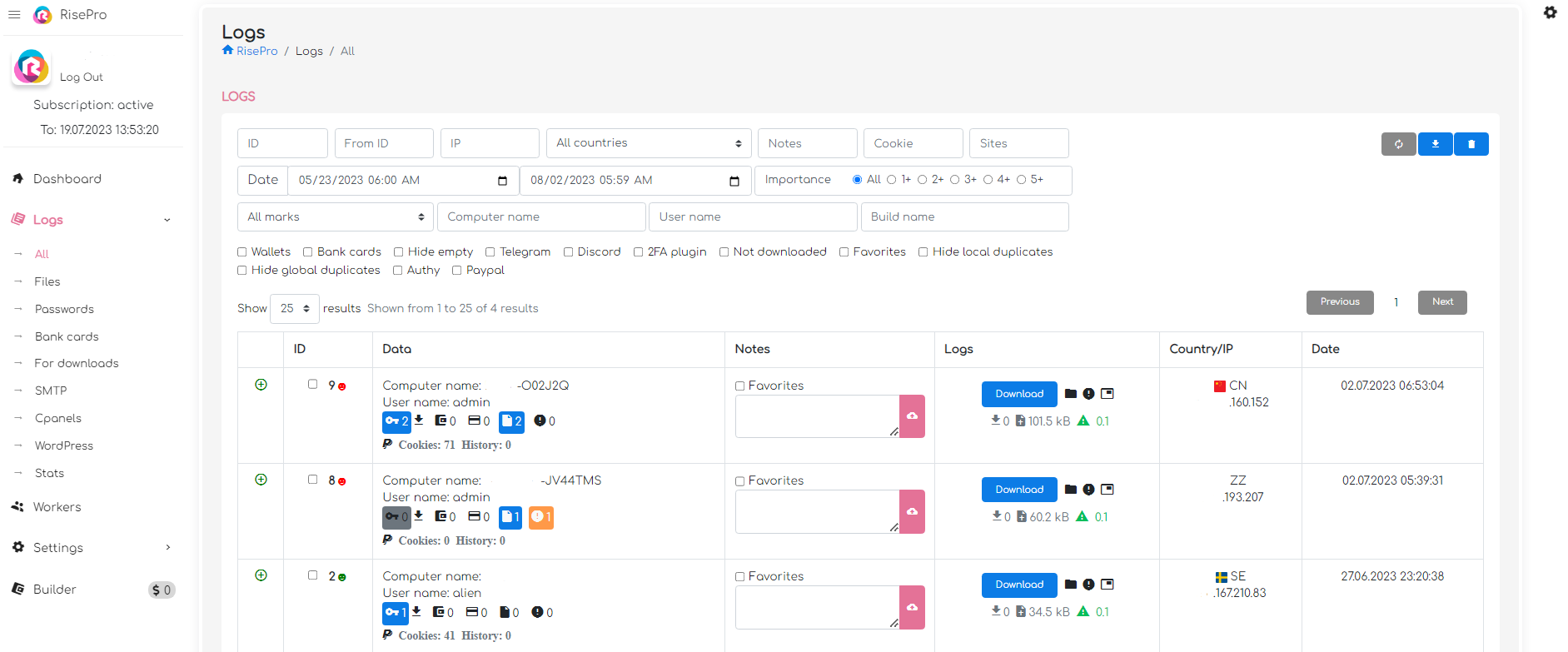

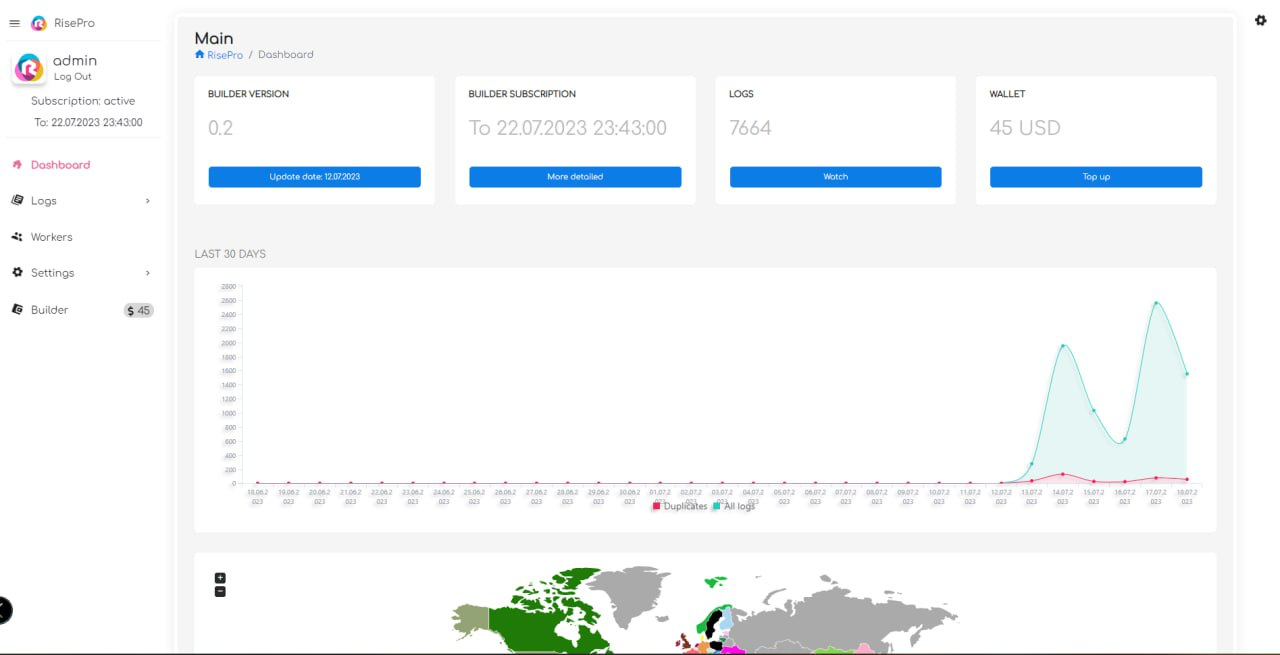

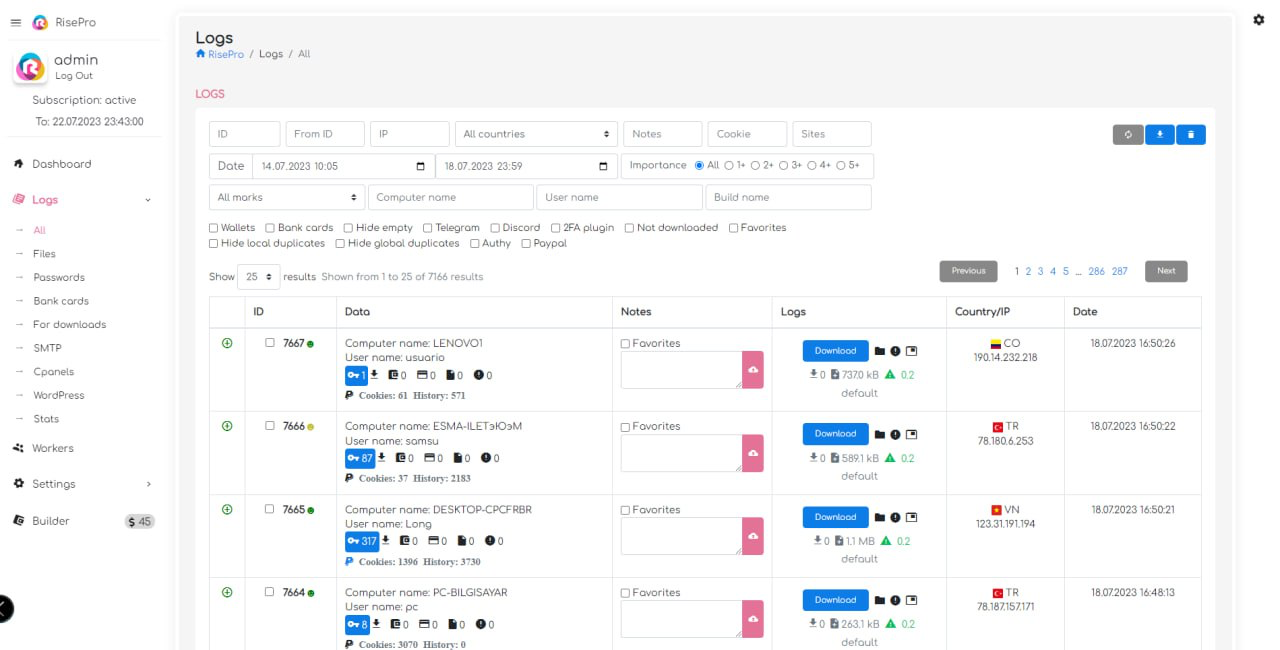

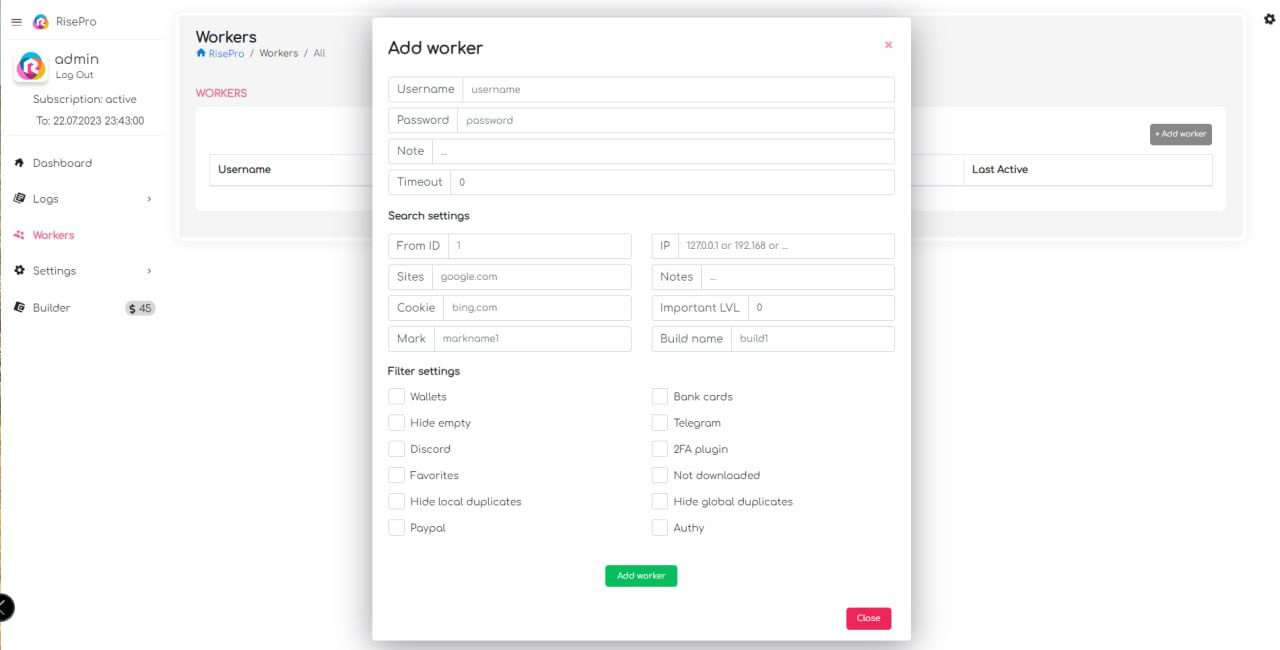

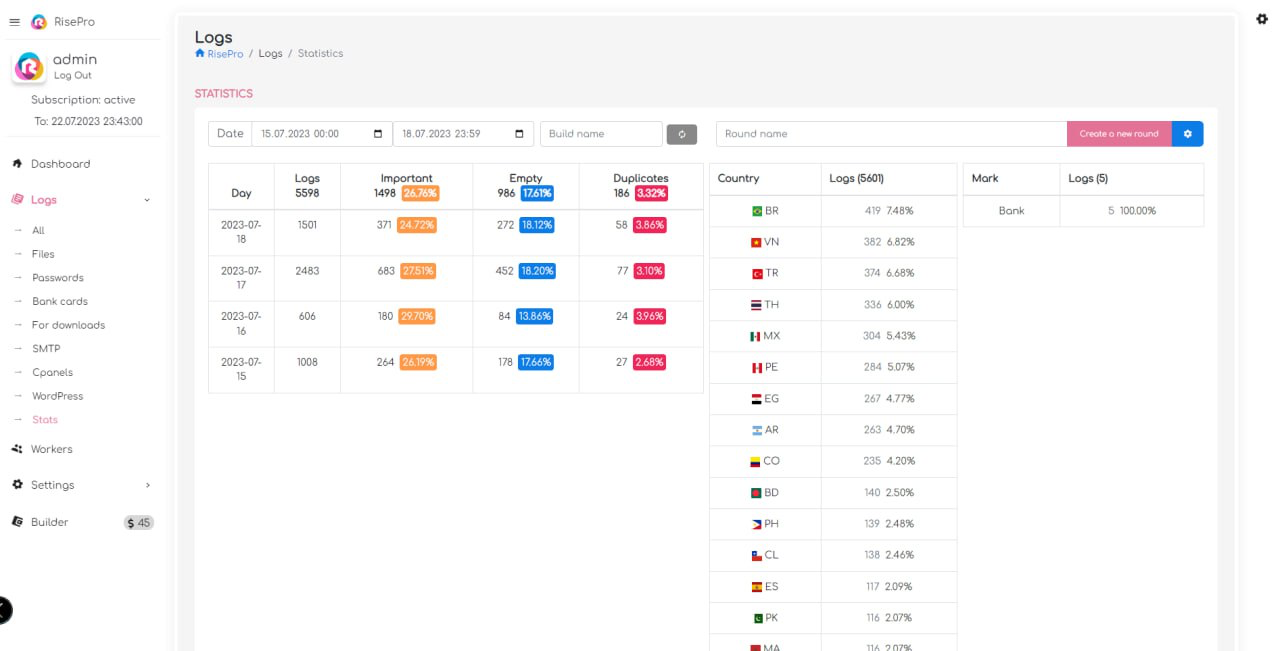

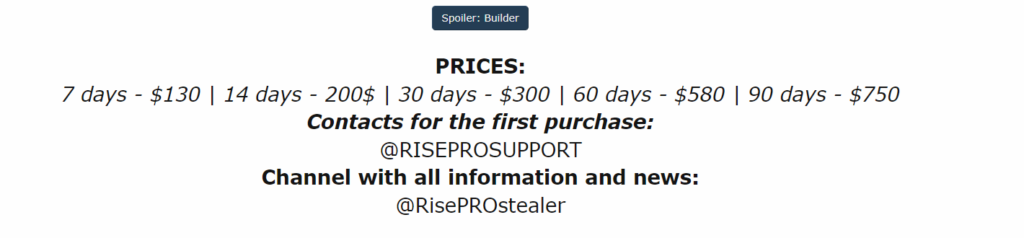

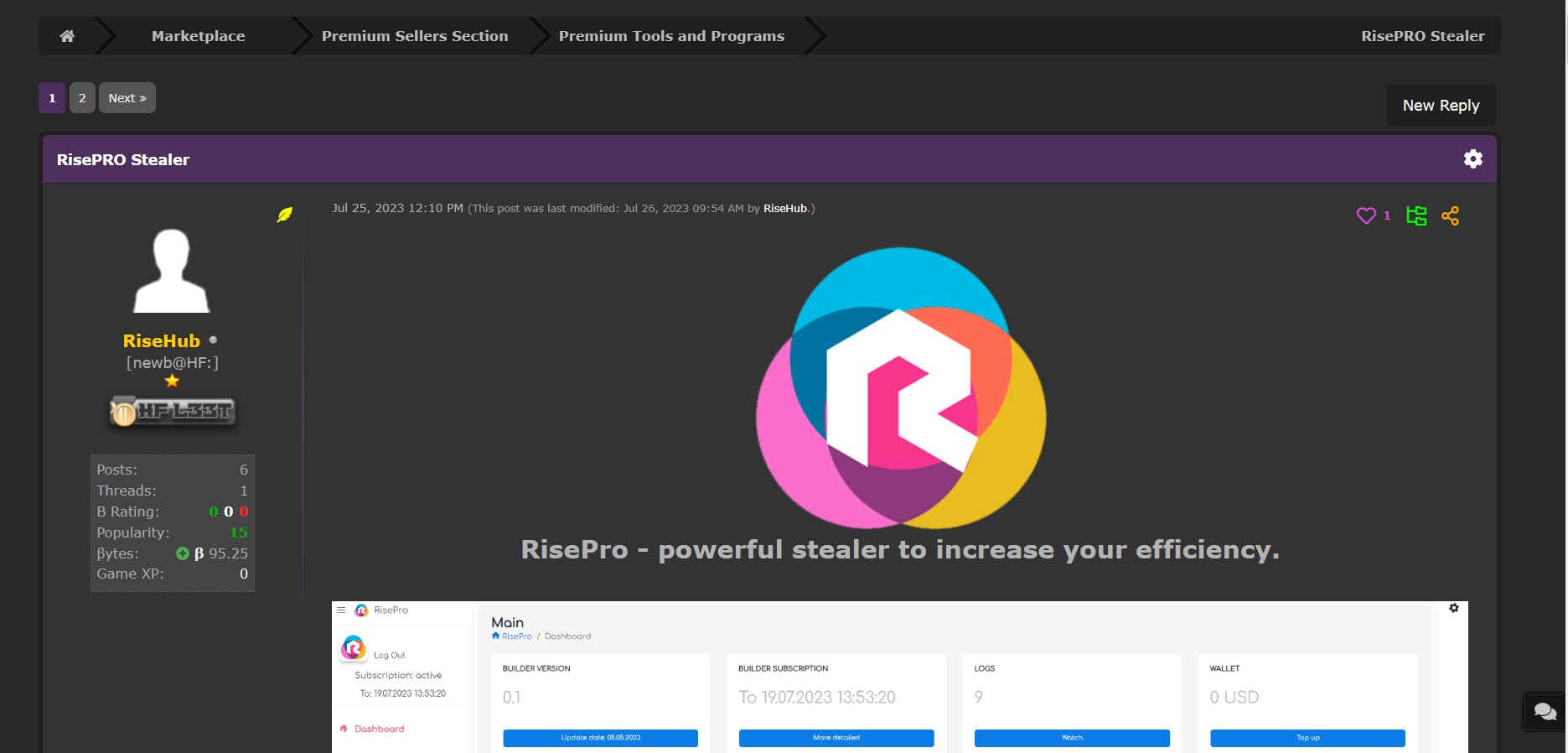

Sur WWHClub, ainsi que sur les autres forums, l’opérateur de RisePro utilise le pseudonyme « RiseHub ». On peut y trouver un fil de discussion où RiseHub a partagé une description détaillée de l’infostealer, accompagnée de captures d’écran de l’interface de son C2, suivi de ses tarifs, de ses contacts Telegram et de ses règles d’utilisation.

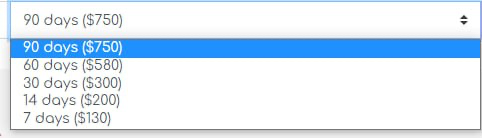

Ces publications permettent à RisePro de se faire connaître au sein de la communauté des cybercriminels, attirant ainsi des clients potentiels. Les coûts d’utilisation de RisePro varient de 130 $ pour une période de 7 jours, à 200 $ pour 14 jours, et atteignent jusqu’à 750 $ pour une utilisation sur une durée de 90 jours, offrant ainsi différentes options tarifaires pour les utilisateurs intéressés.

Certains utilisateurs du forum trouvent en effet que les prix proposés sont assez élevés, mais RiseHub se défend en mettant en avant le fait que la qualité a un prix.

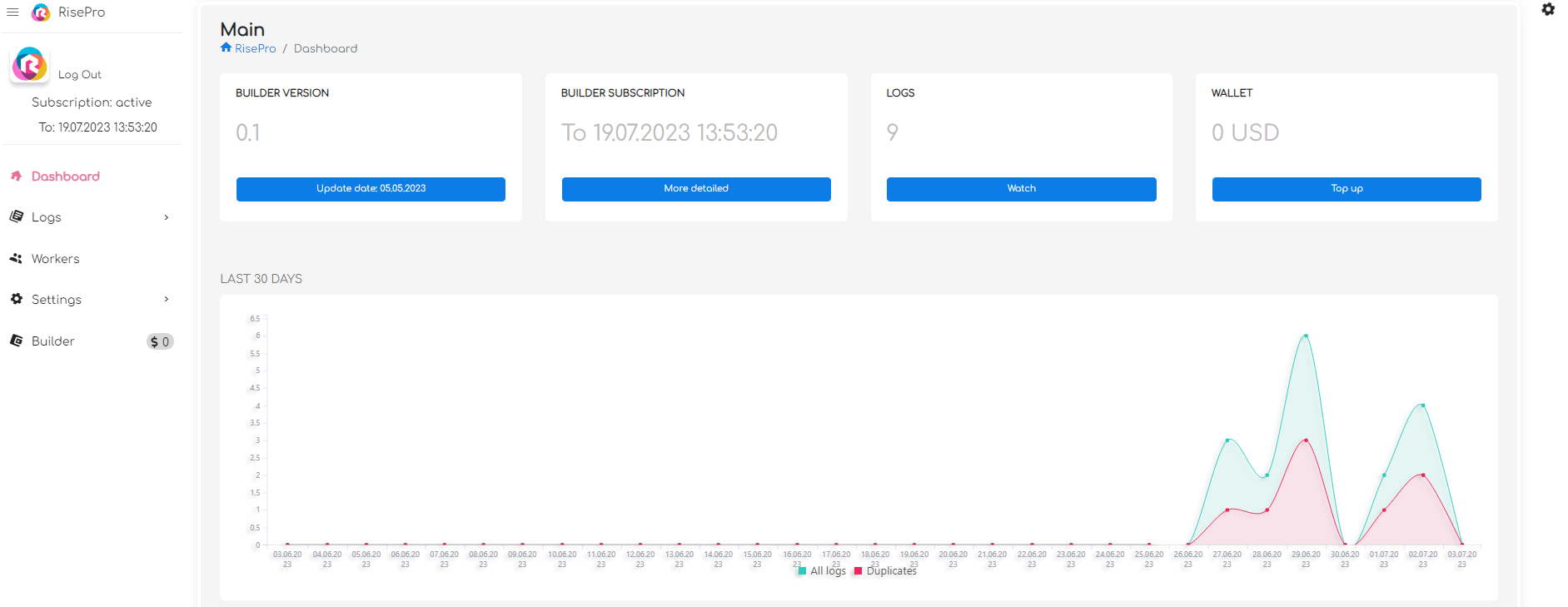

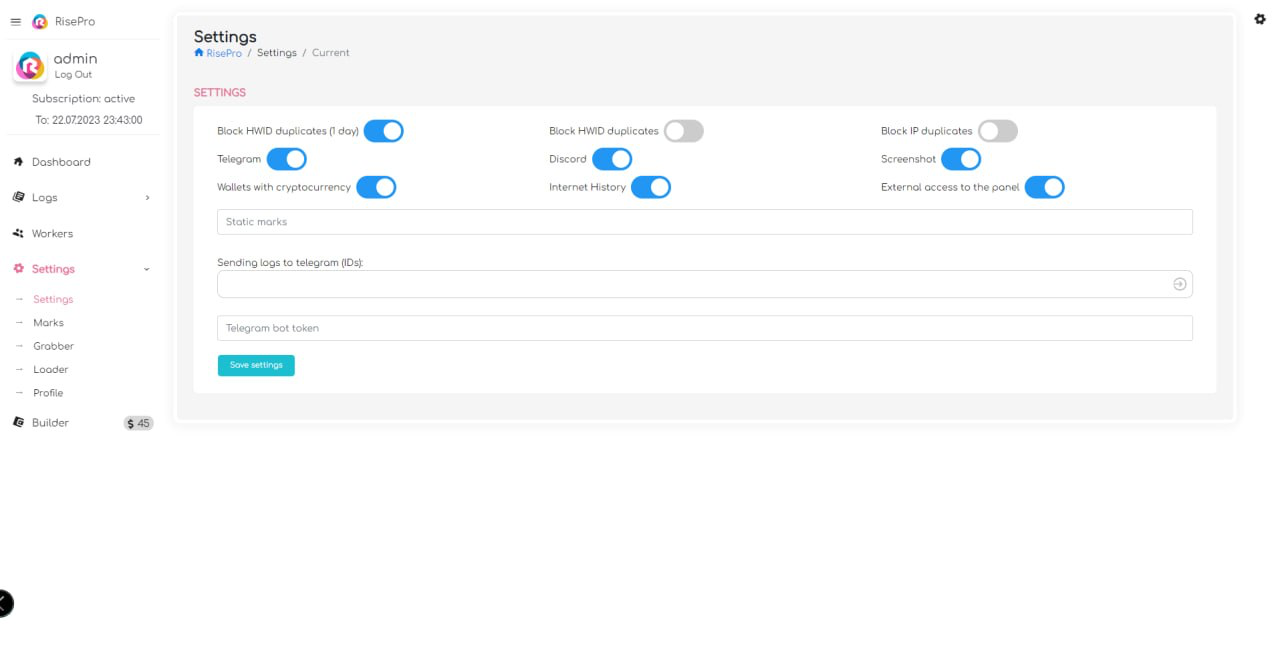

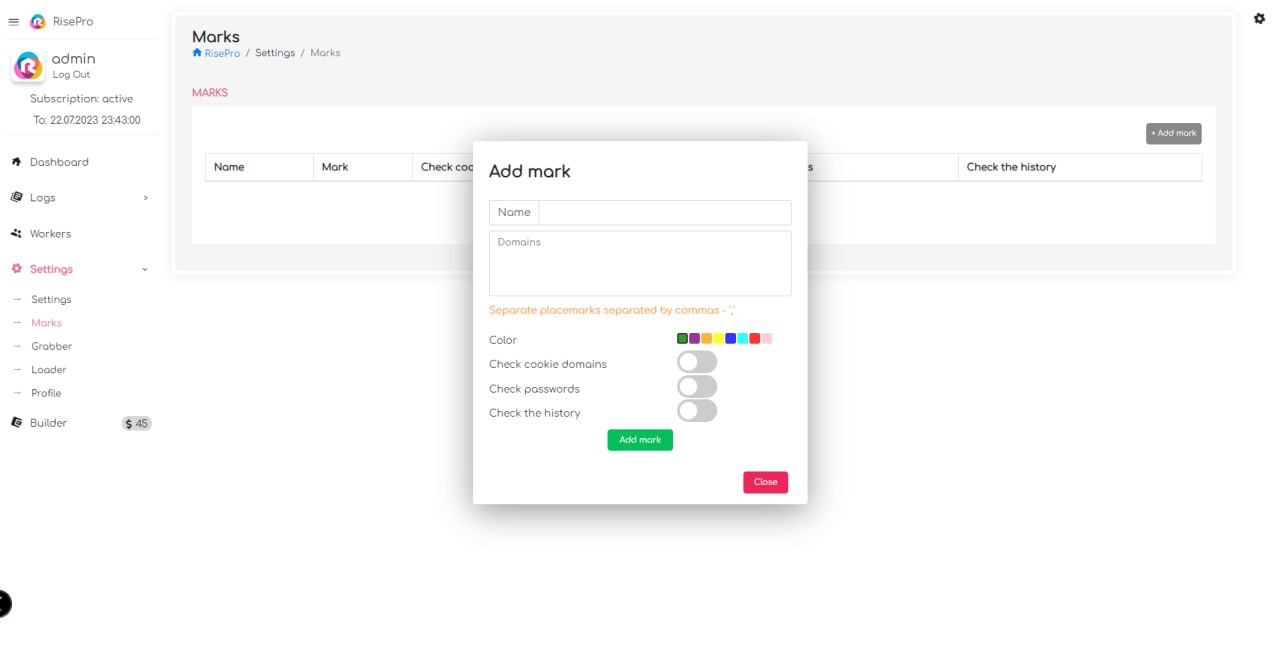

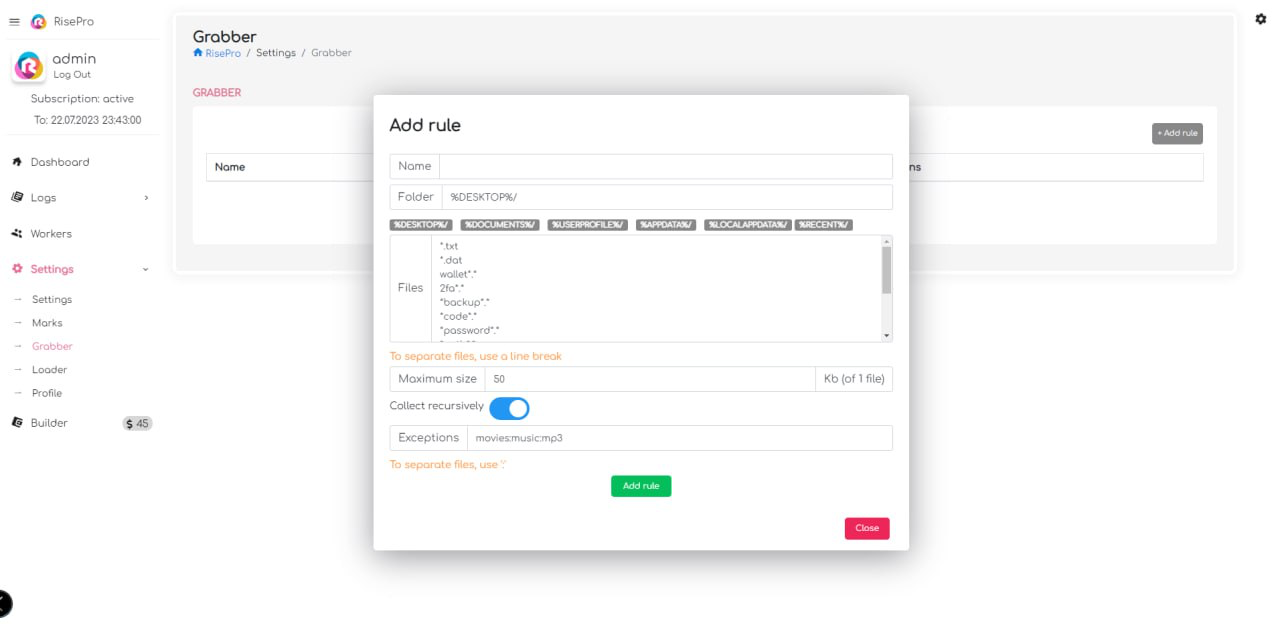

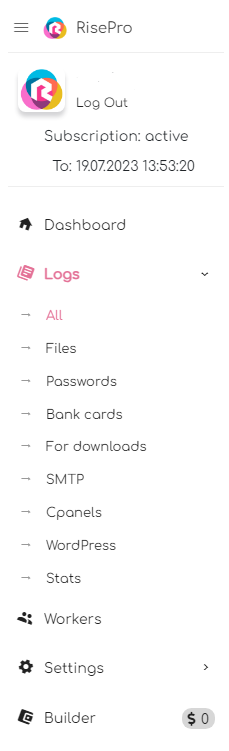

La promotion de son malware par RiseHub inclut diverses captures d’écran de son C2. Ces images dévoilent un design épuré, soigné et plutôt qualitatif, à la hauteur des logiciels disponibles sur le marché.

Comme on peut le voir sur les captures d’écran partagées, le C2 présente une gamme complète de fonctionnalités. On peut distinguer plusieurs aspects clés qui témoignent de sa richesse fonctionnelle. Ces fonctionnalités peuvent inclure la gestion des machines infectées, la collecte des données, la gestion des souscriptions des utilisateurs du malware, ainsi que des capacités avancées pour manipuler les données volées. Ces détails mettent en lumière la sophistication du C2 utilisé par RiseHub pour orchestrer les activités de RisePro.

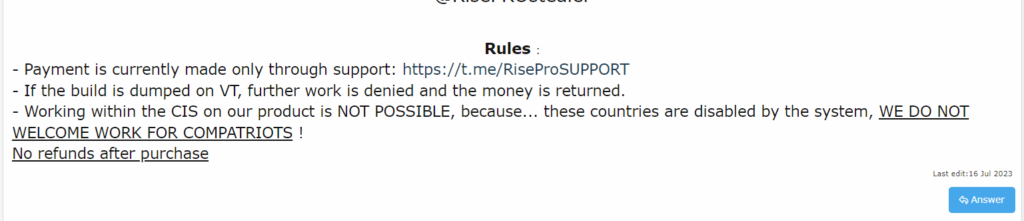

Il est intéressant de noter également, dans le post du forum, les règles d’utilisation strictes établies pour l’infostealer. Le paiement pour l’abonnement ne peut être effectué que via Telegram. De plus, si le build d’un utilisateur est détecté sur VirusTotal, toute collaboration avec cet utilisateur est interrompue et l’argent est remboursé.

Une règle importante stipule clairement l’interdiction d’attaquer des individus provenant des pays de la Communauté des États indépendants (CEI), les anciens pays soviétiques. RiseHub précise même que techniquement, une attaque avec RisePro sur des ordinateurs de ces pays serait impossible et serait bloquée par le système. Ces règles sont courantes parmi les hackeurs et les malwares provenant de cette région géographique.

Évidemment, RiseHub précise qu’il n’y a pas de remboursement après l’achat.

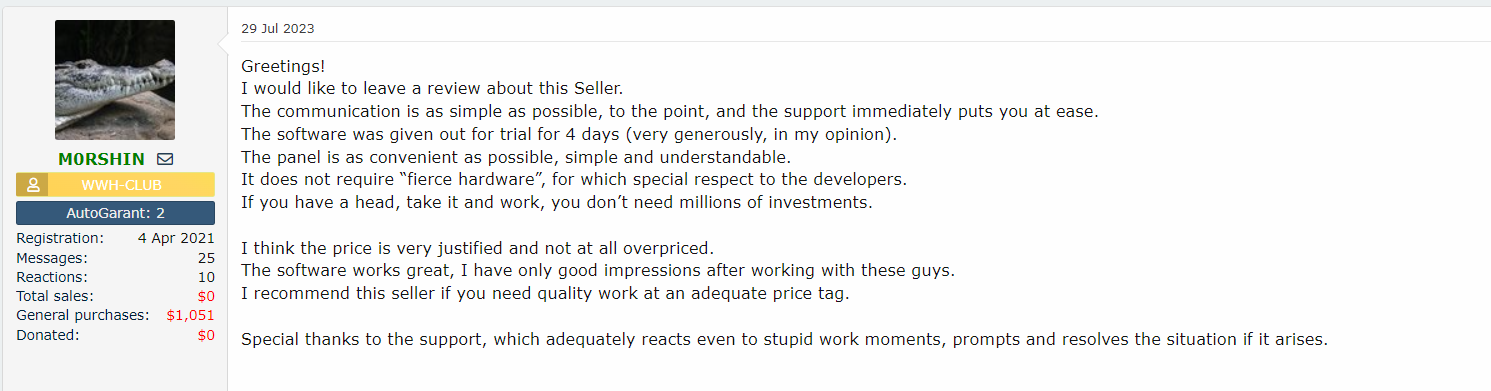

À la lecture du fil de discussion et des différentes interactions, il est notable que RisePro reçoit des critiques positives. Les cybercriminels ayant utilisé son service semblent satisfaits de ses fonctionnalités et de son efficacité.

Finalement, il est également important de noter que RiseHub est actif sur ce forum, sa dernière interaction remontant au 17 novembre.

HackForum

Sur HackForum, RiseHub a publié un post similaire à celui présent sur WWHClub. Il y promeut RisePro, partage les mêmes captures d’écran de son C2 et présente les tarifs du logiciel. Sur ce forum, tous les contenus sont en anglais, contrairement à WWHClub où les échanges étaient en russe.

On remarque que RiseHub semble également actif sur son fil de discussion sur ce forum, son dernier message datant du 8 septembre.

Infrastructure de RisePro

En combinant différentes méthodologies et outils OSINT, et en m’inspirant du travail d’analystes CTI et de Threat Hunters tels que BushidoToken et Michael Koczwara, j’ai pu identifier une liste de C2 actifs de RisePro ainsi qu’un certain nombre de C2 inactifs. Cette section sera dédiée à l’explication des divers outils et techniques que j’ai utilisés dans cette recherche. Tous les IoCs (Indicators of Compromise) trouvés sont disponibles à la fin de cet article.

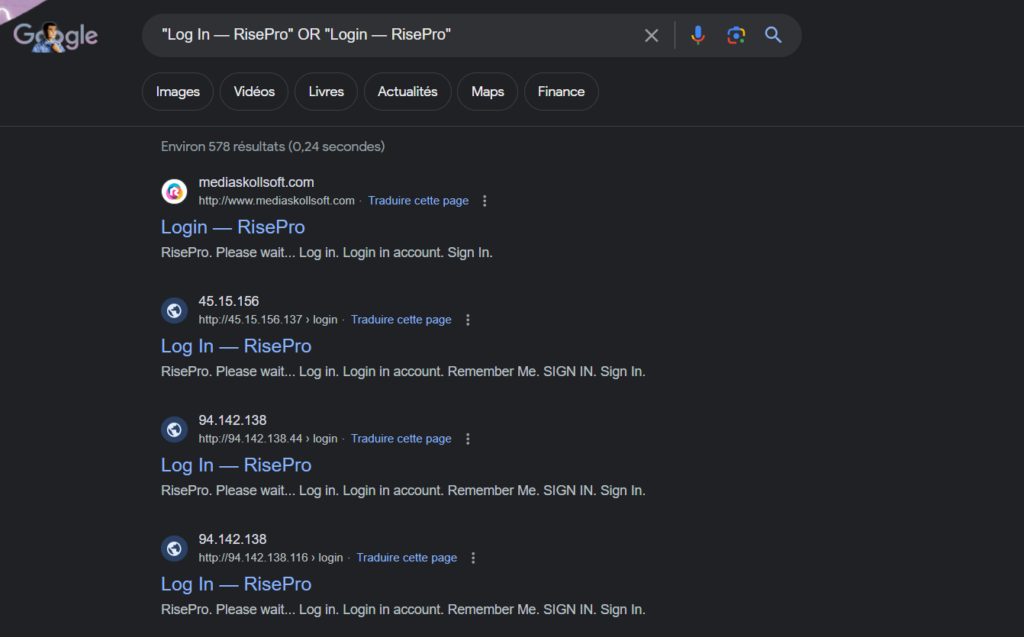

Google Dorks

Les recherches ont démarré en utilisant des Google Dorks. Lors de cette exploration, il était aisé de constater que dans les titres des pages des C2, on trouvait souvent « Log In — RisePro ». Toutefois, sur certains C2, « Login » était écrit en un seul mot. L’emploi des Google Dork était alors très simple pour repérer des C2 de RisePro : « “Log In — RisePro“ OR “Login — RisePro“ ». Cette requête m’a permis de trouver plusieurs adresses IP ainsi qu’un nom de domaine associé.

Comme on peut le constater, certains C2 sont bel et bien actifs :

Shodan

Shodan est un moteur de recherche spécialisé dans l’exploration et l’indexation des appareils connectés à Internet. Contrairement aux moteurs de recherche traditionnels qui scrutent le contenu des sites web, Shodan se concentre sur l’exploration des appareils connectés, tels que les serveurs, les routeurs, les caméras IP, les systèmes domotiques, et bien plus encore. Il permet aux utilisateurs d’effectuer des recherches spécifiques pour trouver des appareils en fonction de leurs caractéristiques techniques, comme le type de service qu’ils proposent, leur localisation géographique ou encore leur fournisseur d’accès.

Lors de l’utilisation de Shodan, j’ai employé diverses requêtes, cependant, je n’ai obtenu qu’un seul résultat.

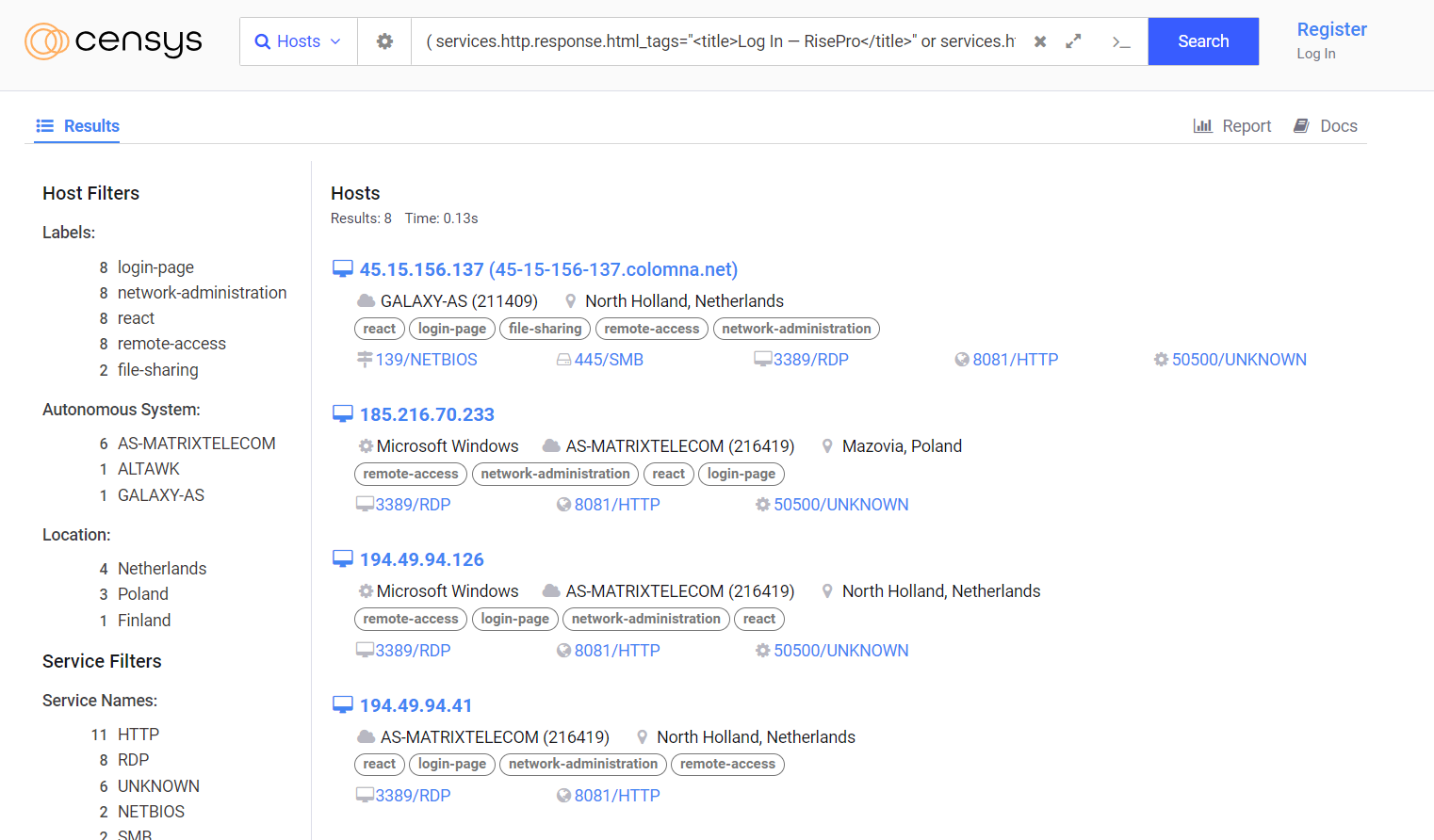

Censys.io

Censys.io est une plateforme de recherche et de surveillance qui se spécialise dans la collecte et l’analyse des données relatives aux réseaux informatiques et aux appareils connectés à Internet. Elle offre aux utilisateurs un accès à une vaste base de données contenant des informations détaillées sur les appareils, les protocoles, les certificats SSL, les vulnérabilités et d’autres données liées à l’infrastructure en ligne. Censys.io propose des fonctionnalités avancées de recherche permettant aux utilisateurs d’explorer et de catégoriser les appareils en fonction de critères spécifiques tels que les adresses IP, les services ouverts, les certificats utilisés, et bien plus encore.

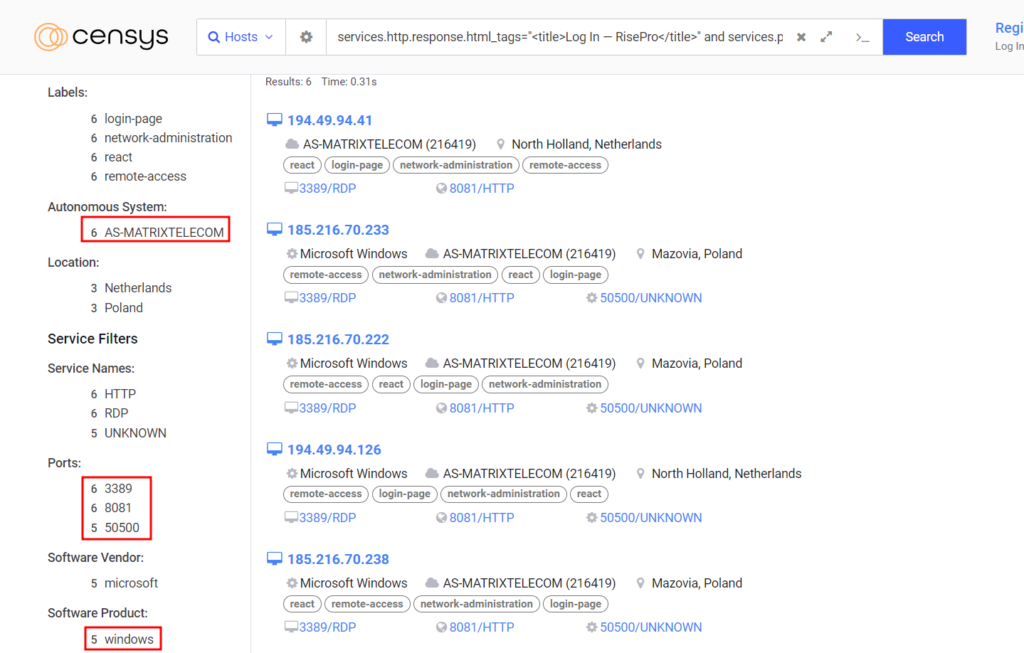

Les premières recherches sur Censys.io se sont caractérisées par l’utilisation de la requête suivante : « ( services.http.response.html_tags=“<title>Log In — RisePro</title>“ or services.http.response.html_tags=“<title>Login — RisePro</title>“ ) ». Cette recherche a permis de découvrir 8 C2 de RisePro.

En notant certaines similarités entre les machines, la requête a pu être affinée en y ajoutant « autonomous_system.name=“AS-MATRIXTELECOM“ ». Nous observons ainsi que sur 6 machines, 5 présentaient des configurations identiques. Toutes fonctionnaient sous Windows, avaient les ports 3389, 8081 et 50500 ouverts, et partageaient le même Autonomous System (AS).

Il est plausible que ces instances du C2 de RisePro appartiennent au même acteur malveillant, potentiellement un client de RisePro, ou qu’elles soient des instances mises en place par l’opérateur de RisePro lui-même pour servir ses clients.

FOFA.info

FOFA.info est un moteur de recherche dédié à la cartographie du cyberespace mondial, se positionnant en tant que concurrent chinois de Shodan. Grâce à une détection active des actifs Internet mondiaux, il a identifié plus de 4 milliards d’entités. Cette vaste base de données comprend également 350 000 empreintes digitales, permettant l’identification de nombreux logiciels et matériels réseau. Les données sur ces actifs peuvent être exploitées de différentes manières pour appuyer des présentations externes et des applications diverses, et elles peuvent générer des profils hiérarchiques basés sur les adresses IP.

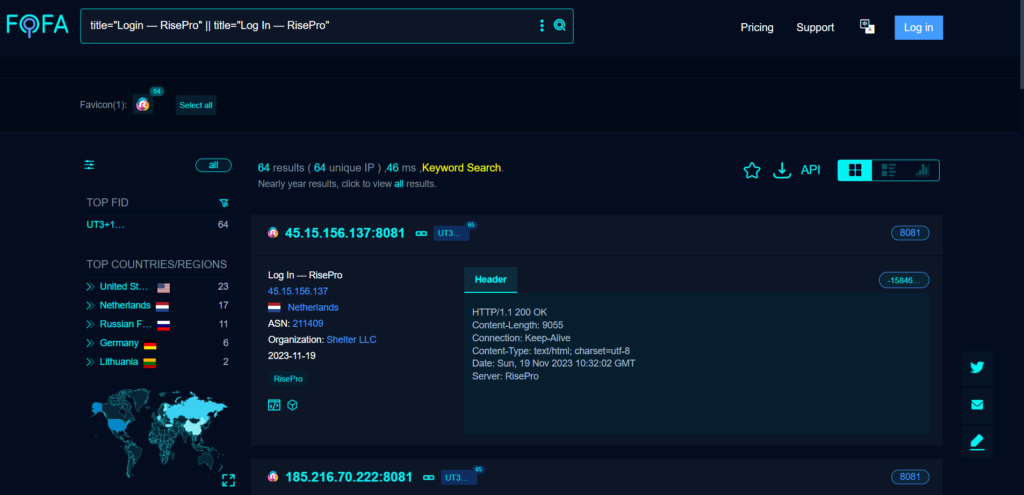

FOFA est un outil incroyablement puissant. Pour initier les recherches il était possible d’utiliser une requête similaire aux précédentes : « title=“Login — RisePro“ || title=“Log In — RisePro“ ». Grâce à cette requête, il a été possible d’identifier un total de 64 adresses IP de C2 de RisePro.

FOFA a réussi à détecter pratiquement toutes les adresses IP trouvées en utilisant d’autres outils. Au total, 12 C2 actifs sur 64.

Analyse des résultats obtenus

En combinant tout ces outils, il a été possible de tracer 66 instances de C2 de RisePro, comprenant 65 adresses IP et un nom de domaine. Parmi ces 66 instances, seules 13 sont actives, comprenant 12 adresses IP et 1 nom de domaine. Malheureusement, il fut difficile d’utiliser les différentes adresses IP comme pivot pour approfondir davantage.

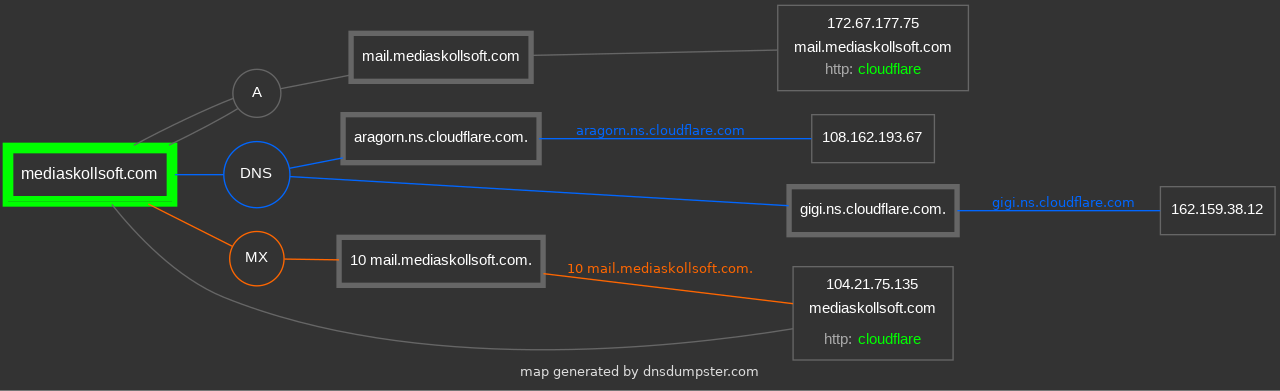

Concernant le C2 doté d’un nom de domaine, il est le seul parmi les 65 à posséder un certificat SSL et un nom de domaine. En explorant les enregistrements DNS, un sous-domaine intéressant hébergeant un site appelé « EasyLead » ressort.

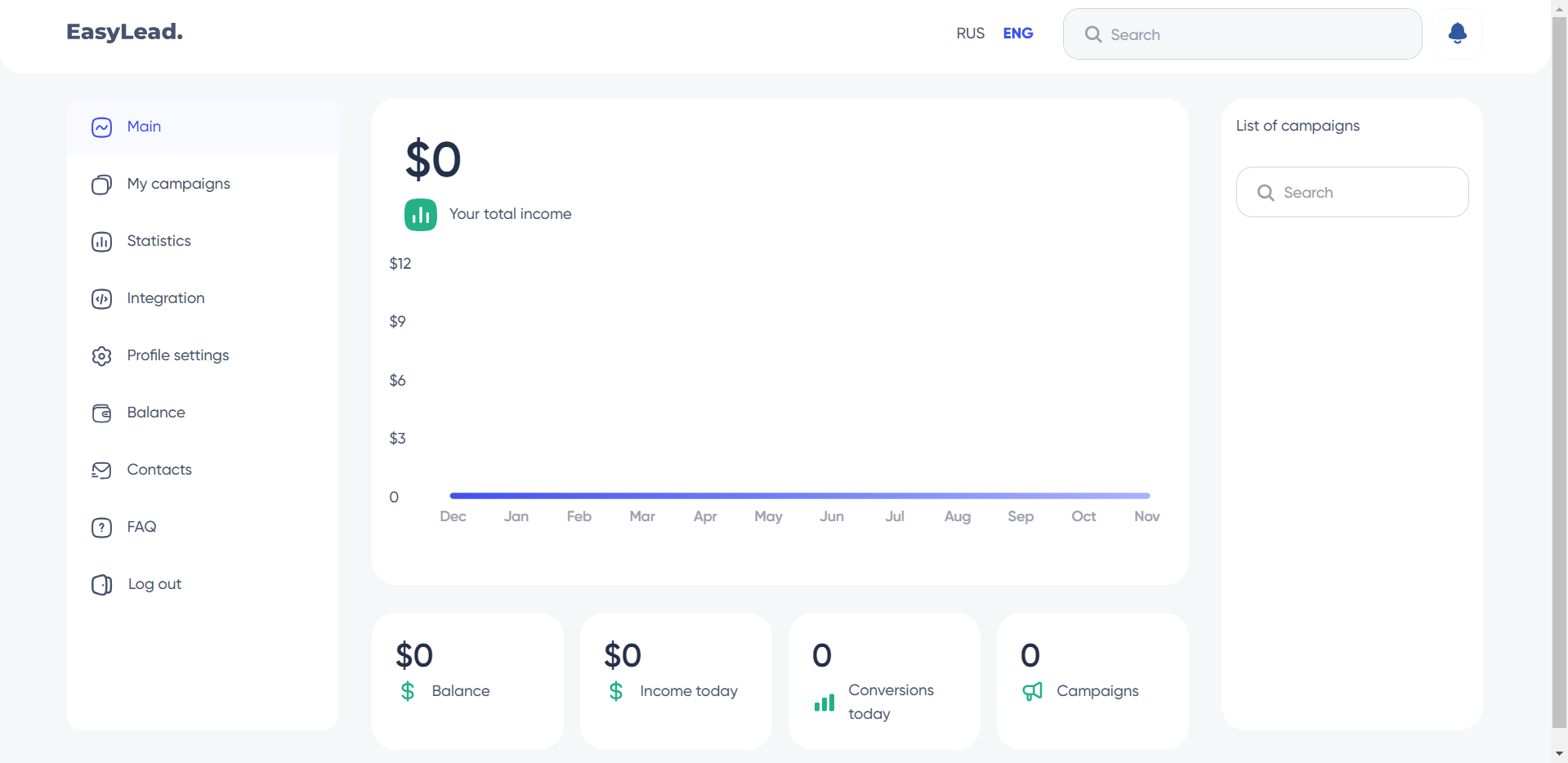

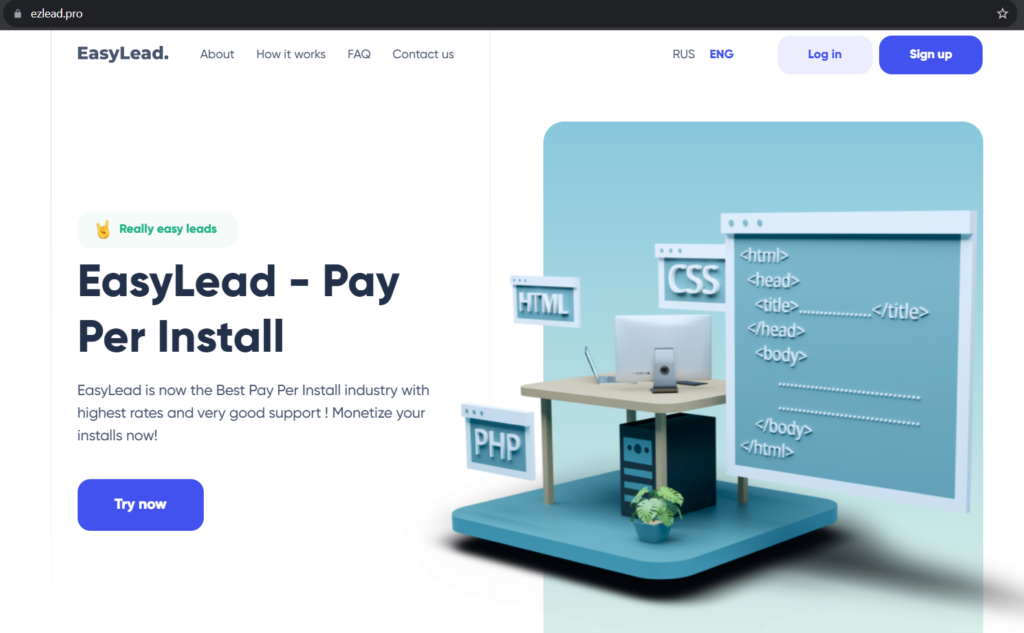

EasyLead a été trouvé sur le sous-domaine mail.mediaskollsoft[.]com. Une navigation sur mail.mediaskollsoft[.]com montrait la page suivante :

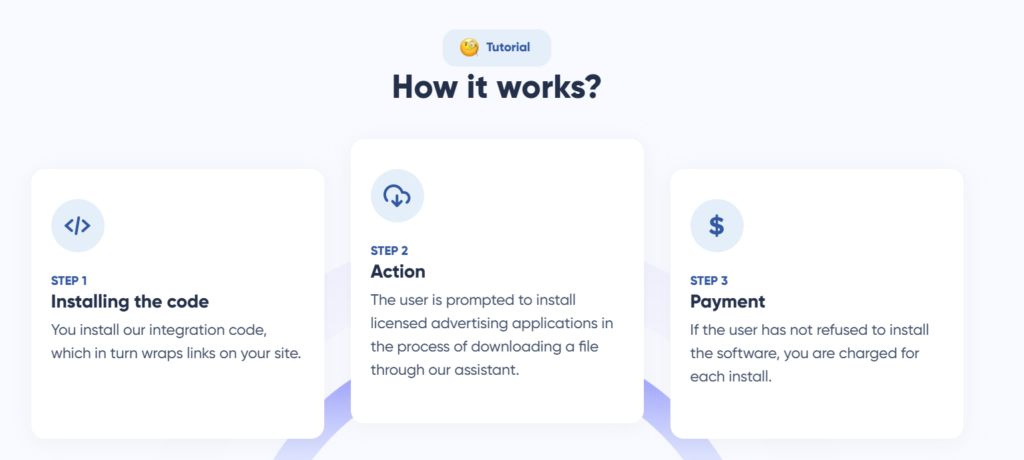

EasyLead, un service de Pay Per Install

EasyLead se présente comme une plateforme permettant de monétiser les installations de logiciels. Ils affirment offrir les meilleurs taux du marché ainsi qu’un support réactif. La plateforme se vante d’être simple à utiliser et à intégrer dans les campagnes marketing, se déclarant actuellement la meilleure de l’industrie du Pay Per Install.

Pour débuter avec EasyLead, le site indique qu’il suffit de s’inscrire sur leur plateforme et de choisir les logiciels à promouvoir. Ensuite, un lien unique est censé être généré pour être partagé avec l’audience ciblée. À chaque installation de logiciel effectuée via ce lien, théoriquement, une commission est attribuée. Les performances et les revenus sont ensuite disponibles sur le tableau de bord de l’utilisateur.

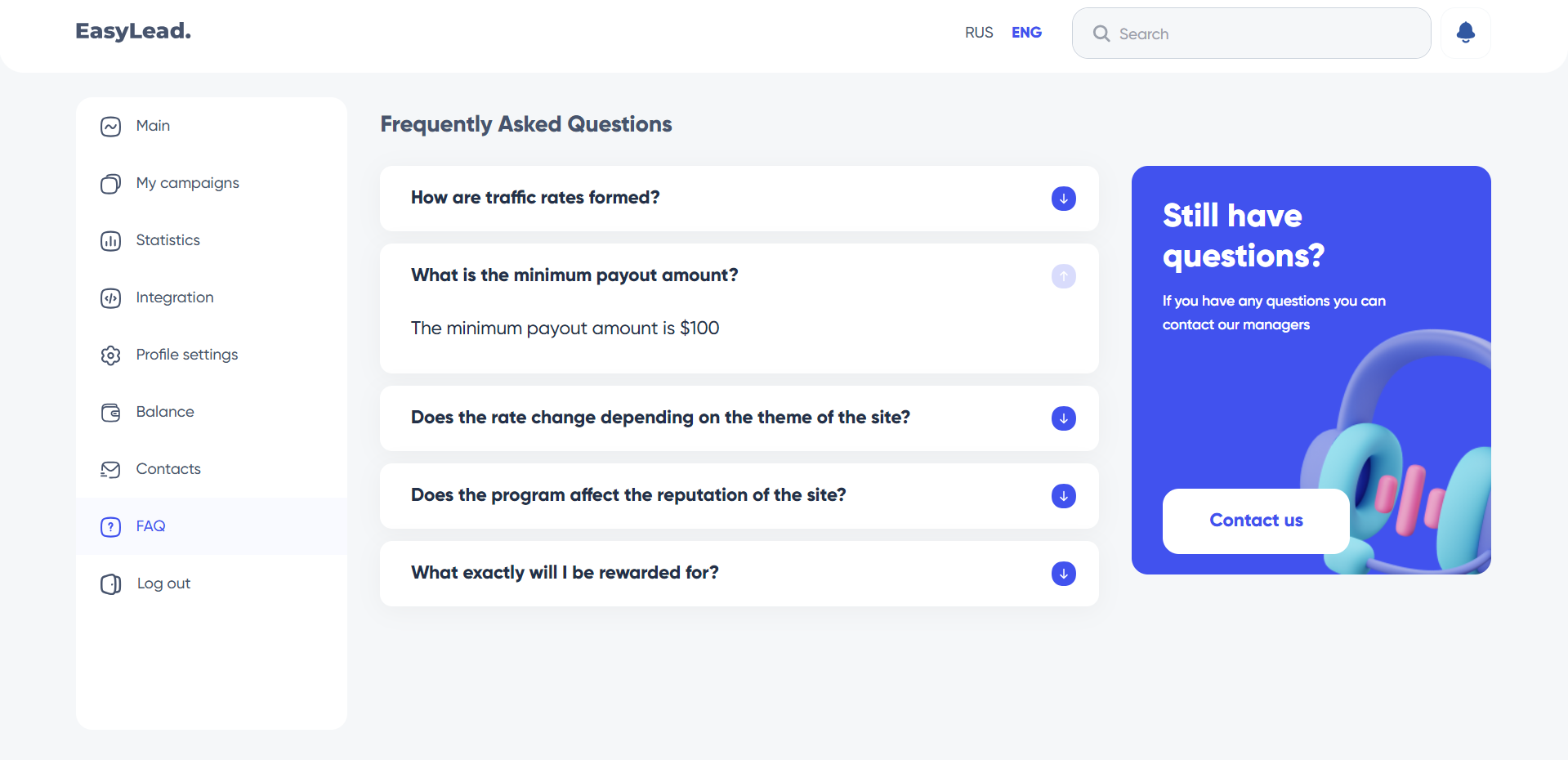

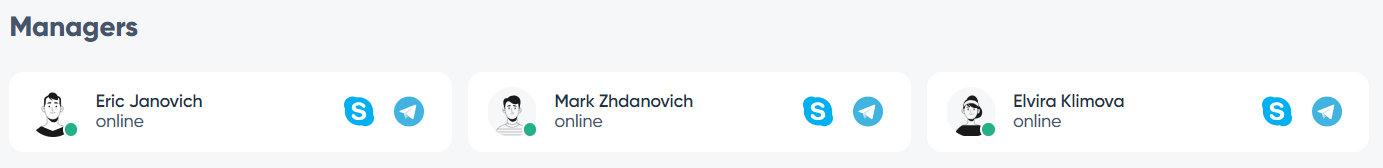

EasyLead propose également une section FAQ sur son site web, ainsi qu’un support via e-mail, Skype ou Telegram. Ils assurent être toujours disponibles pour écouter et aider leurs utilisateurs.

À première vue, le site web semble légitime, présentant les attributs d’une entreprise authentique. Cependant, il est à noter que plusieurs liens et boutons semblent non fonctionnels, notamment ceux menant aux mentions légales ou aux conditions d’utilisation.

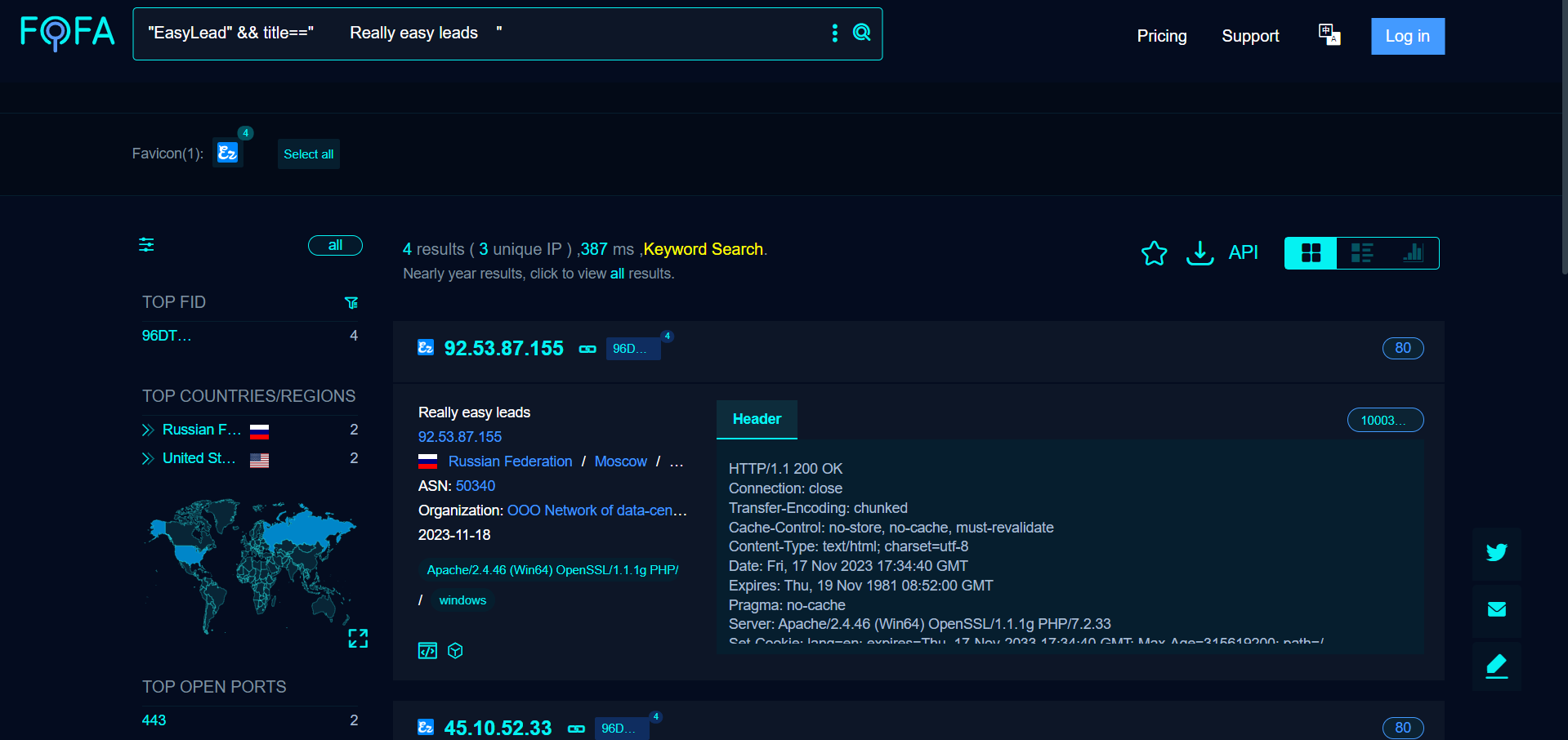

En lançant une recherche élémentaire sur FOFA avec la requête « “EasyLead“ && title==“ Really easy leads “ », celle-ci renvoie 4 résultats, avec 1 nom de domaine en doublon et 2 adresses IP. Les deux adresses IP sont localisées en Russie, tandis que le nom de domaine est protégé par Cloudflare.

Chacune de ces instances héberge une copie identique au niveau du frontend d’EasyLead. Cette uniformité soulève des soupçons quant à la légitimité d’EasyLead.

Nous avons donc identifié quatre instances identiques du site web d’EasyLead, ce mystérieux service de PPI (Pay Per Install) :

- 45.10.52.33

- 92.53.87.155

- mail.mediaskollsoft[.]com

- ezlead[.]pro

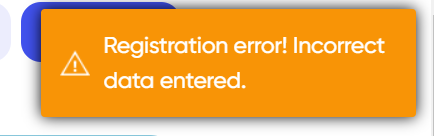

Pour approfondir l’investigation, il serait intéressant de créer un compte sur ces sites. Étrangement, la création de compte n’a fonctionné que sur un site, ezlead[.]pro, tandis que sur les autres, des erreurs surgissent à chaque tentative.

La suite de cette section se concentrera sur l’instance Ezlead.

Ezlead

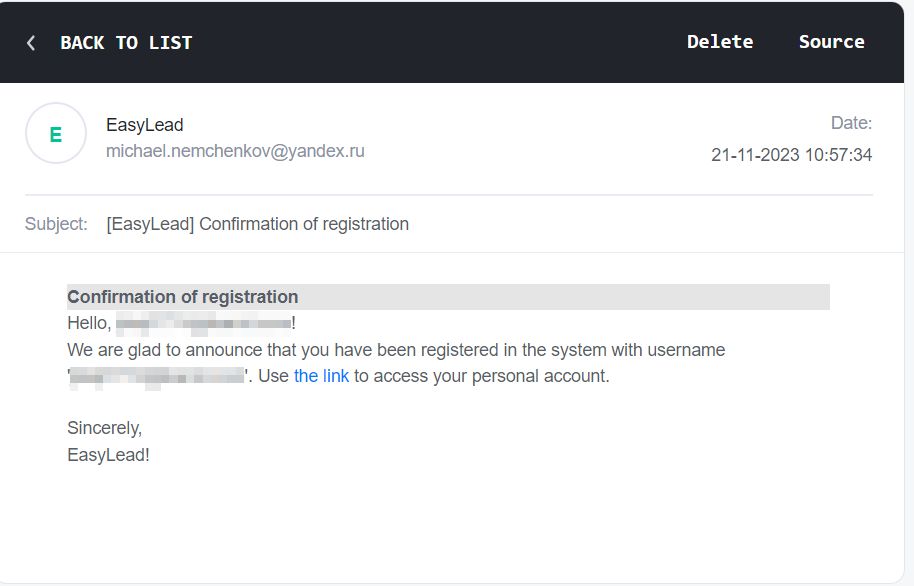

Après mon inscription sur le site, j’ai reçu un e-mail de confirmation dans ma boîte de réception. L’e-mail provenait de « michael.nemchenkov[@]yandex[.]ru ».

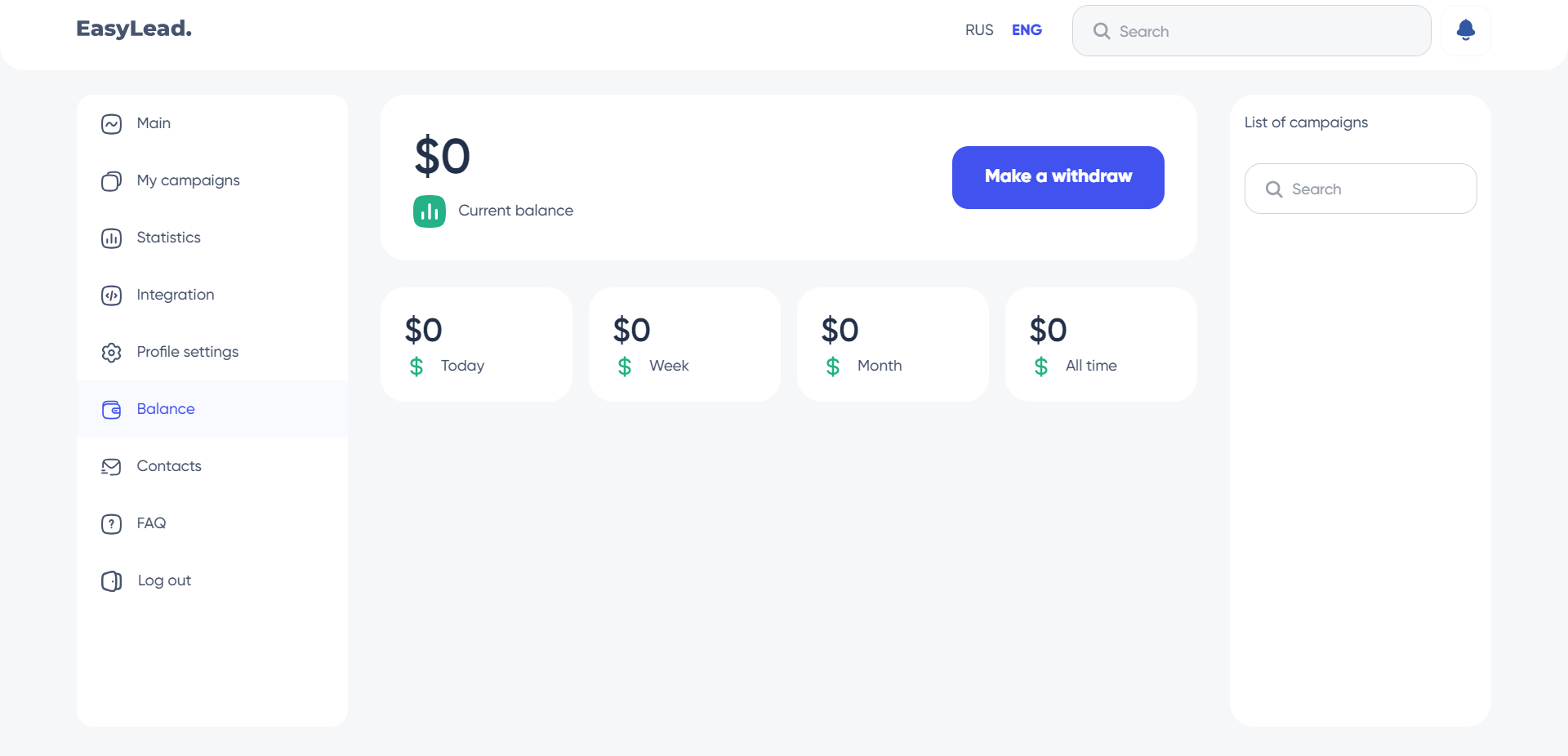

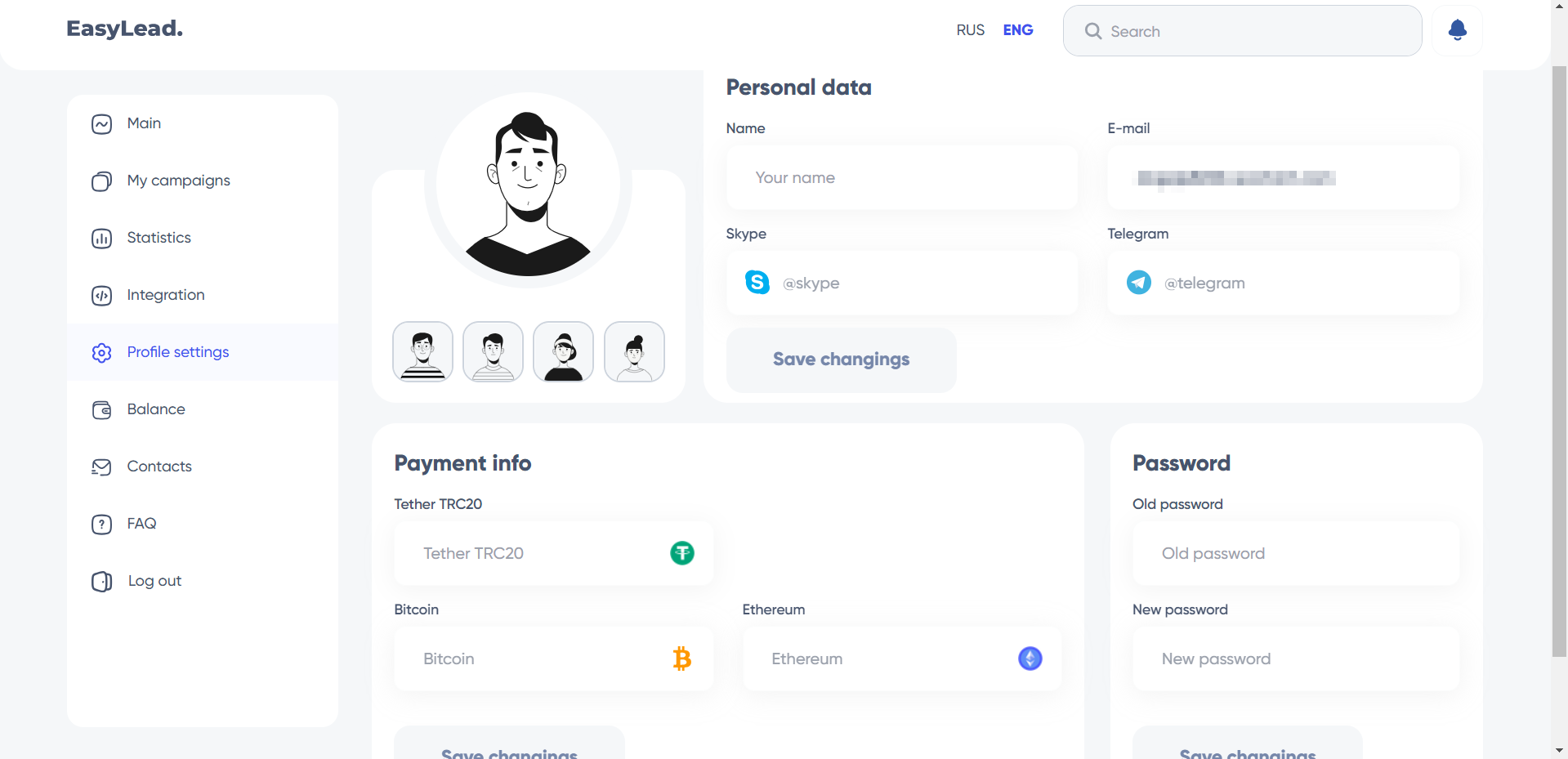

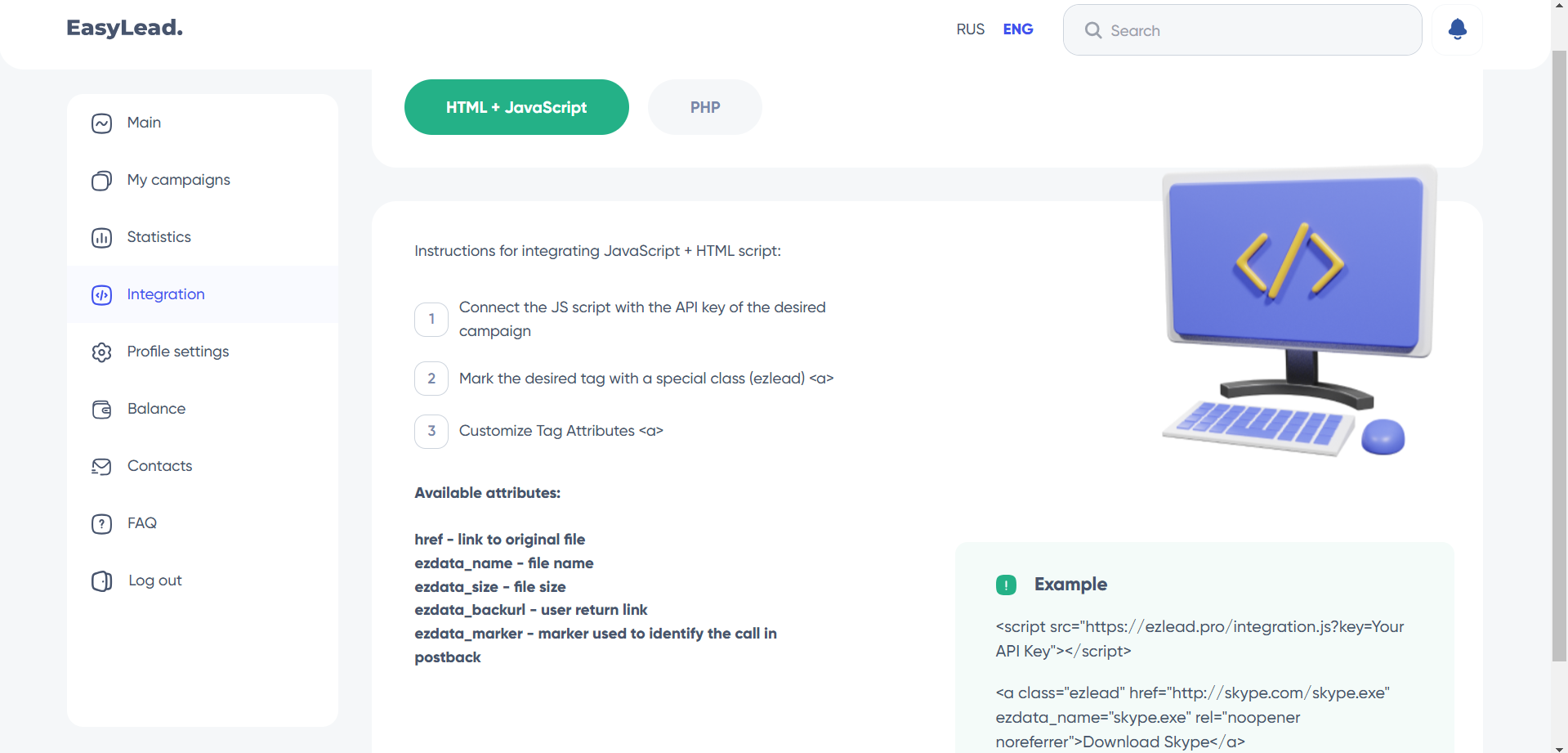

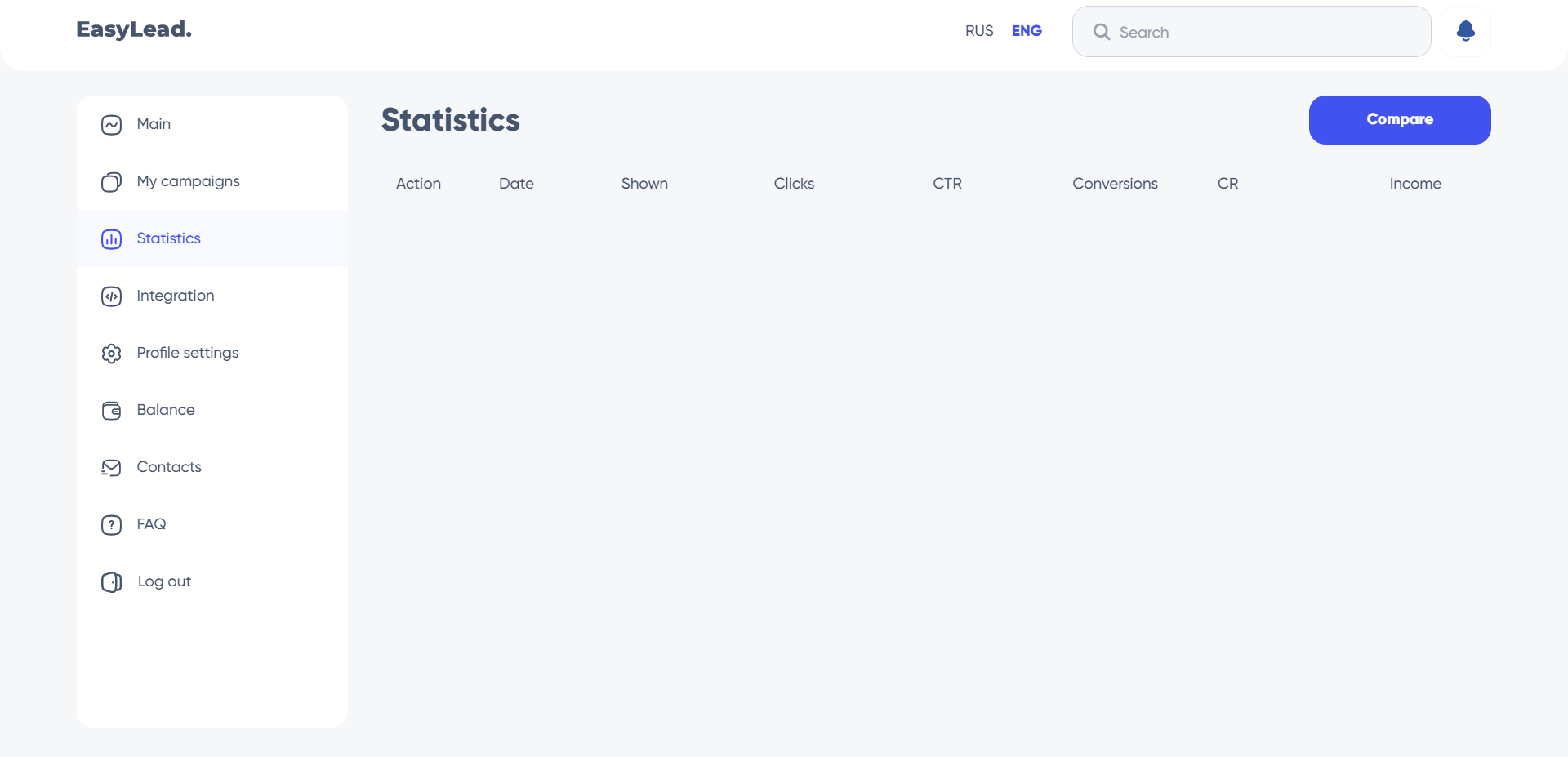

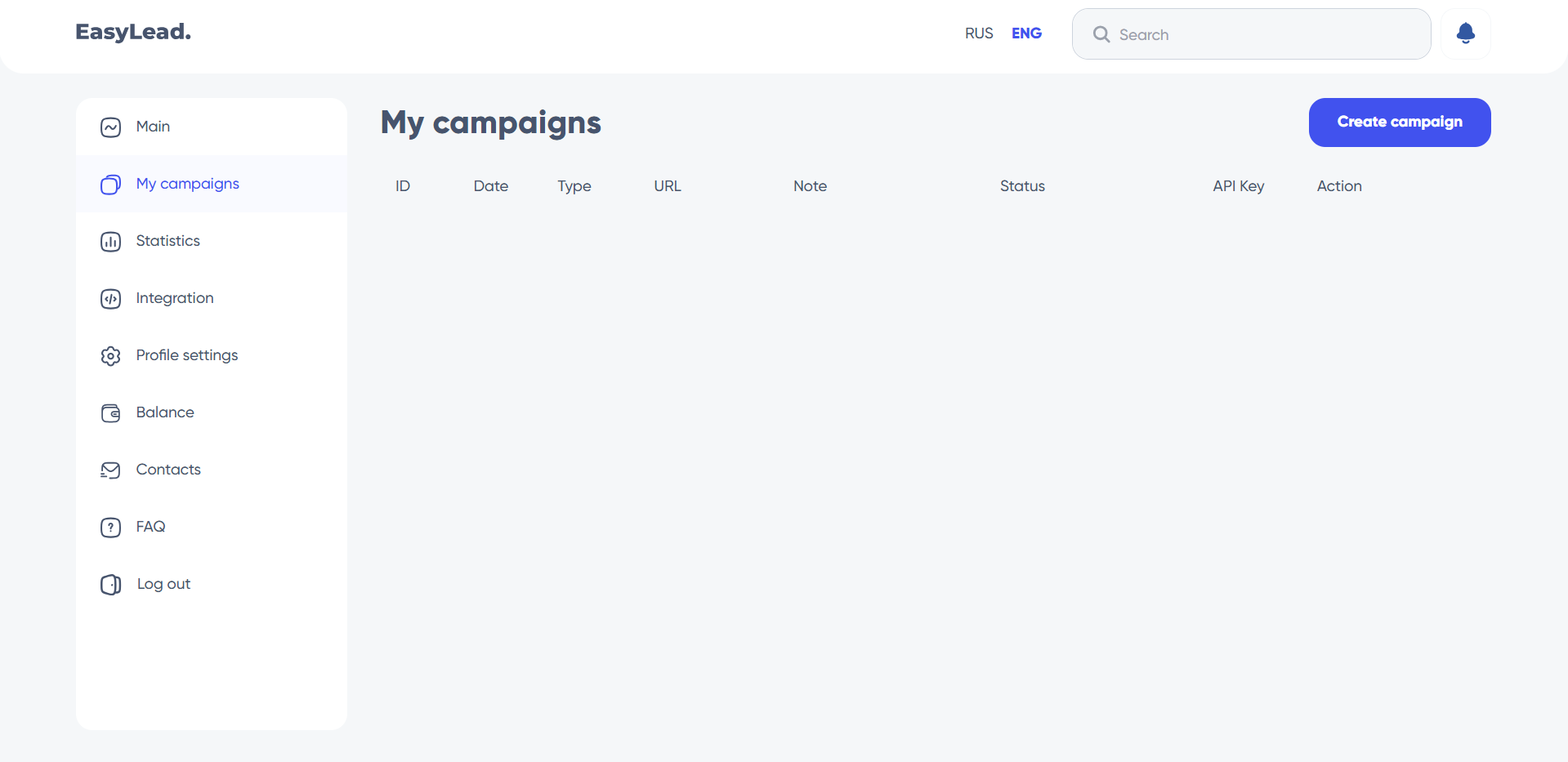

Une fois connecté au site, il fut possible d’accéder à plusieurs nouvelles pages :

- La page principale avec un tableau de bord

- La page dédiée à mes campagnes

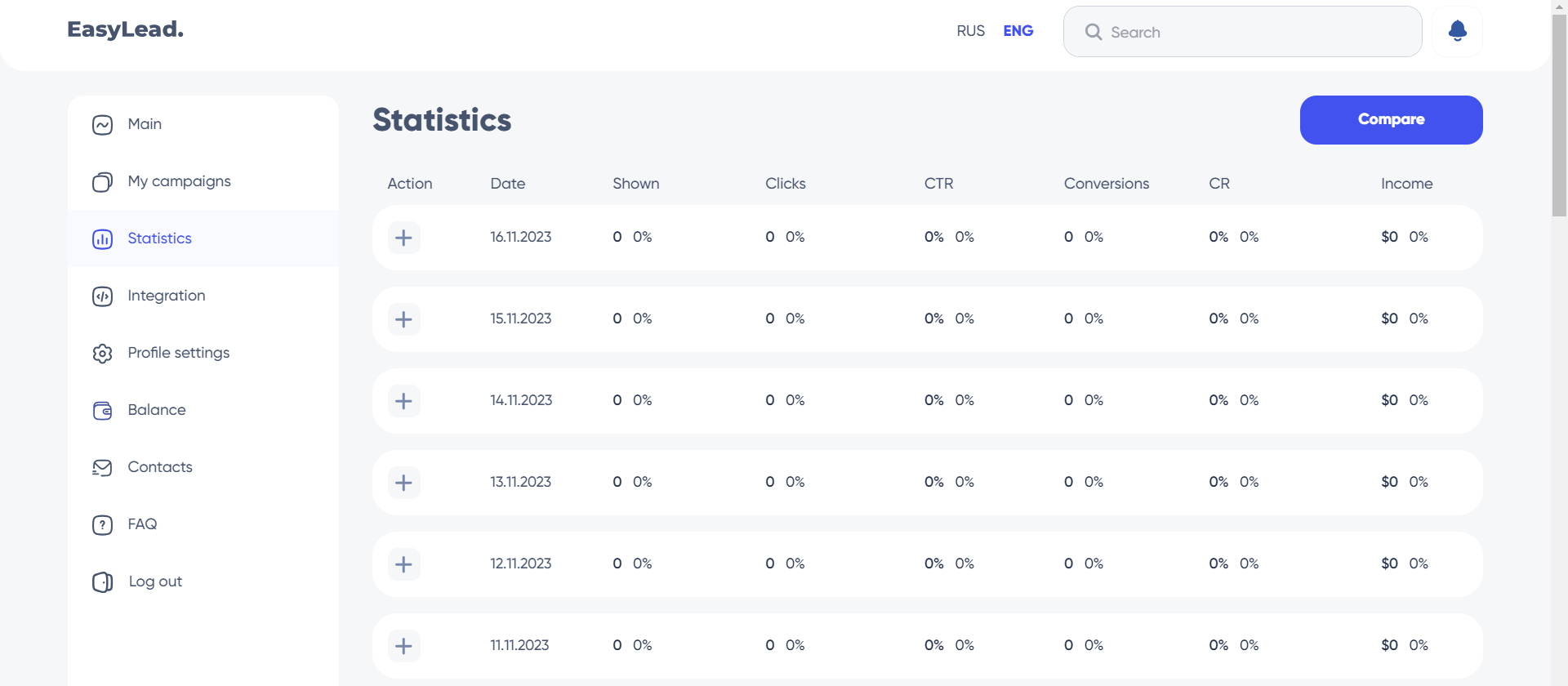

- La page présentant les statistiques des campagnes

- La page pour l’intégration

- La page des paramètres

- La page affichant ma balance monétaire

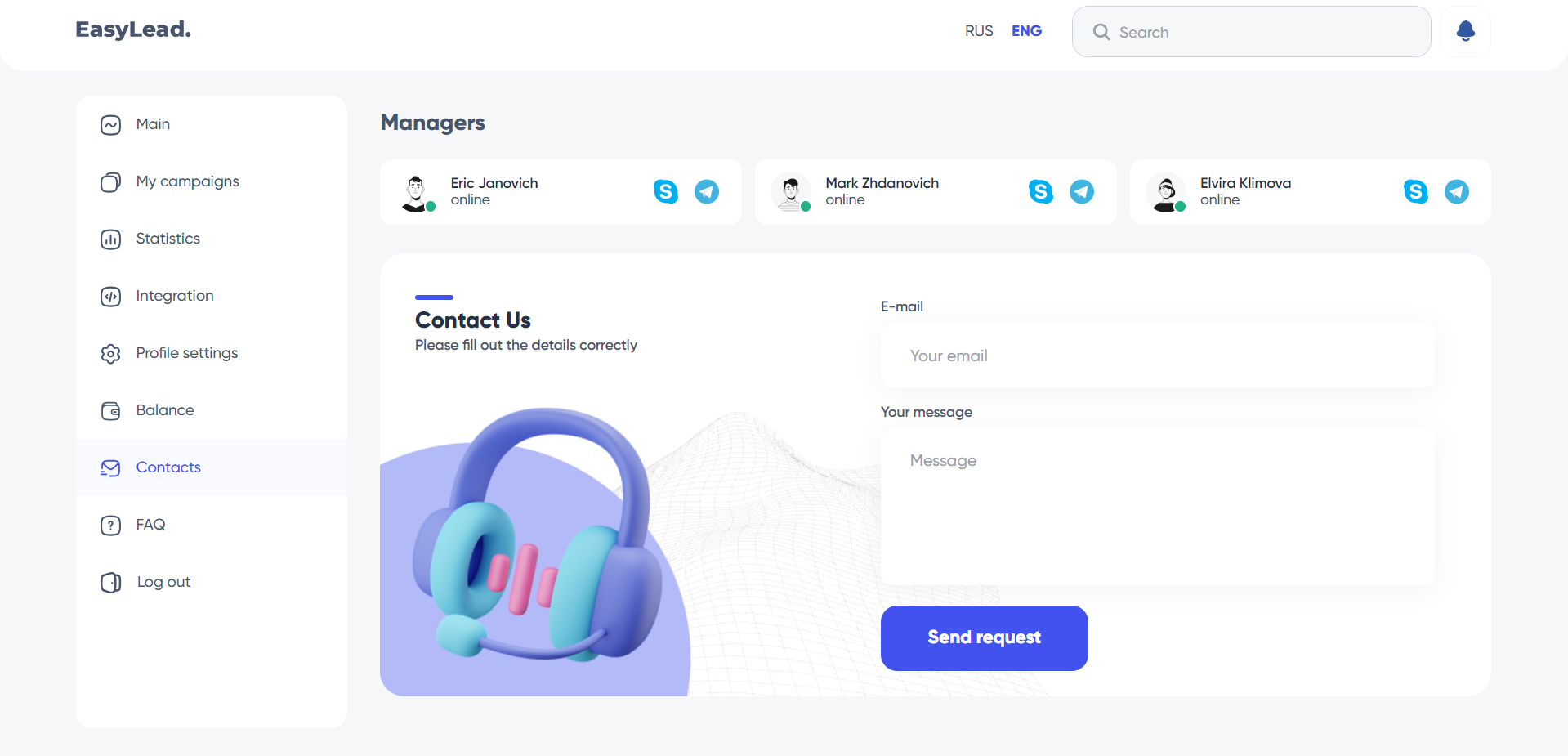

- La page de contact

- La page des FAQ

Le design du site est épuré et professionnel, ce qui donne une impression de légitimité. La plateforme offre de nombreuses fonctionnalités, chacune semblant être soigneusement conçue pour répondre aux besoins des utilisateurs. La simplicité de la navigation et la présentation claire des différentes sections ajoutent à son aspect professionnel. Dans l’ensemble, le site semble sérieux et fiable, avec une structure bien organisée et une attention portée aux détails pour offrir une expérience utilisateur optimale.

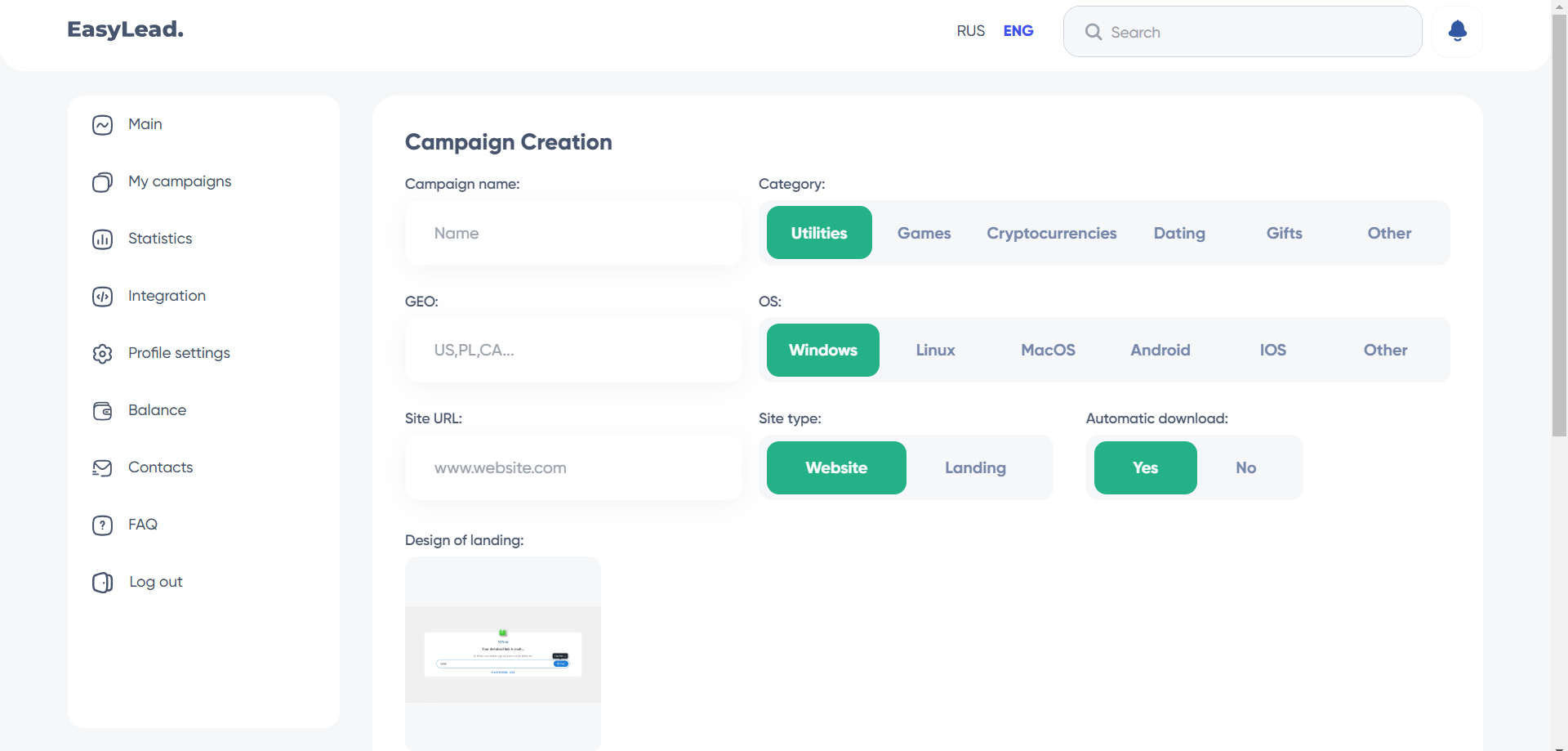

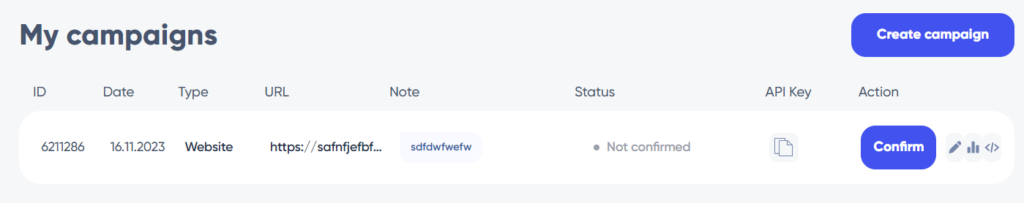

En explorant la fonctionnalité principale de la plateforme, la création de campagnes, on remarque un processus structuré. Pour initier la création d’une nouvelle campagne, il a fallu spécifier le nom de la campagne, les pays cibles, ainsi que le type de logiciel à distribuer parmi les catégories proposées telles qu’Utilitaire, Jeux, Crypto, Rencontres, Cadeaux ou Autre. Ensuite, il a été nécessaire de préciser les systèmes d’exploitation compatibles avec le logiciel.

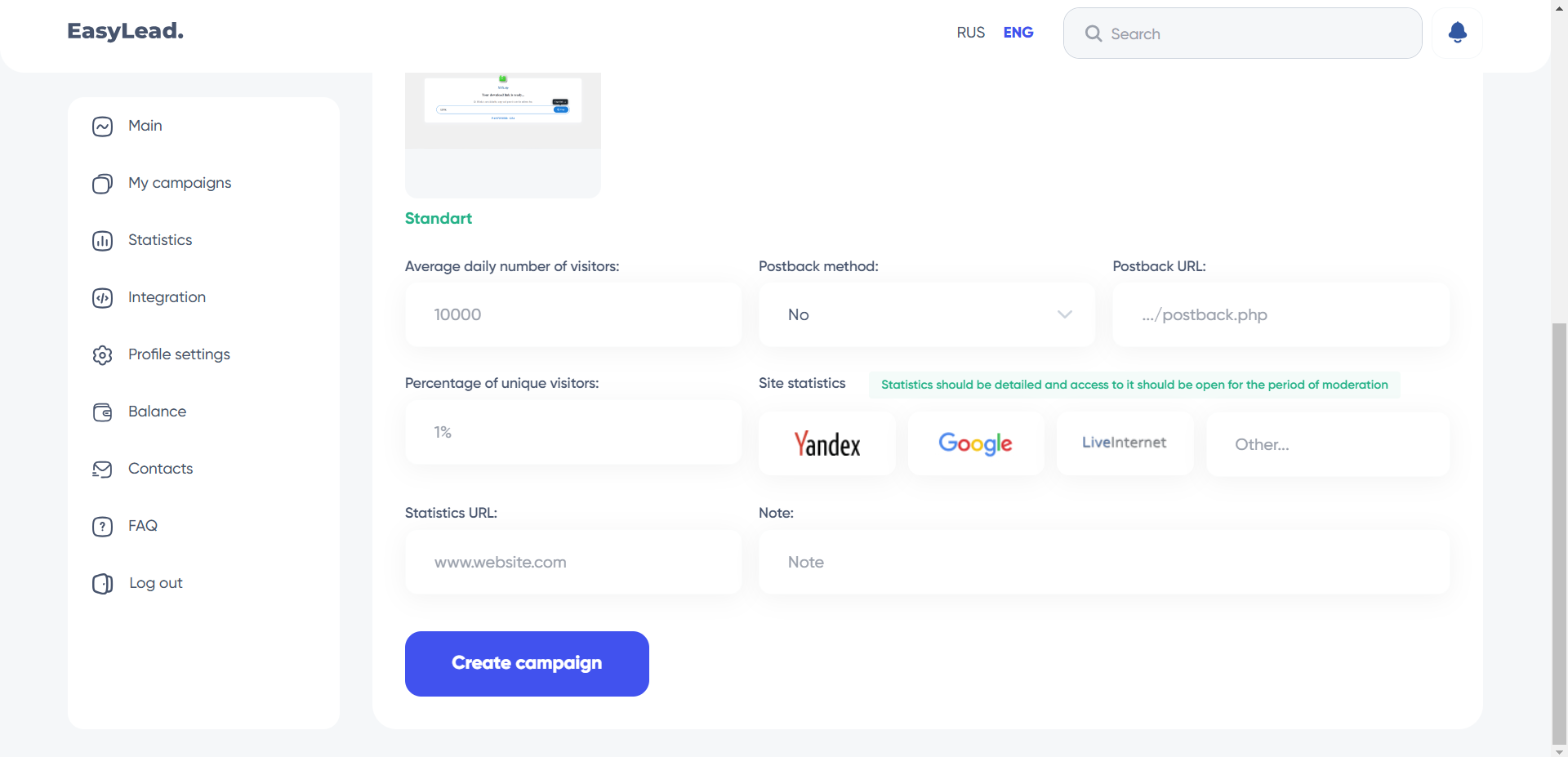

La plateforme requiert également des informations sur le site où le logiciel à distribuer est hébergé, en demandant de choisir le type de site web et de définir les paramètres de téléchargement. D’autres détails sont sollicités, tels que le nombre moyen de visiteurs sur le site, le pourcentage de visiteurs uniques, le service utilisé pour les statistiques du site, ainsi qu’un lien vers ces statistiques. Cette approche structurée et détaillée permet une personnalisation approfondie des campagnes pour répondre aux besoins spécifiques des utilisateurs.

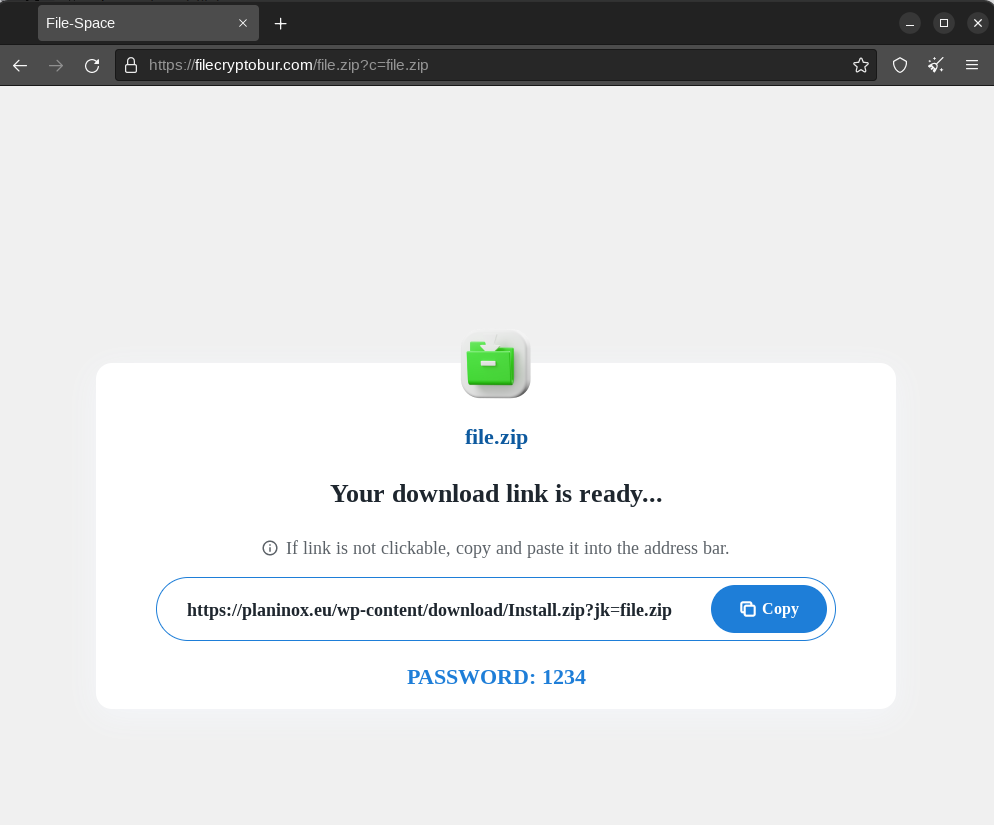

Dans ce menu, une image de la conception de la page d’accueil associée à notre lien lors de la campagne est visible. Cette page correspond à celle découverte par SEKOIA.IO dans les sites de distribution de PrivateLoader dans son rapport. On constate le même design avec les mêmes logos et couleurs, c’est précisément la même conception de page.

Dans son rapport, SEKOIA.IO précise que « l’URL de redirection pour télécharger le malware changeait régulièrement, au moins une fois par jour » et que « la charge utile disponible en téléchargement sur des sites WordPress compromis est PrivateLoader, qui installe un ensemble d’infostealers (RedLine, MixLoader, Vidar, etc.) ». Ceci met en lumière un lien entre le service PPI EasyLead et le loader PrivateLoader, utilisé par divers acteurs malveillants pour propager différentes charges malveillantes, principalement des infostealers tels que RisePro. Les analystes de FLASHPOINT, dans un rapport distinct, ont affirmé avoir identifié plusieurs échantillons de RisePro déployés par le biais du service PrivateLoader.

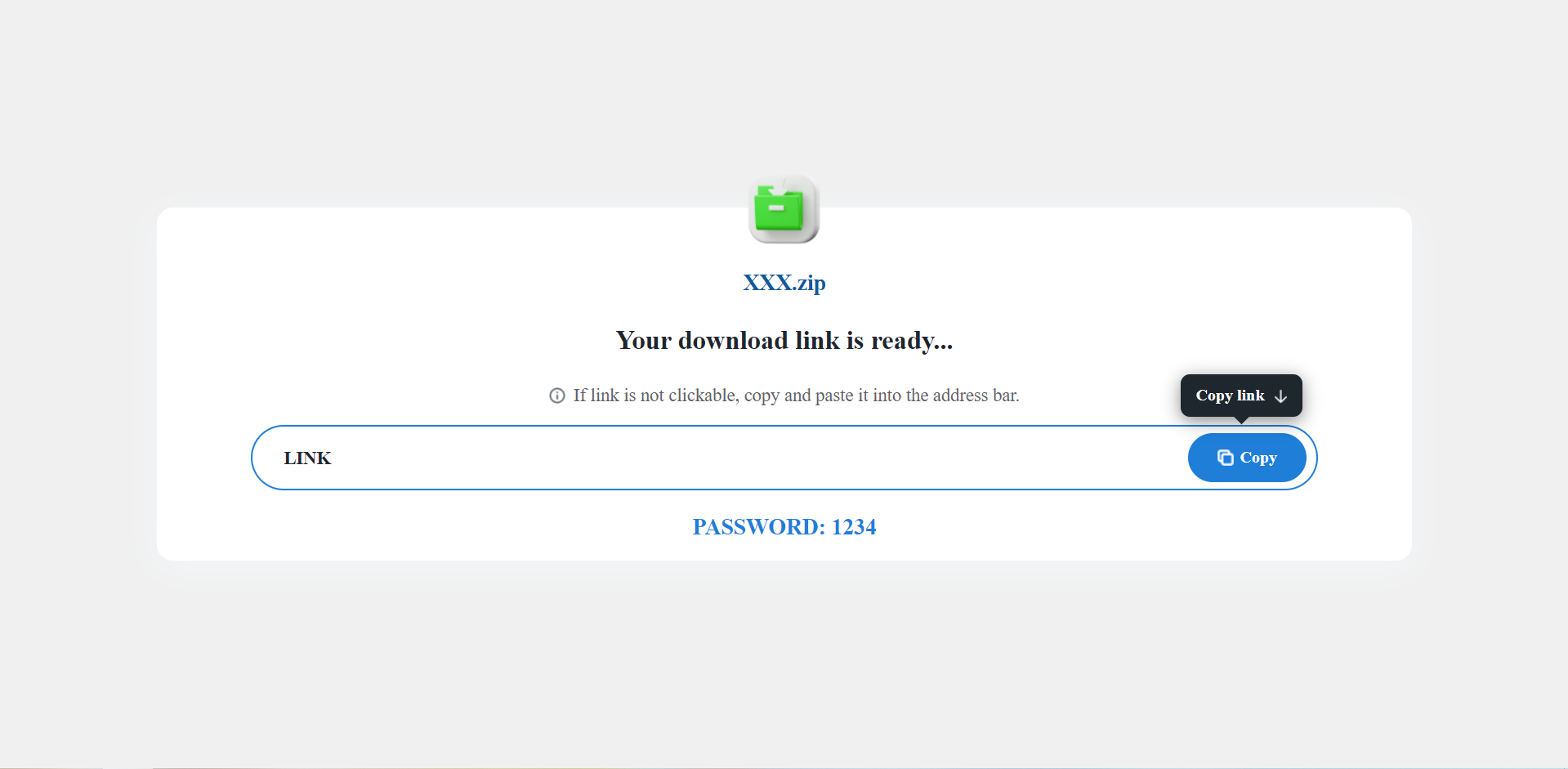

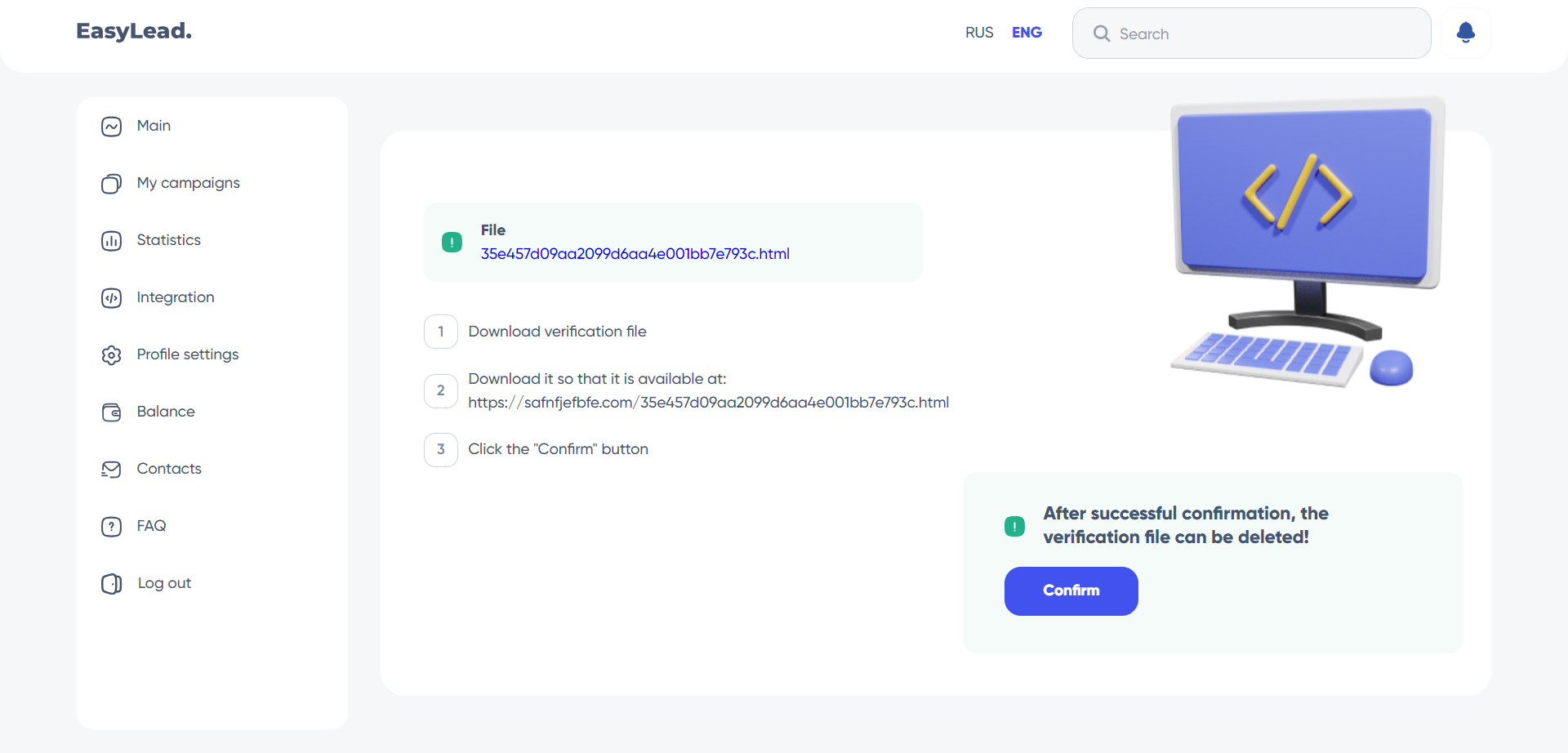

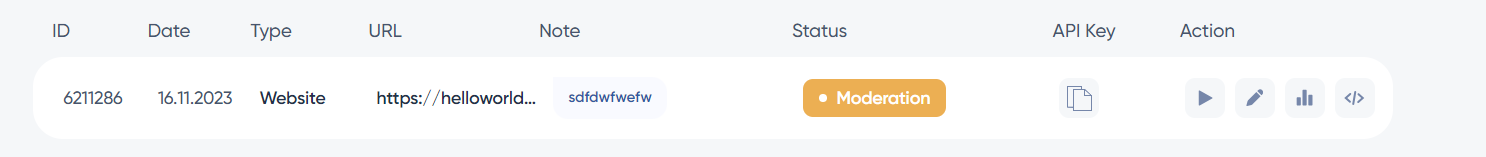

Revenons à la campagne de distribution. Après sa création, EasyLead demande de la confirmer en ajoutant à la racine de notre site web un fichier HTML spécifique. Parallèlement, le menu des statistiques change pour afficher des données quotidiennes.

Le contenu du fichier HTML n’est pas sophistiqué, il se résume à une simple chaîne de caractères :

Une fois le fichier HTML ajouté à la racine du site et la confirmation de la campagne effectuée, son statut passe en « Modération ». Il semble qu’une validation de la part de l’équipe d’EasyLead soit nécessaire pour lancer la campagne de distribution. Malgré une attente de deux semaines, la campagne créée ne change pas de statut.

Analyse approfondie

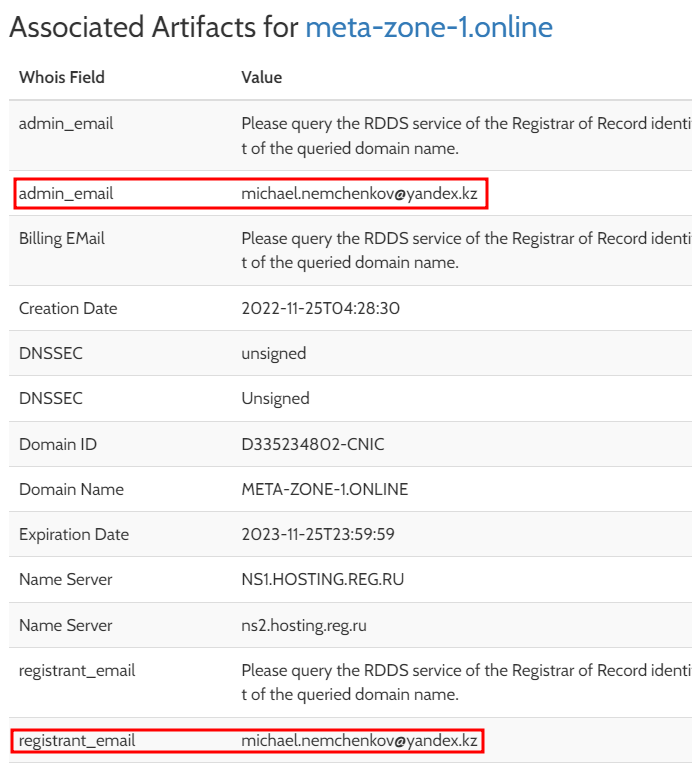

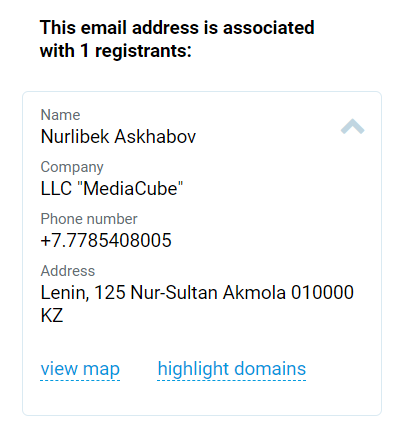

Le site ezlead[.]pro est un élément clé sur lequel il est crucial de mener une investigation plus approfondie. La première étape consiste à vérifier le registre WHOIS du site, qui révèle des résultats très intéressants :

- L’organisation du dépositaire est LLC “MediaCube”.

En outre, une recherche Google pour obtenir plus d’informations sur l’adresse e-mail “michael.nemchenkov[@]yandex[.]ru”, précédemment trouvée, conduit à une adresse similaire “michael.nemchenkov[@]yandex[.]kz”. Cette dernière a été retrouvée dans les résultats d’une analyse de malware effectuée par Hybrid Analysis.

Dans cette analyse, un logiciel malveillant présentant un score de risque de 100/100 a été détecté en contact avec le domaine “meta-zone-1[.]online” via DNS. Le registre WHOIS révèle que ce nom de domaine a été enregistré avec l’adresse e-mail “michael.nemchenkov[@]yandex[.]kz”.

Une recherche supplémentaire de l’adresse e-mail sur le site website.informer.com a permis d’obtenir davantage de résultats. Nous avons découvert :

- L’entreprise LLC “MediaCube”

- Le nom et le prénom d’un individu : Nurlibek Ashabov

- Une numéros de Téléphone: +77785408005

- Une adresse au Kazakhstan : Lenin, 125 Nur-Sultan Akmola 010000 KZ

Ces informations ont été corroborées par différentes recherches WHOIS effectuées par website.informer.com. Par conséquent, nous pouvons considérer qu’elles sont hautement fiables.

Lié à cet e-mail, on retrouve une liste de sept noms de domaines :

- rate-files[.]com

- files-rate[.]com

- files-null[.]com

- gg-download[.]com

- gg-loader[.]com

- files-pipe[.]com

- file-broker[.]com

Parmi ces noms de domaine, quatre sont mentionnés dans le rapport de SEKOIA.IO sur RisePro. Ils partagent le même enregistrement Whois avec deux domaines extraits des échantillons associés à RisePro.

- gg-download[.]com

- gg-loader[.]com

- files-rate[.]com

- rate-files[.]com

Cette découverte renforce les liens établis entre EasyLead et RisePro.

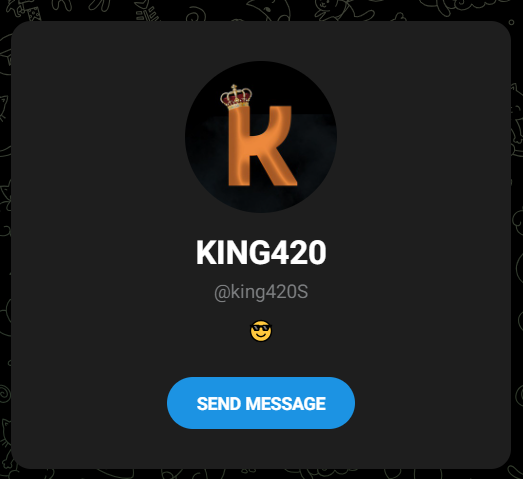

De retour sur Ezlead[.]pro, dans la section de contact, on observe trois personnes répertoriées. Chacune est supposée avoir des contacts Telegram et Skype. Aucune de ces personnes n’affiche de contact Skype, mais seul le premier nommé « Eric Janovich » possède un compte Telegram sous le pseudo « @king420S ».

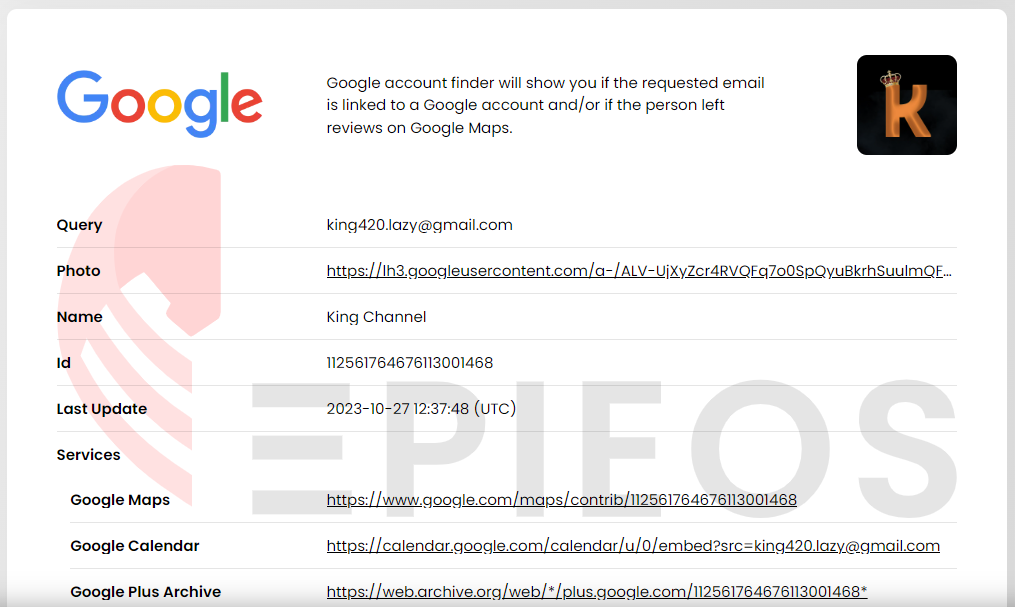

Il semble y avoir une corrélation intéressante lorsqu’on examine les informations WHOIS des noms de domaine mentionnés dans le rapport de SEKOIA.IO. Par exemple, pour le domaine « best24-files[.]com », le WHOIS révèle :

- Registrant Name: Nikolai Petrov

- Registrant Phone: +77785408005

- Registrant Email: king420.lazy[@]gmail[.]com

Une correspondance se dessine : le numéro de téléphone associé correspond à celui de Nurlibek Ashabov mentionné précédemment, et l’adresse e-mail du titulaire affiche le pseudo « King420 ».

Il semble y avoir une connexion étroite entre ces différentes entités. En analysant l’adresse e-mail associée à Nikolai Petrov via l’outil sur website.informer, on découvre 17 domaines associés, dont 10 figurent dans le rapport de SEKOIA.IO comme mentionné précédemment. De plus, le profil de Nikolai Petrov révèle un domaine supplémentaire « jojo-files[.]com », mentionné également dans le rapport de SEKOIA.IO. En somme, cela totalise 18 domaines liés à Nikolai Petrov, dont 11 sont associés à l’infostealer RisePro. Cette corrélation renforce l’idée d’une connexion entre ces éléments. (Tous les IoCs sont disponibles à la fin de l’article)

En effet, chaque découverte renforce la corrélation entre EasyLead et RisePro. Les indices et connexions entre ces entités semblent de plus en plus étroits.

En utilisant l’outil Epieos, la corrélation entre l’adresse e-mail associée à Nikolai Petrov, king420.lazy[@]gmail[.]com, et le compte Telegram mentionné sur Ezlead[.]pro, attribué à un certain « Eric Janovich », a été confirmée. Epieos a révélé que l’adresse Gmail possède la même photo de profil que le compte Telegram en question.

L’exploration approfondie des liens entre EasyLead et RisePro révèle une interconnexion complexe entre ces acteurs. Les investigations, allant de l’analyse des noms de domaines aux profils associés aux différentes plateformes, renforcent l’idée d’une relation étroite entre ces entités. Les données croisées telles que les adresses e-mail, les numéros de téléphone et les profils de messagerie confirment des liens entre des individus et des services, apparemment impliqués dans la distribution et la monétisation d’infostealers.

La découverte de profils partagés sur des plateformes distinctes, les correspondances dans les informations WHOIS et les similarités entre les données des différents outils d’investigation contribuent à dessiner un tableau global, suggérant une coordination ou une collaboration entre ces acteurs.

Ces éléments renforcent l’hypothèse d’un lien entre le service PPI EasyLead, l’infostealer RisePro et son opérateur.

Prise de contact avec les différents acteurs

Afin d’obtenir davantage d’informations, il a été décidé de contacter les différents acteurs identifiés précédemment. Les objectifs sont de comprendre le processus d’acquisition de l’infostealer RisePro et d’établir un lien entre celui-ci et EasyLead PPI

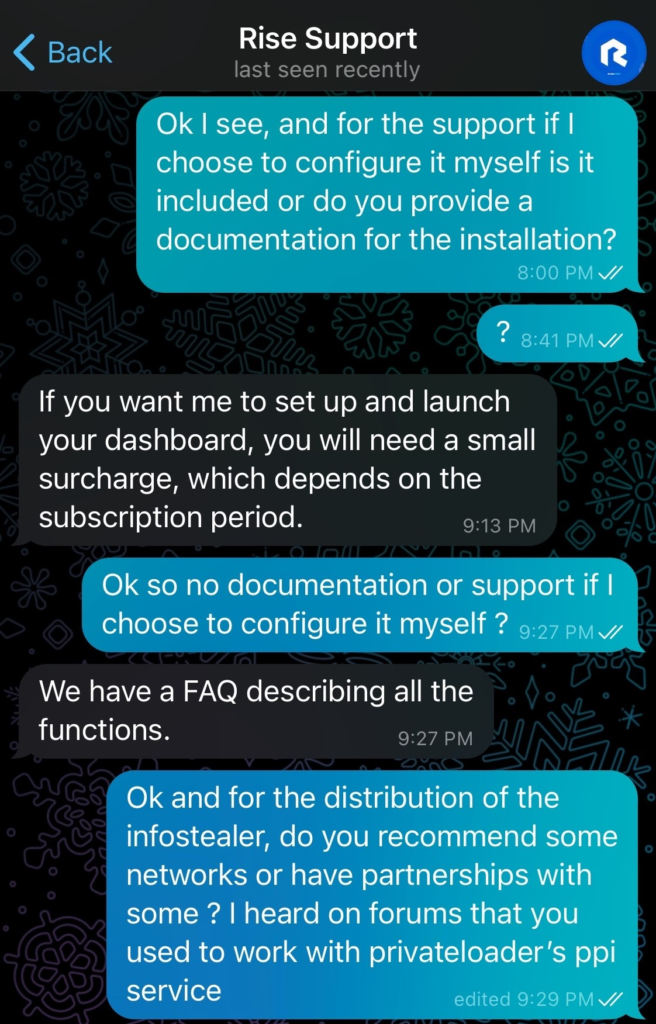

Contact avec l'opérateur de RisePro

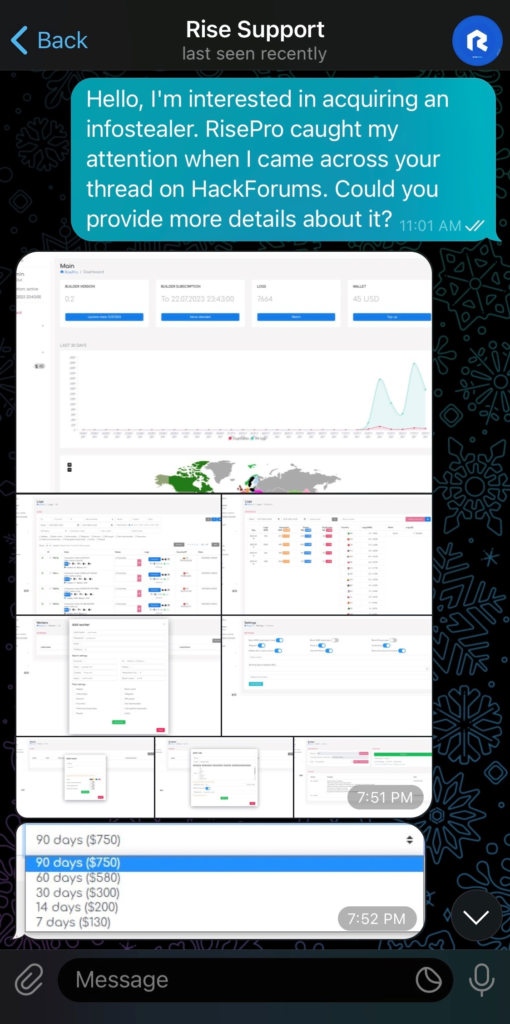

La conversation avec l’opérateur de RisePro a débuté en se faisant passer pour un potentiel client souhaitant acquérir un infostealer, ayant découvert RisePro à travers ses publications sur les forums. J’ai commencé par demander quelques détails supplémentaires sur RisePro.

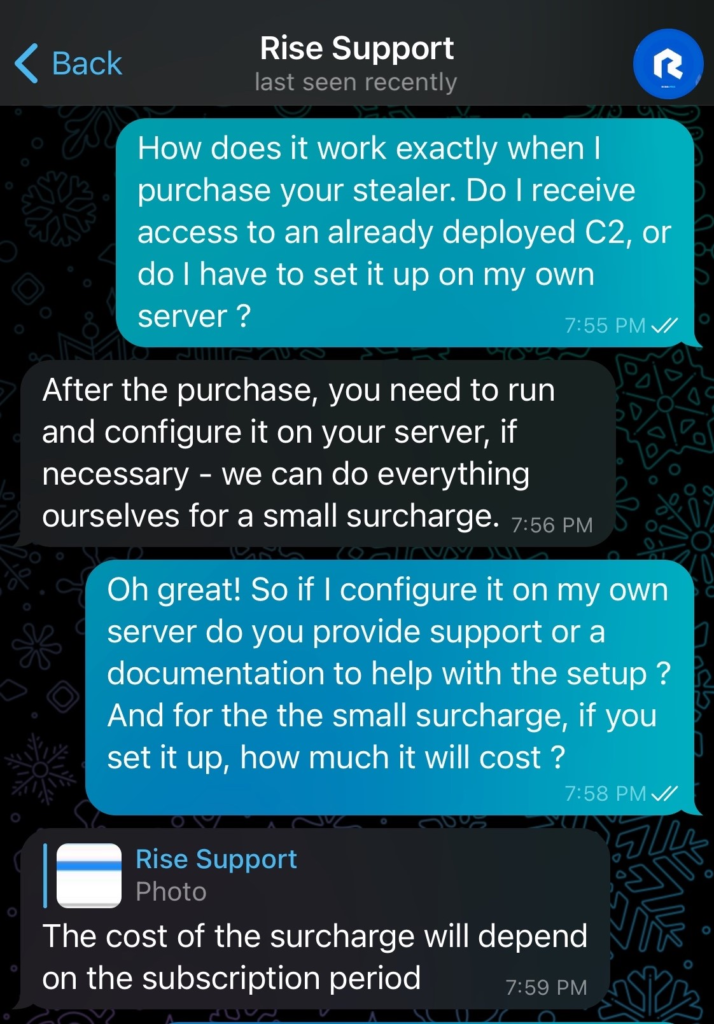

Le premier message a été envoyé à 10:01 UTC, et il a fallu attendre plus de 8 heures pour recevoir la première réponse à 18:51 UTC : une série de 9 captures d’écran du C2 sans texte supplémentaire :

Les captures d’écran reçues diffèrent de celles précédemment publiées sur les forums. On y découvre différentes fonctionnalités. Une carte des victimes a été ajoutée à l’interface, et on peut également observer une fonctionnalité permettant d’ajouter de nouvelles règles pour que l’infostealer puisse cibler des fichiers spécifiques. On peut en conclure que RisePro est toujours en constante évolution et que son opérateur continue de le mettre à jour en y ajoutant des fonctionnalités.

En cherchant à comprendre le processus d’obtention du C2, l’opérateur de RisePro explique que post-achat, il est nécessaire de configurer soi-même le C2 sur son propre serveur. Cependant, il propose également de le faire moyennant un supplément, dont le montant varie selon l’abonnement choisi. En ce qui concerne l’installation et la configuration par les utilisateurs eux-mêmes, il n’a pas été très précis sur la disponibilité d’un support ou d’une documentation à cet effet pour les clients.

Cela pourrait expliquer les différences observées parmi les divers C2 détectés au cours de l’investigation. Quant aux multiples C2 avec des configurations presque identiques, il est possible qu’il s’agisse de serveurs déployés par l’opérateur de RisePro, comme précédemment envisagé dans l’article.

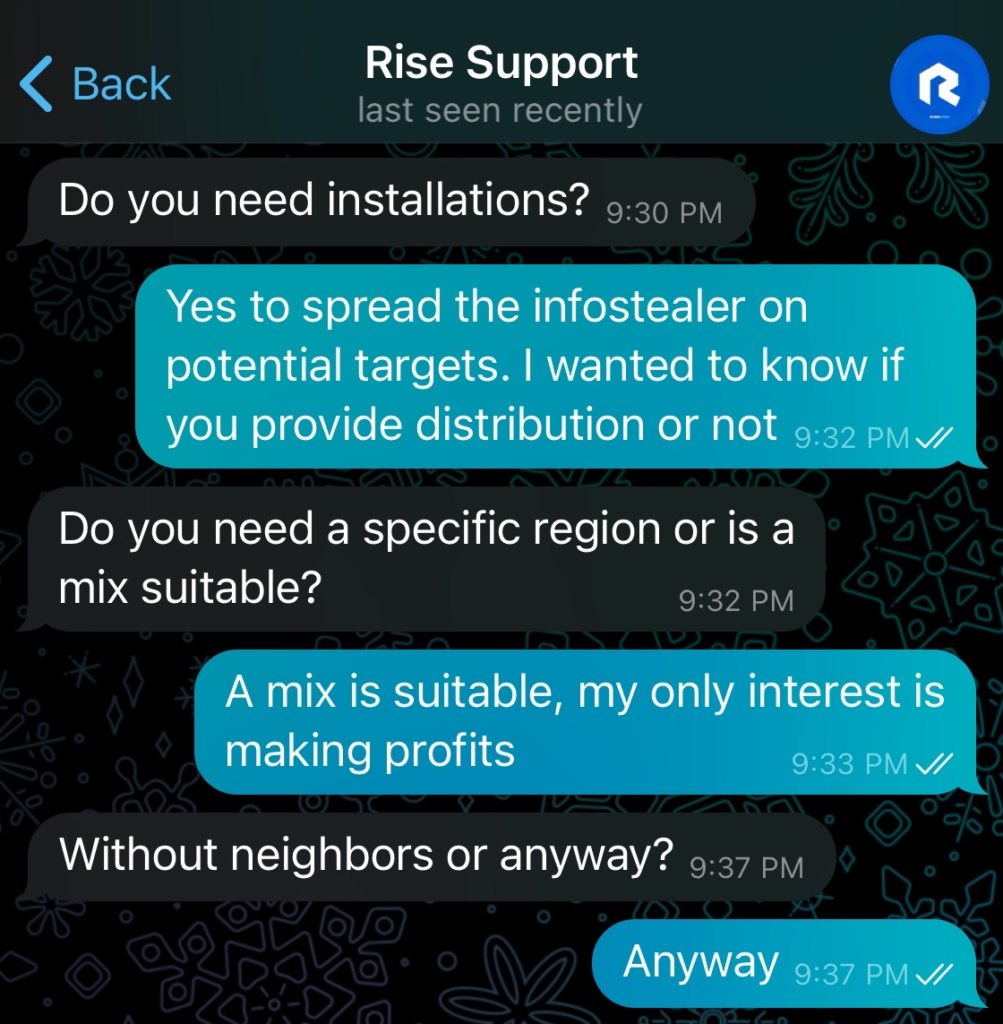

Ensuite, j’ai cherché à savoir si RisePro avait des partenariats. Des services supplémentaires recommandés par l’opérateur, pour faciliter la distribution du malware. J’ai mentionné PrivateLoader, comme en avoir entendu parler sur les forums, pour voir s’il avait des suggestions. Il a commencé à poser des questions sur les besoins spécifiques, comme les régions à cibler ou les types de serveurs, mais il m’a interrompu, demandant de me concentrer d’abord sur l’achat de l’infostealer.

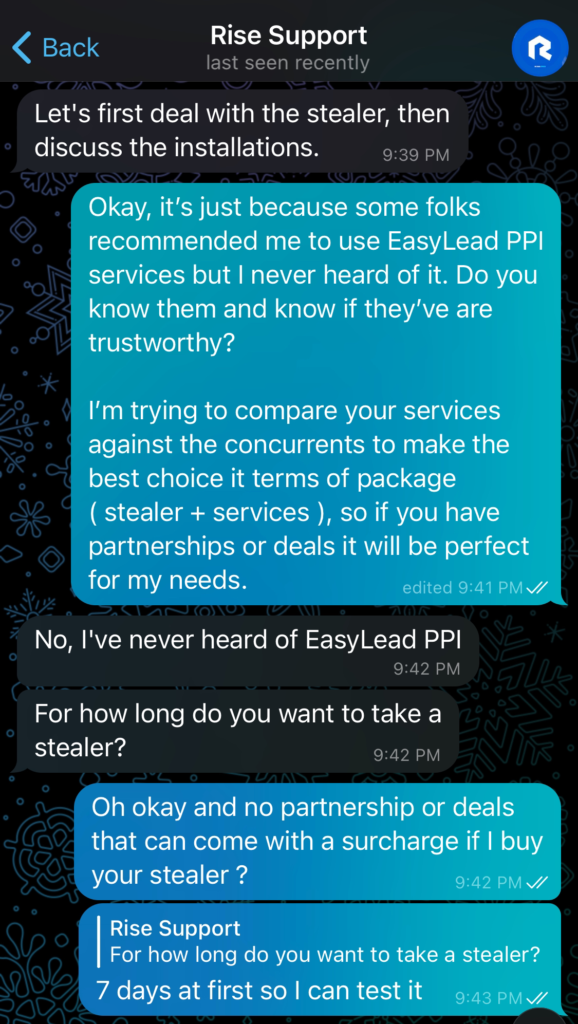

J’ai répondu positivement mais j’ai insisté pour obtenir des informations sur EasyLead. J’ai mentionné que certaines personnes m’avaient recommandé EasyLead pour la distribution du malware et j’ai demandé son avis sur leur fiabilité. J’ai expliqué que je comparais différents infostealers pour faire le meilleur choix, et que les services annexes influenceraient ma décision. Il a répondu qu’il n’avait jamais entendu parler d’EasyLead, puis m’a demandé quelle souscription je comptais prendre pour son infostealer.

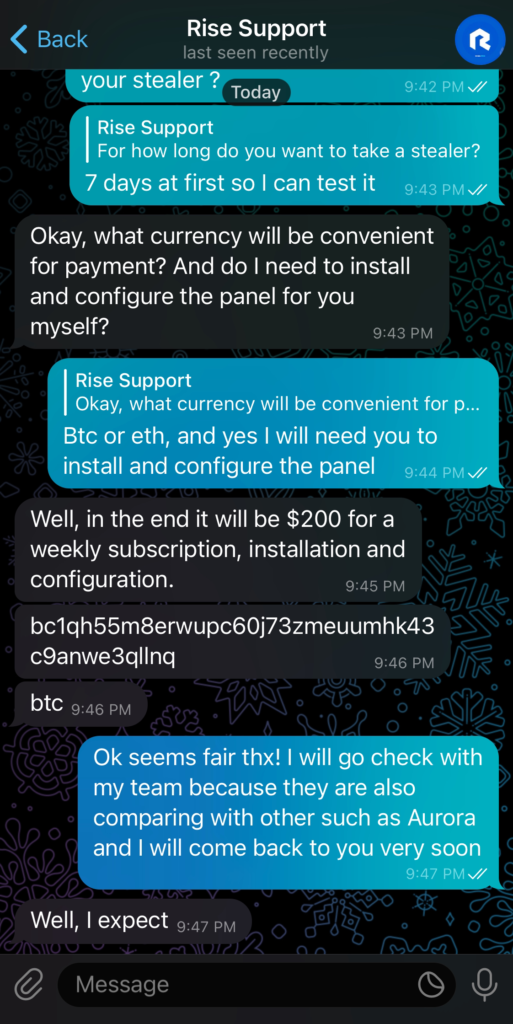

Afin de rester dans le rôle d’un potentiel client, je mentionne que je compte souscrire pour 7 jours afin de tester l’infostealer. Il me demande ensuite en quelle monnaie je compte payer, et je lui réponds que le BTC ou l’ETH me conviendront. Il me demande aussi si je compte prendre l’option supplémentaire pour qu’il installe le C2 à ma place. J’accepte volontiers, et il m’informe que le total sera de 200 $ pour 1 semaine, installation et configuration comprises.

Nous savons donc maintenant que pour la souscription de 7 jours, RisePro demande 70 $ de supplément pour mettre en place le C2 à notre place. Il est très probable que ce prix soit plus avantageux si la souscription à l’infostealer est plus longue.

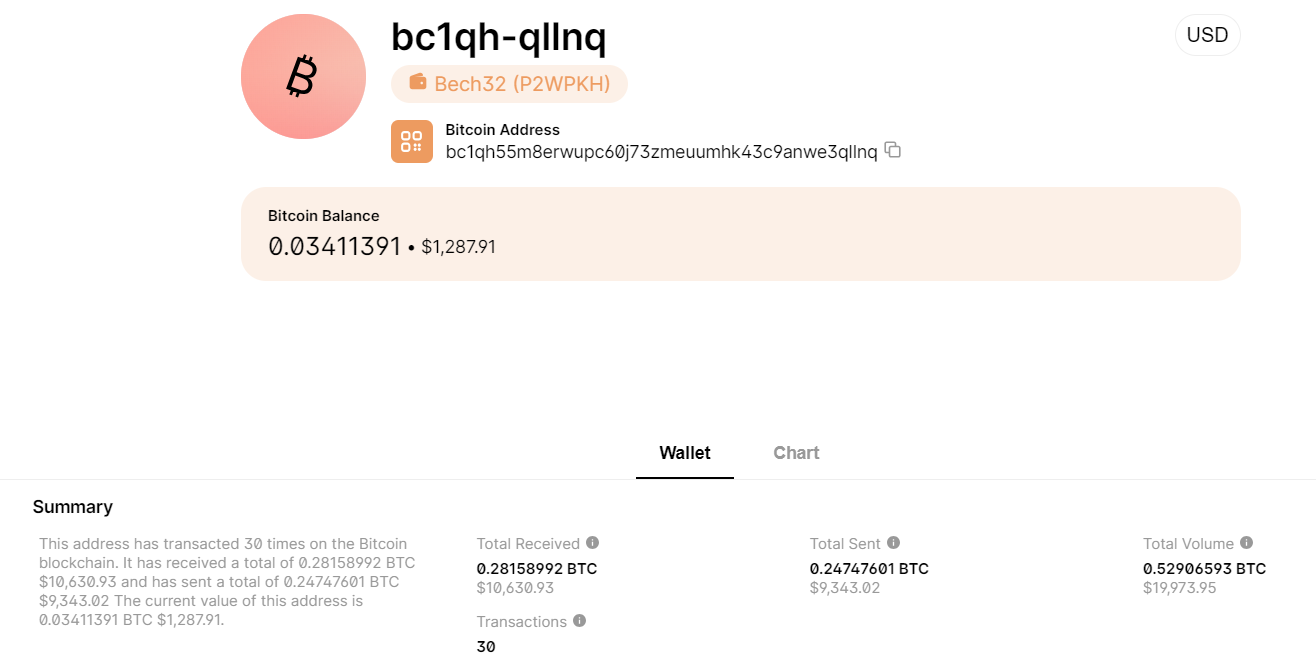

Il demande ensuite d’être payé à une adresse BTC: « bc1qh55m8erwupc60j73zmeuumhk43c9anwe3qllnq »

Grâce à cette adresse de portefeuille, on découvre que RisePro a généré au minimum 10 000 $. Plus de 17 transactions entrantes sont présentes sur cette adresse.

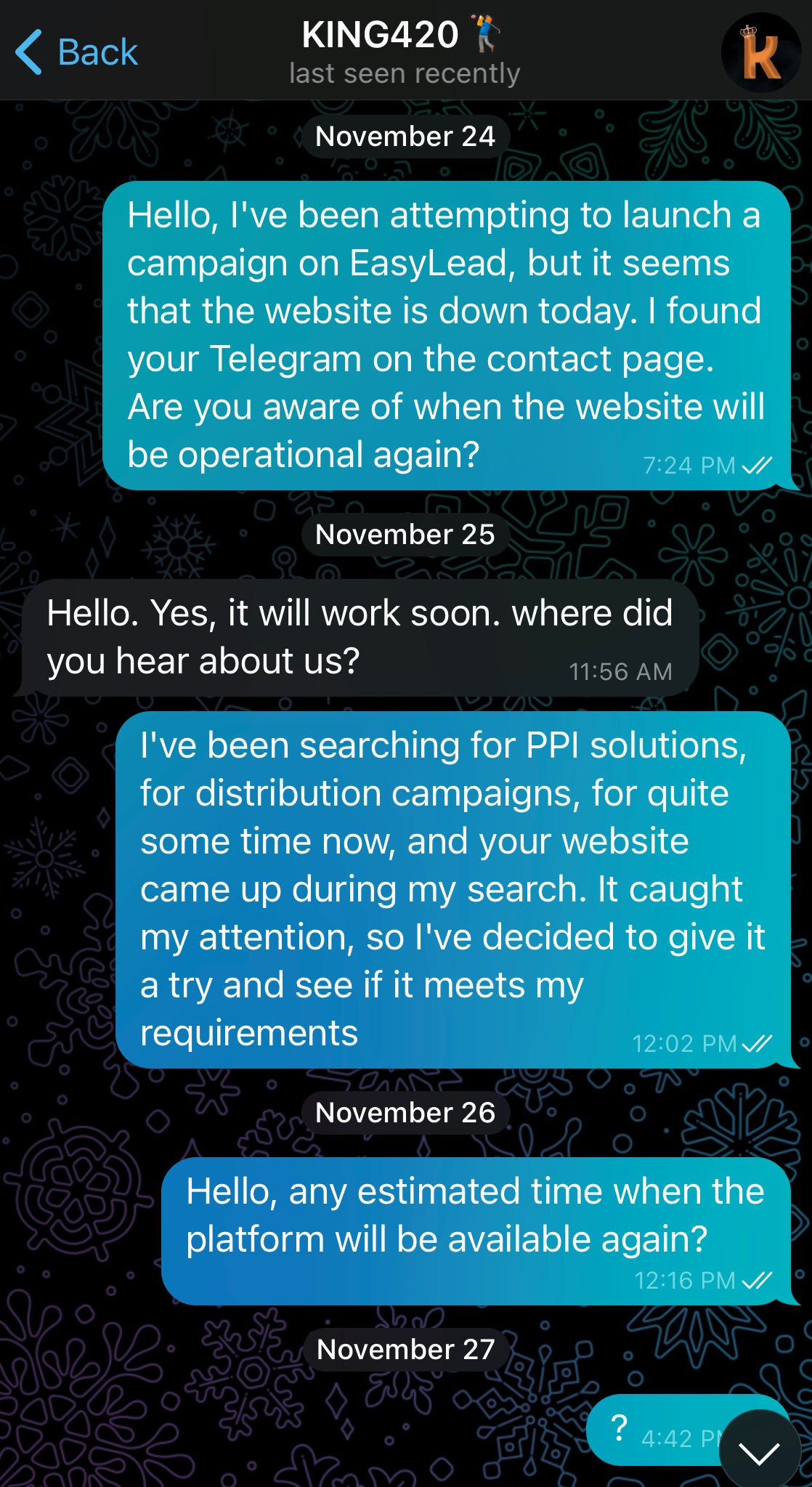

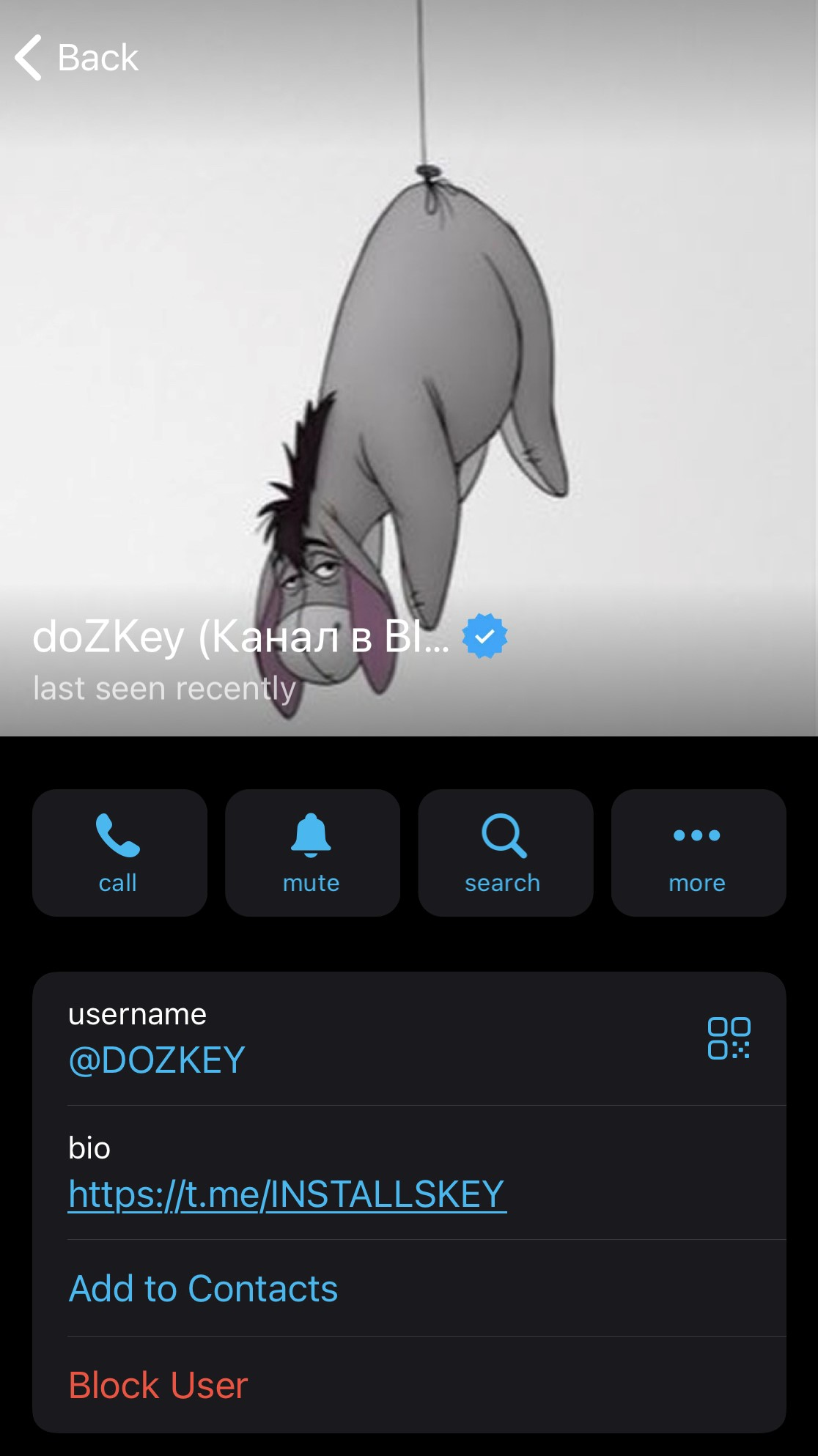

Contact avec King420

Une tentative de contact avec King420 d’EasyLead a eu lieu dans l’optique d’explorer les liens entre ce service PPI et RisePro. Lors de cette interaction, j’ai adopté le rôle d’un utilisateur du site cherchant à obtenir des informations sur sa réactivation pour les activités de distribution. À ce moment-là, le site ezlead[.]pro était indisponible depuis quelques jours.

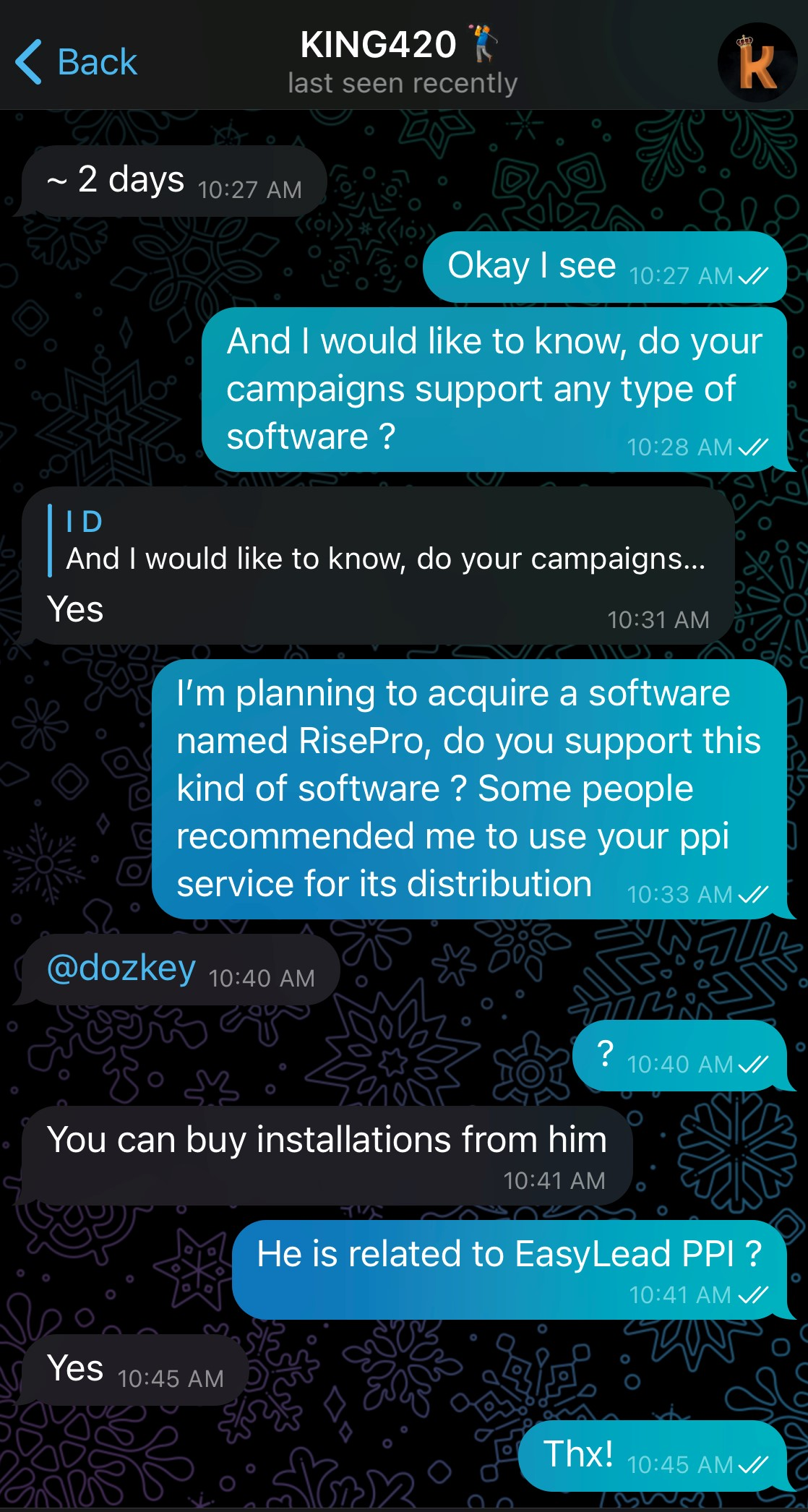

King420 a pris beaucoup de temps pour répondre tout au long de notre échange. Dès sa première réponse, il semblait surpris par ma connaissance de la plateforme. J’ai tenté de relancer la conversation pour obtenir une date de reprise des activités du site. Après quelques jours sans réponse, il m’a donné une estimation de 2 jours. C’est à ce moment-là que j’ai réalisé qu’il fallait être plus direct pour obtenir des informations. Je lui ai demandé si EasyLead supportait tous les types de logiciels, à quoi il a répondu positivement. Ensuite, j’ai mentionné mon intention d’acquérir RisePro et lui ai demandé si leur service supportait ce type de « logiciel », précisant que certaines personnes m’avaient recommandé ses services. Il m’a répondu avec le pseudo d’une autre personne, confirmant ensuite que cette personne, Dozkey, était bien liée à EasyLead.

Sur le compte de Dozkey, un lien vers un canal Telegram nommé « InstallsKey » (https://t[.]me/INSTALLKEY) est visible. Ce canal Telegram agit comme un point de vente pour des installations sur des machines à travers le monde.

Par exemple, lors du Black Friday, les prix sont de 0,55 $ par installation pour les gros volumes, par exemple 100 000 installations pour 5500 à 6000 $, tandis que pour les petits volumes, comme 10 000 installations, cela est à 650 à 700 $.

Selon un tweet de juin 2023, Crep1x, analyste CTI chez SEKOIA.IO, affirme que PrivateLoader est employé par le service Pay-Per-Install « InstallsKey », qui est probablement une refonte du service PPI « Ruzki/zhigalsz ».

As a reminder, we believe that #PrivateLoader is the malware used by the prevalent Pay-Per-Install service "InstallsKey", which is certainly a rebranding of "Ruzki"/"zhigalsz" PPI https://t.co/eOYyZrqSqm

— crep1x (@crep1x) June 29, 2023

On pourrait ainsi supposer qu’EasyLead ne serait qu’une façade pour le service PPI InstallsKey, lui-même probablement un rebranding du service PPI Ruzki/zhigalsz.

En explorant le canal Telegram d’InstallsKey, une annonce de collaboration avec RisePro datant du 18 juillet 2023 a été repérée. L’annonce stipule qu’avec chaque achat de RisePro, les cybercriminels bénéficieront d’un bonus de 20% d’installations gratuites pour tout achat excédant 5000 installations.

Conclusion

RisePro et son opérateur sont toujours actifs, et cet infostealer continue d’évoluer constamment avec l’ajout régulier de nouvelles fonctionnalités à chaque mise à jour. De plus, RiseHub demeure actif sur divers forums, et son infostealer semble attirer de plus en plus de nouveaux utilisateurs.

Dans leur rapport de décembre 2022, les analystes de SEKOIA.IO ont émis l’hypothèse selon laquelle PrivateLoader aurait simplement évolué, et qu’un autre fournisseur de PPI non identifié proposerait l’installation de RisePro via PrivateLoader. En examinant les liens présentés dans cet article, il est possible de formuler l’hypothèse que ce « fournisseur PPI non identifié » pourrait être EasyLead, qui est probablement une façade pour le service PPI InstallsKey. La corrélation entre les noms de domaine associés à la distribution de RisePro et à EasyLead, ainsi que le design des pages d’accueil liées aux campagnes de distribution d’EasyLead correspondant à celui des pages de distribution de PrivateLoader, renforce cette hypothèse. De plus, les différentes preuves obtenues lors de la prise de contact avec King420 montrent un lien irréfutable entre les deux organisations cybercriminelles.

Malgré les liens établis, certaines zones d’ombre persistent, notamment concernant les liens précis entre l’opérateur d’EasyLead et celui de RisePro. Cependant, on peut être certains que les differents analystes CTI du secteurs continueront de suivre cette menace pour acquérir davantage de connaissances et n’hésiteront pas à fournir de nouveaux renseignements au sujet de ces acteurs de la menace.

– Alb310

IoCs

RisePro C2

Actifs au moment de l'investigation

- 37.27.22.139

- 45.15.156.137

- 91.103.253.146

- 109.107.182.9

- 185.216.70.222

- 185.216.70.233

- 185.216.70.238

- 194.49.94.41

- 194.169.175.113

- 194.169.175.122

- 194.169.175.123

- 194.169.175.128

- mediaskollsoft[.]com

Non-actifs au moment de l'investigation

- 5.42.79.238

- 5.161.143.161

- 38.47.220.202

- 43.128.18.131

- 45.11.91.14

- 45.15.156.175

- 45.15.159.248

- 45.74.19.132

- 45.81.39.247

- 45.135.232.54

- 79.110.49.141

- 79.110.62.11

- 79.137.202.91

- 85.209.11.247

- 91.103.253.151

- 94.142.138.35

- 94.142.138.44

- 94.142.138.116

- 94.142.138.143

- 94.228.168.51

- 95.214.25.231

- 95.214.25.235

- 95.214.25.236

- 95.214.25.240

- 141.98.10.48

- 152.89.198.49

- 167.235.130.175

- 168.100.10.122

- 171.22.28.214

- 171.22.28.220

- 171.22.28.224

- 171.22.28.229

- 171.22.28.242

- 171.22.28.243

- 185.173.38.198

- 193.31.118.35

- 193.56.255.166

- 194.87.71.215

- 194.169.175.117

- 194.169.175.124

- 194.169.175.125

- 194.169.175.133

- 194.169.175.136

- 194.169.175.144

- 194.169.175.220

- 194.169.175.233

- 194.169.175.239

- 194.169.175.249

- 198.23.174.185

- 208.64.33.102

- 213.252.245.28

- 37.27.22.139

- 5.42.79.238

EasyLead

- 45.10.52.33

- 92.53.87.155

- ezlead[.]pro

- mail.mediaskollsoft[.]com

Domaines partagés lié à Nurlibek Ashabov

- file-broker[.]com

- files-null[.]com

- files-pipe[.]com

- files-rate[.]com

- gg-download[.]com

- gg-loader[.]com

- rate-files[.]com

Domaines partagés lié à Nikolai Petrov

- best24-files[.]com

- bit-files[.]com

- fap-files[.]com

- first-mirror[.]com

- get-files24[.]com

- hero-files[.]com

- jojo-files[.]com

- pickofiles[.]com

- pin-files[.]com

- pu-file[.]com

- qd-file[.]com

- softs-portal[.]com

- softsloader[.]com

- uc-files[.]com

- vi-files[.]com

- vip-softs[.]com

- vip-space[.]com

- xx1-files[.]com

Adresses e-mail

- michael.nemchenkov[@]yandex.kz

- michael.nemchenkov[@]yandex.ru

- king420.lazy[@]gmail.com

- jojo-files.com[@]privacy.above.com

Portefeuilles Bitcoin

- bc1qh55m8erwupc60j73zmeuumhk43c9anwe3qllnq